首先 咱们要准备两个工具:

第一个是 pwdump-master

第二个是 saminside_softradar-com.exe

这两个工具 我会一并上传

需要的同学 可以自取

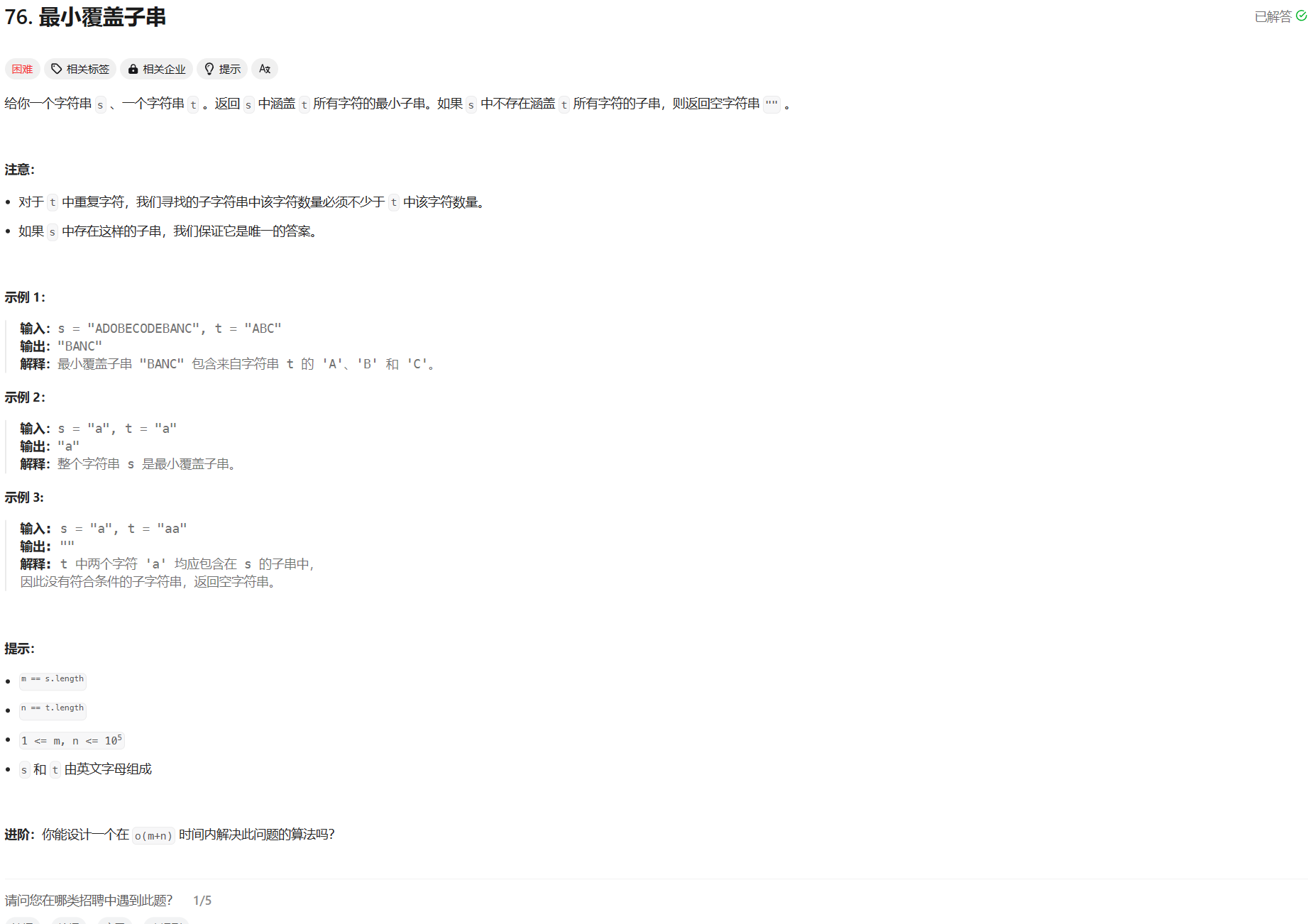

本文章操作思路是:

第一步

首先把我刚刚提到的两个软件 以某种手段放置于机器中

如果是真实机 就用U盘 拷贝到真实机的目录中 如有D盘 推荐放在D盘 根目录下

第二步

打开pwdump 找到pwdump.exe 右键管理员权限运行

打开后把sum文件中的哈希值给调出来

执行为

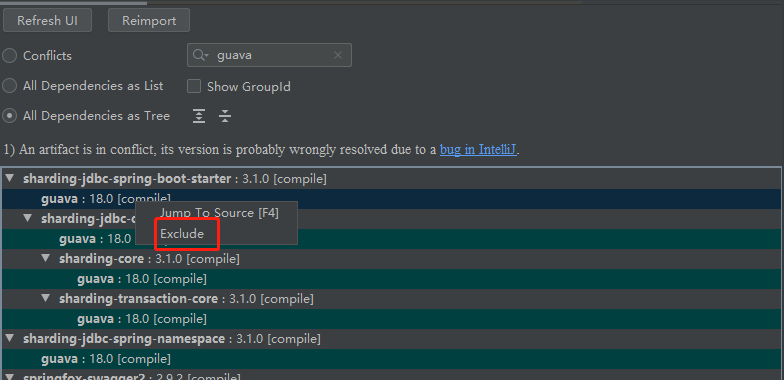

QuarksPwPump.exe -dhl

之后就会出现设备的哈希值

举个例子:

设备名字:1000:xxxxxxxxxxxx:xxxxxxxxxxxxx

早期LM 哈希值 NT哈希值 也有的叫

现在基本被弃用 MD5 md4 这是最新的

支持14位加密

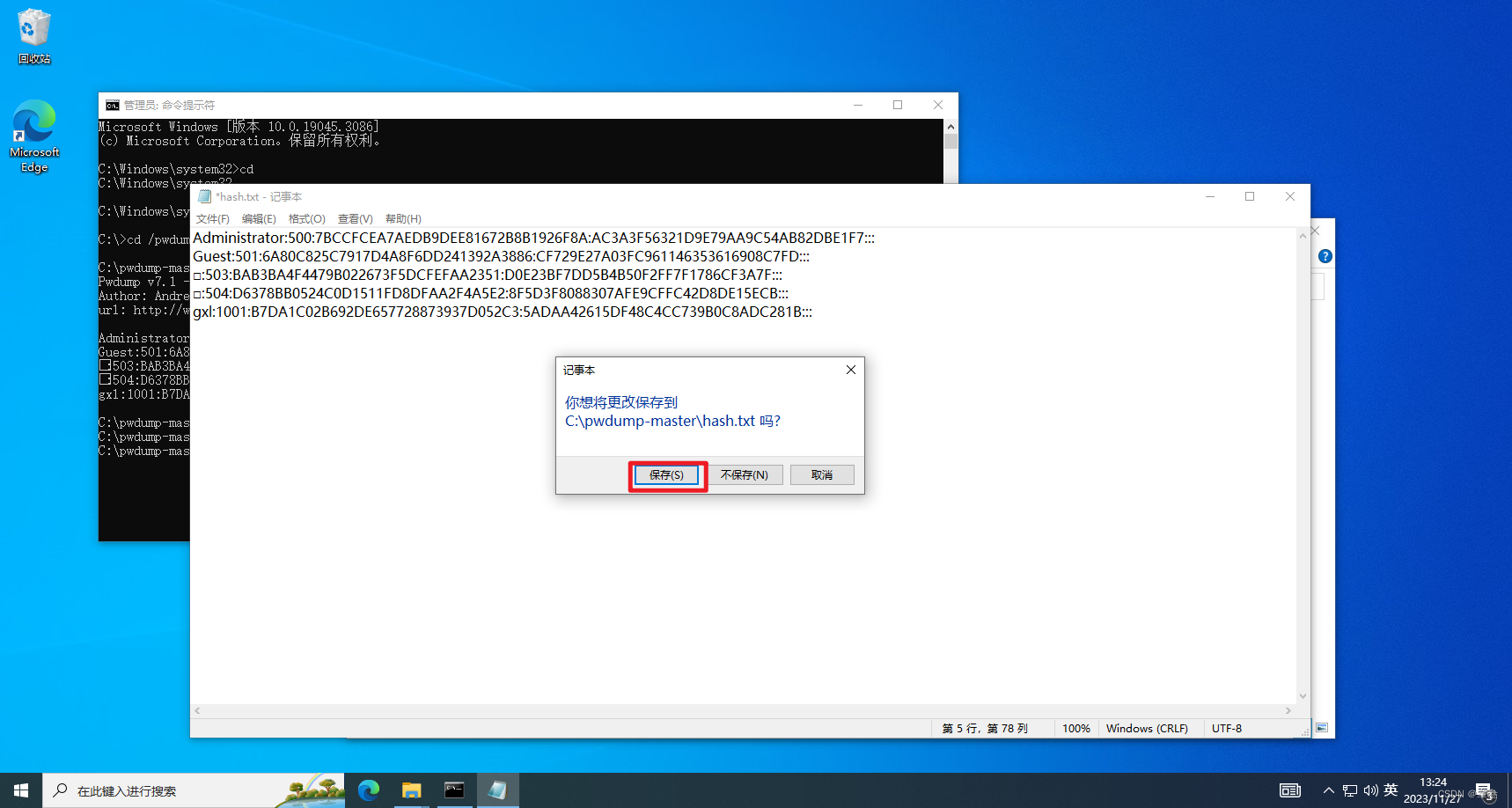

第三步是 把你刚刚显示的设备的哈希值 整个复制到这个目录下的新建的hash。txt的文件中

然后保存

第四步是:

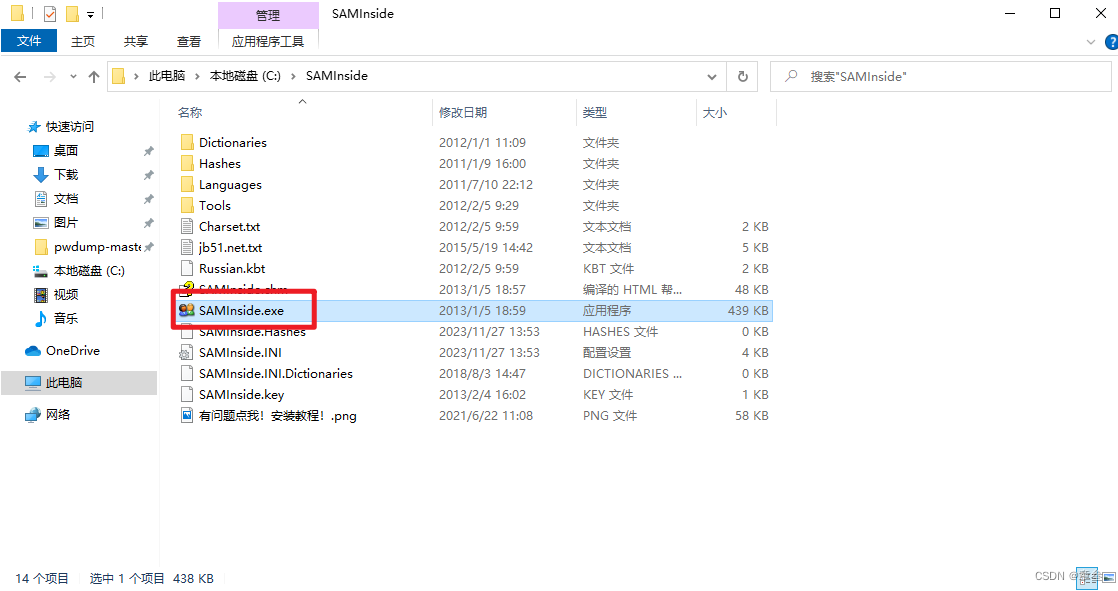

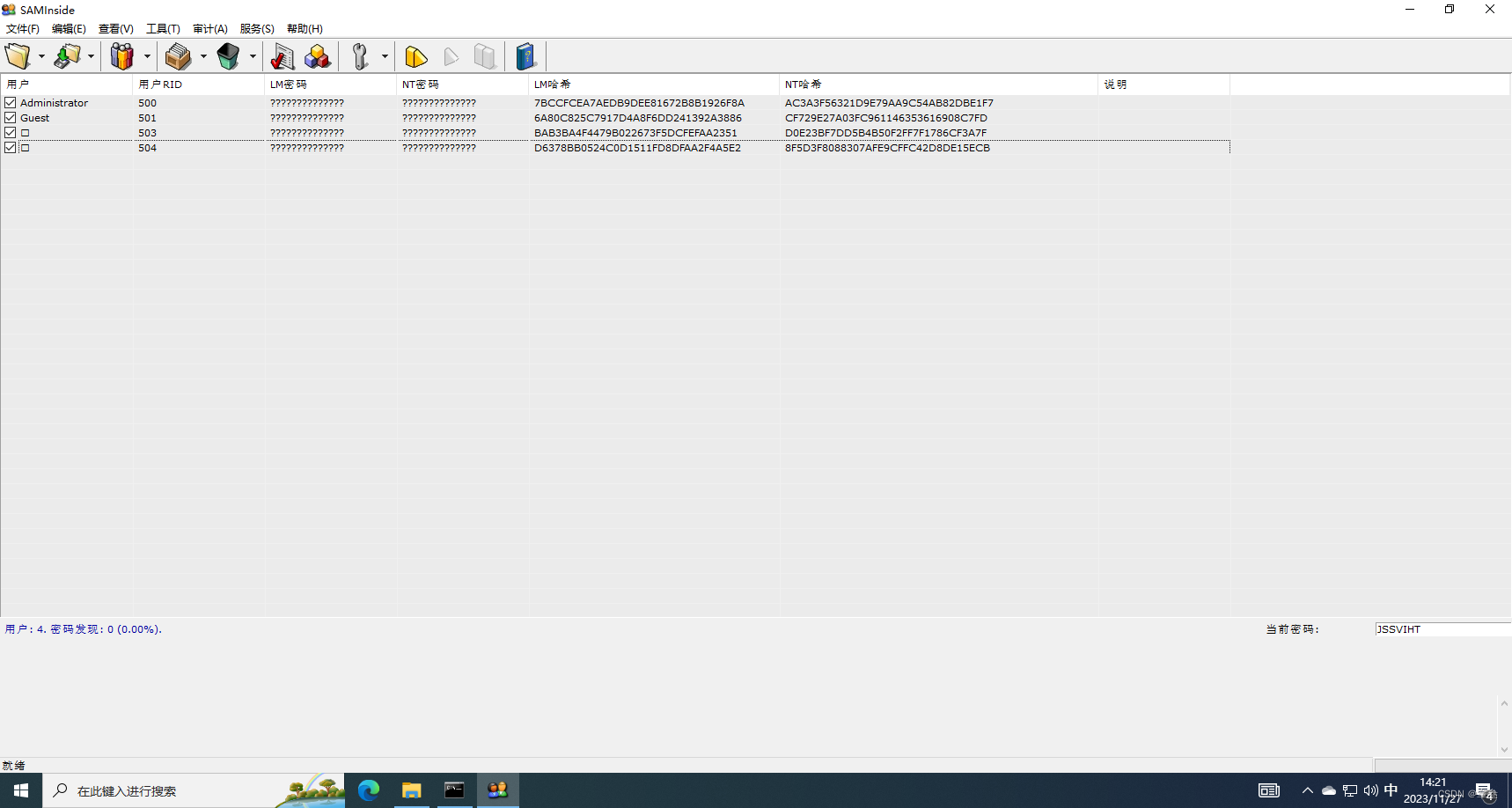

打开saminside

找到SAMINSIde.DIC

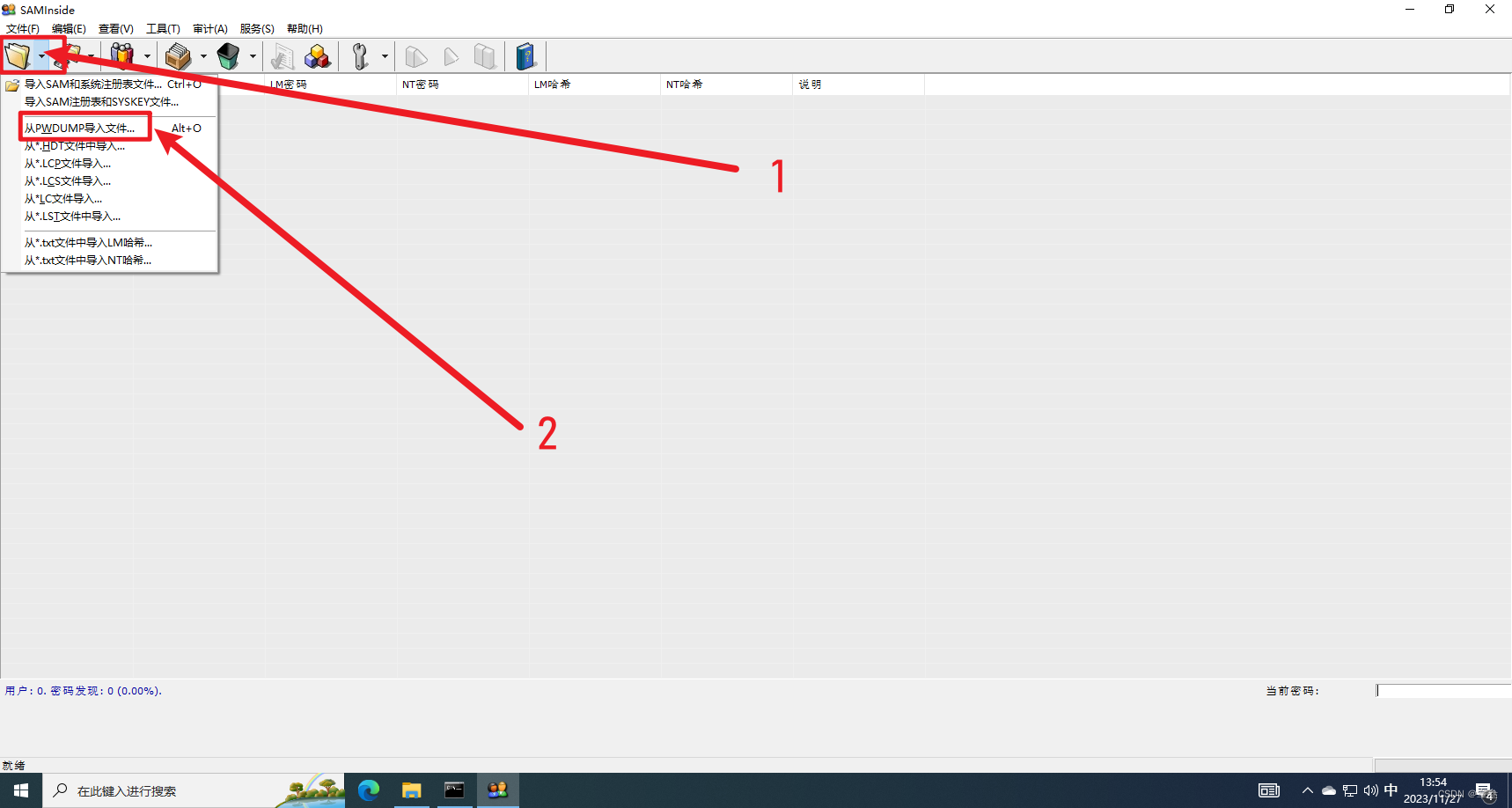

打开后会出现一个界面

咱们点左上角第二行 第一个

鼠标移动到上面

看到 从pwdump导入文件

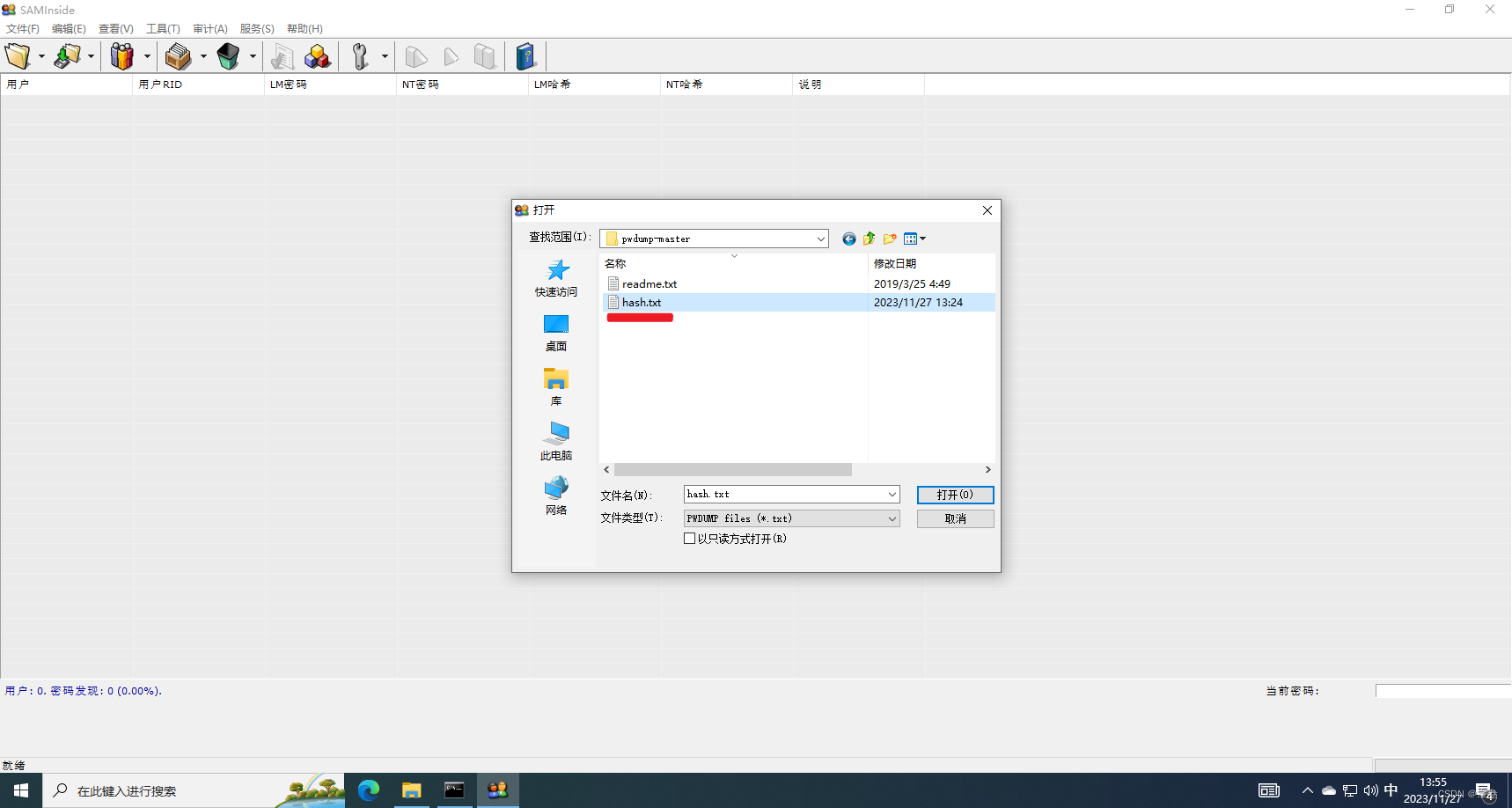

然后咱们选中 刚刚咱们创建的叫hash.txt的文件 选中打开

接下来就会弹出saminside界面

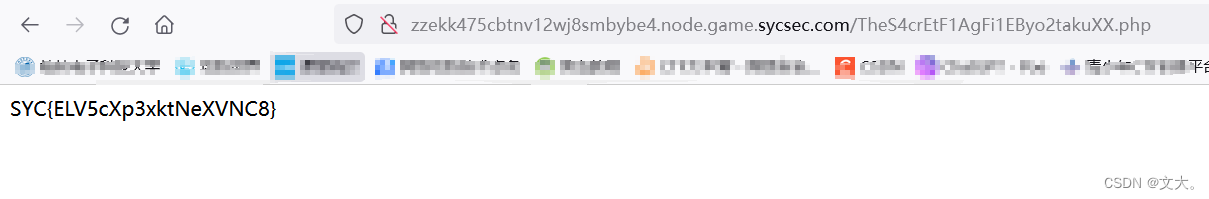

在这个界面里 就会显示 咱们刚刚的哈希值 转换后的账户密码了

好了 这就是操作思路

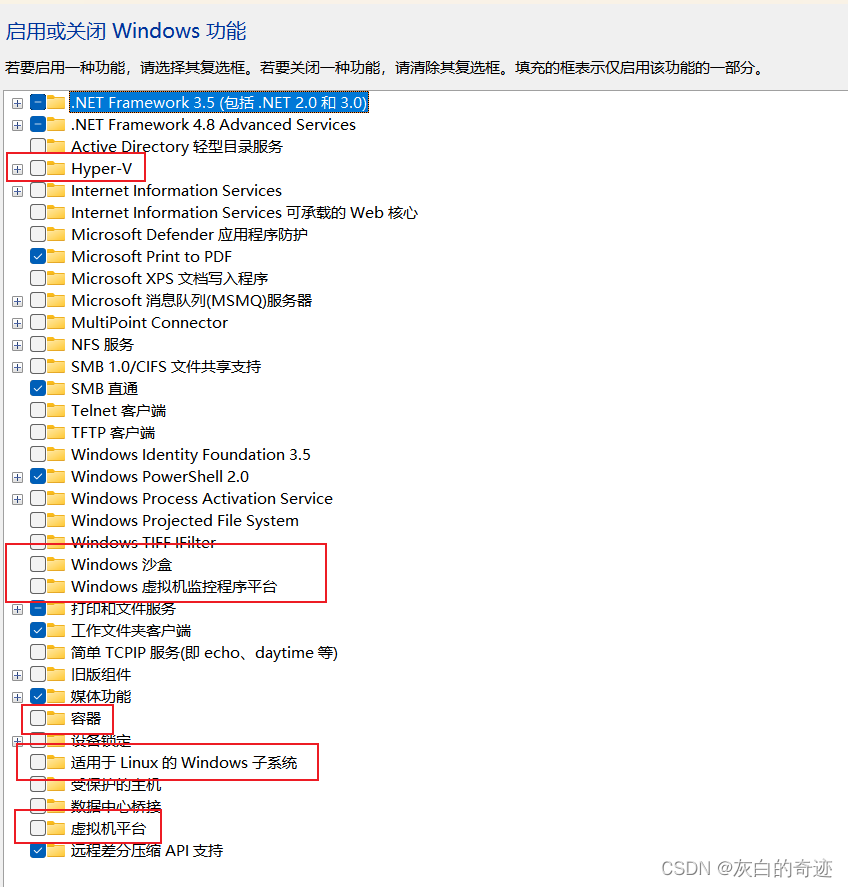

本次实验机器为 Windows 10

账号为 zhangsan

密码为 zhangsan123

接下来 咱们实机演示:

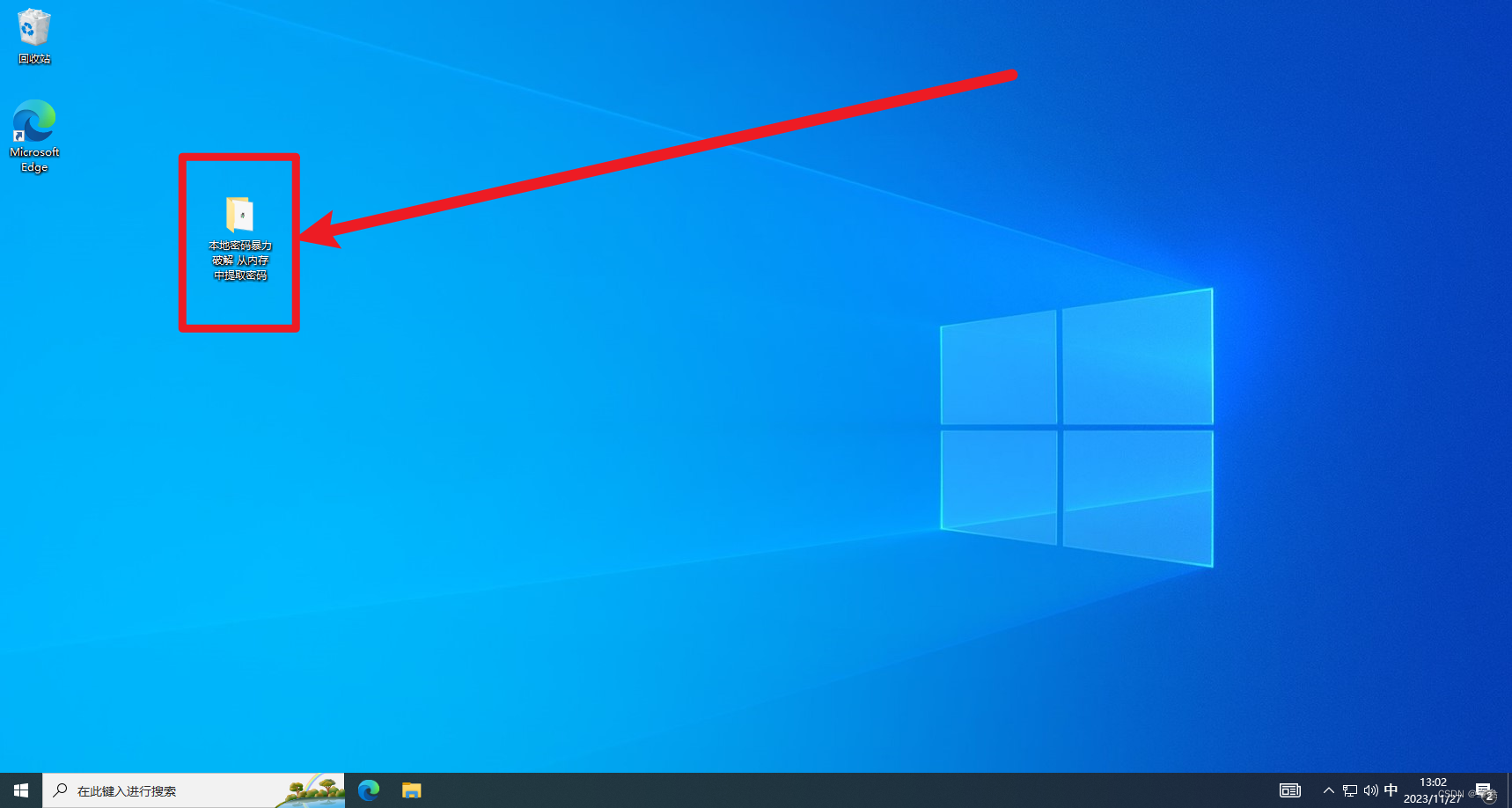

第一步

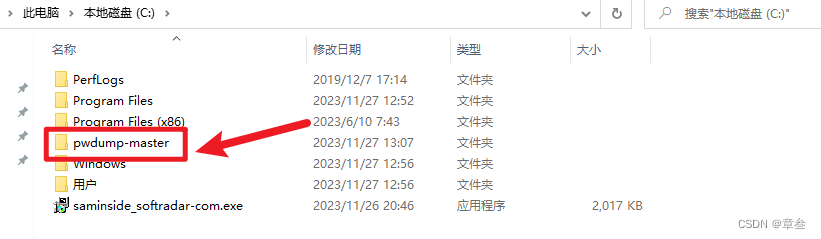

把软件拷贝到机器中

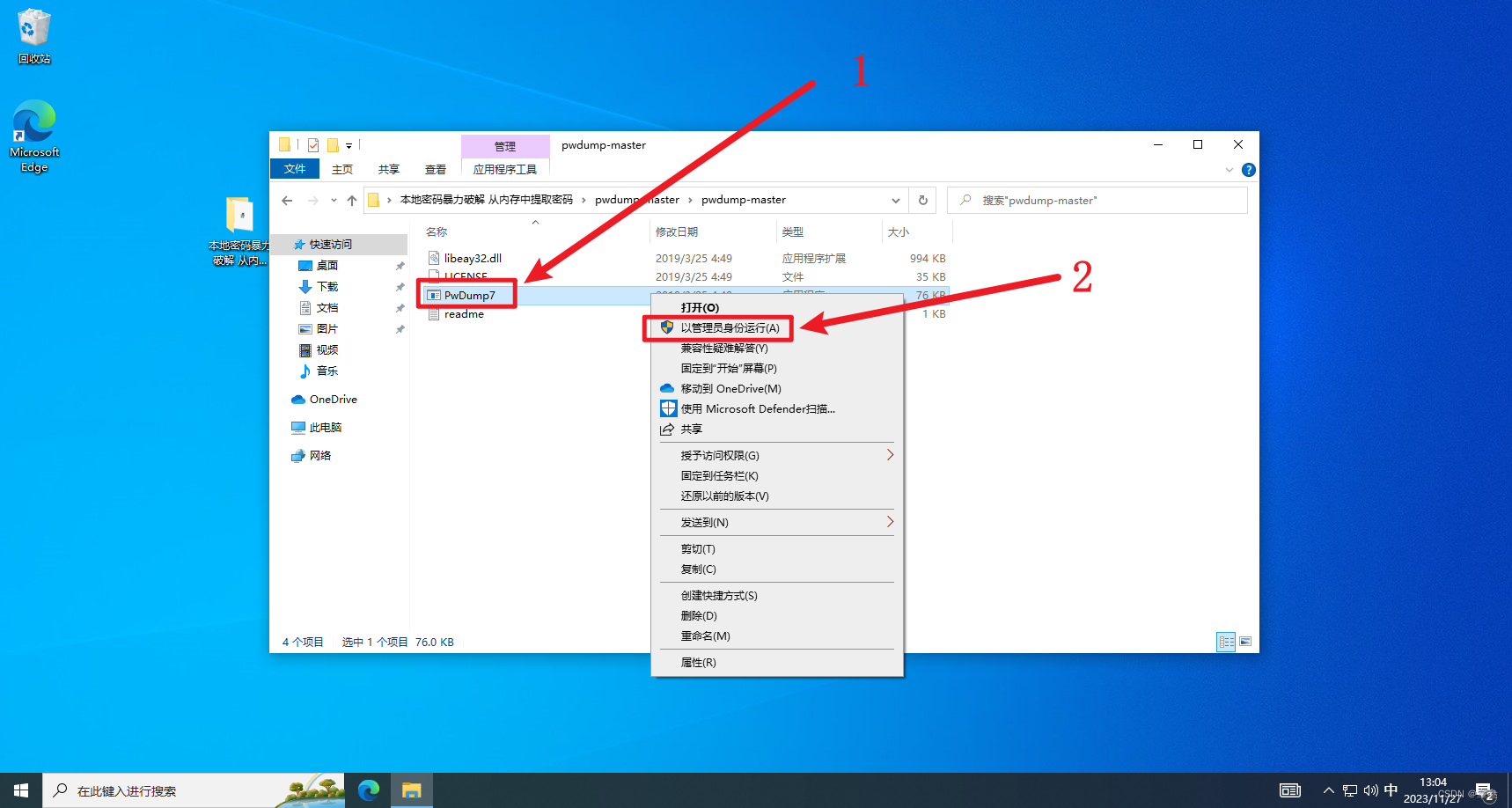

第二步打开pwdump

找到pwdump.exe 右键管理员权限运行

打开后把sum文件中的哈希值给调出来

我这里嫌麻烦 更改了一下文件地址

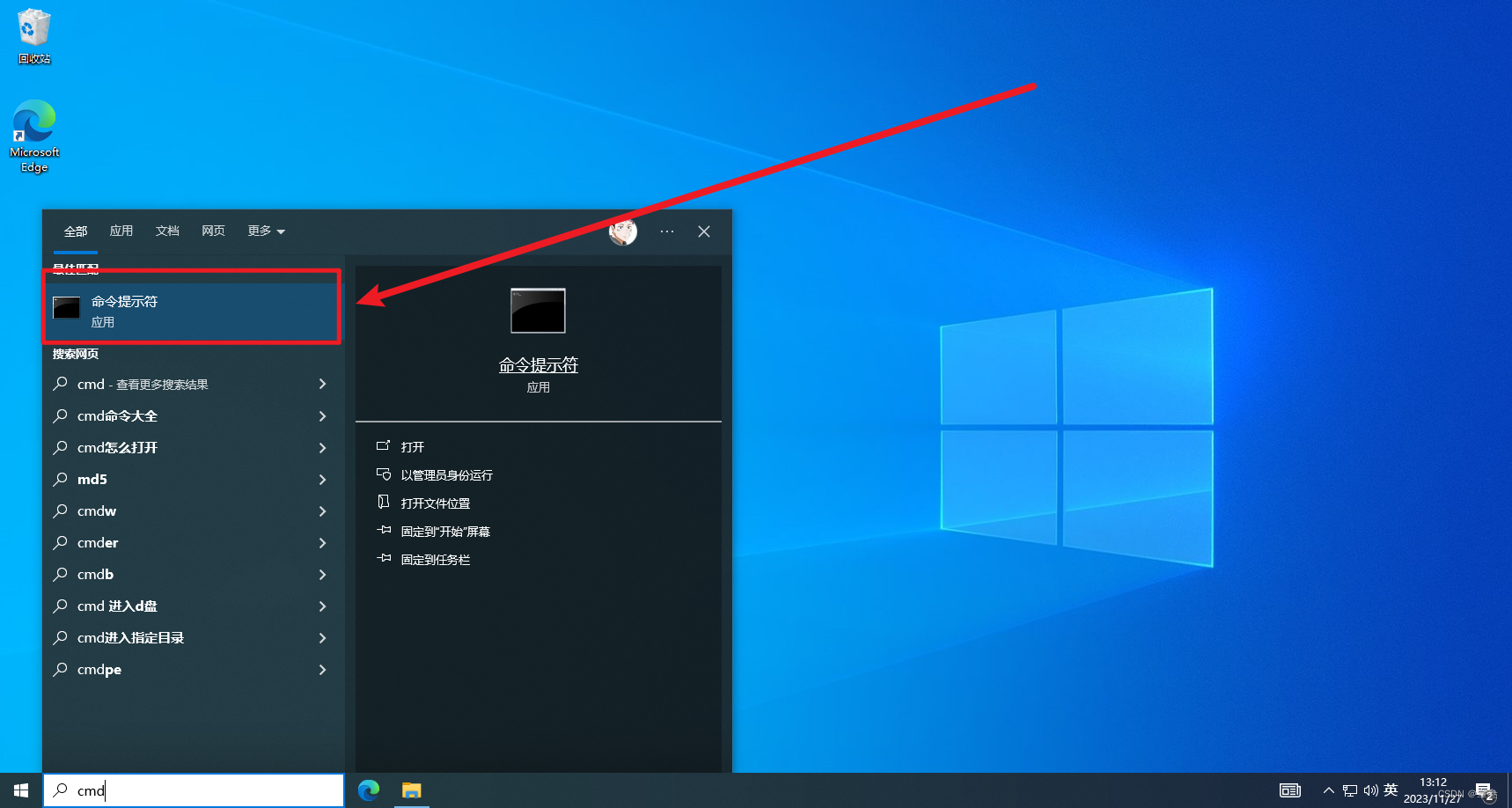

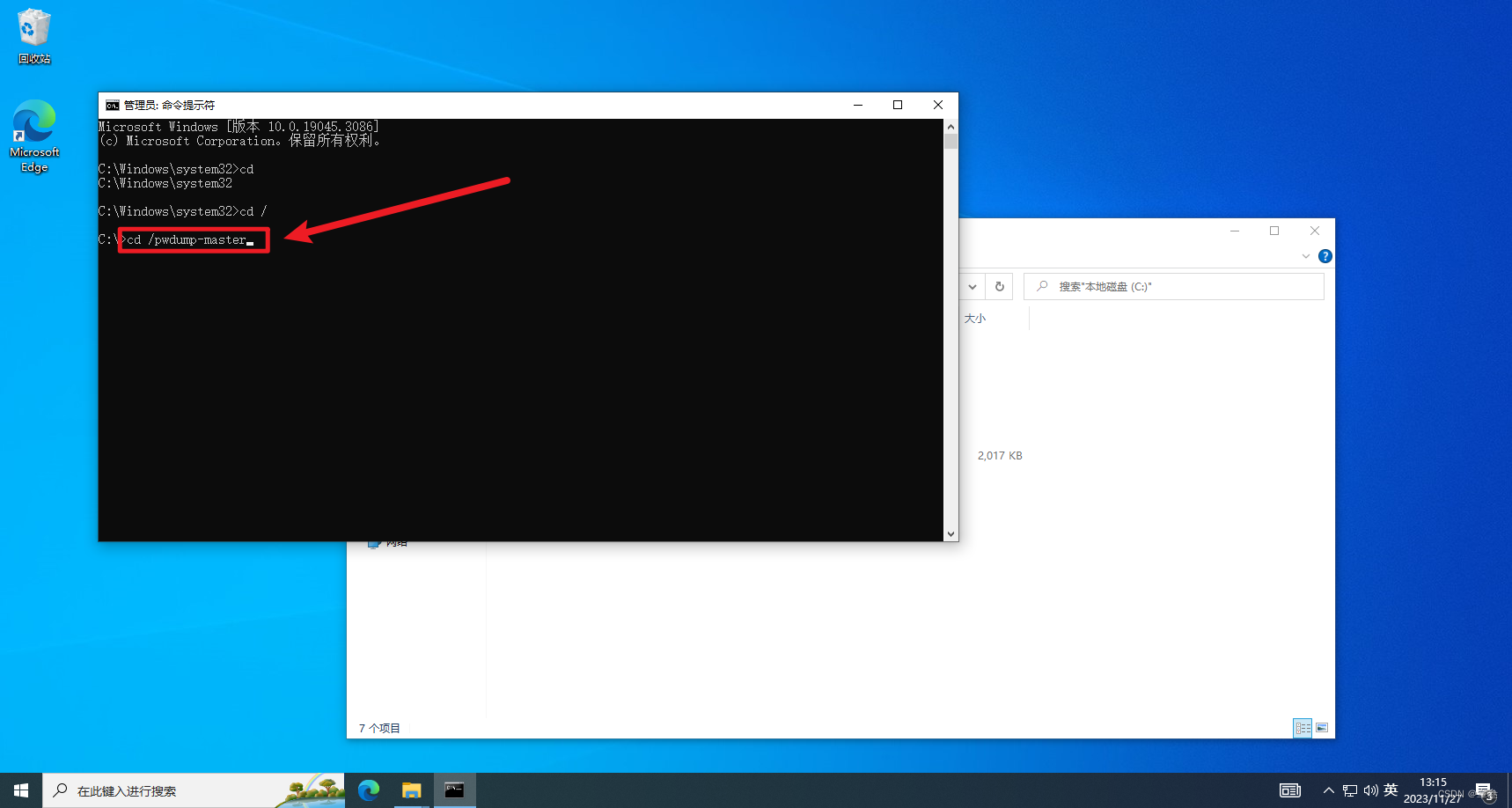

接下来咱们用cmd命令 +管理员权限 来打开pwdump

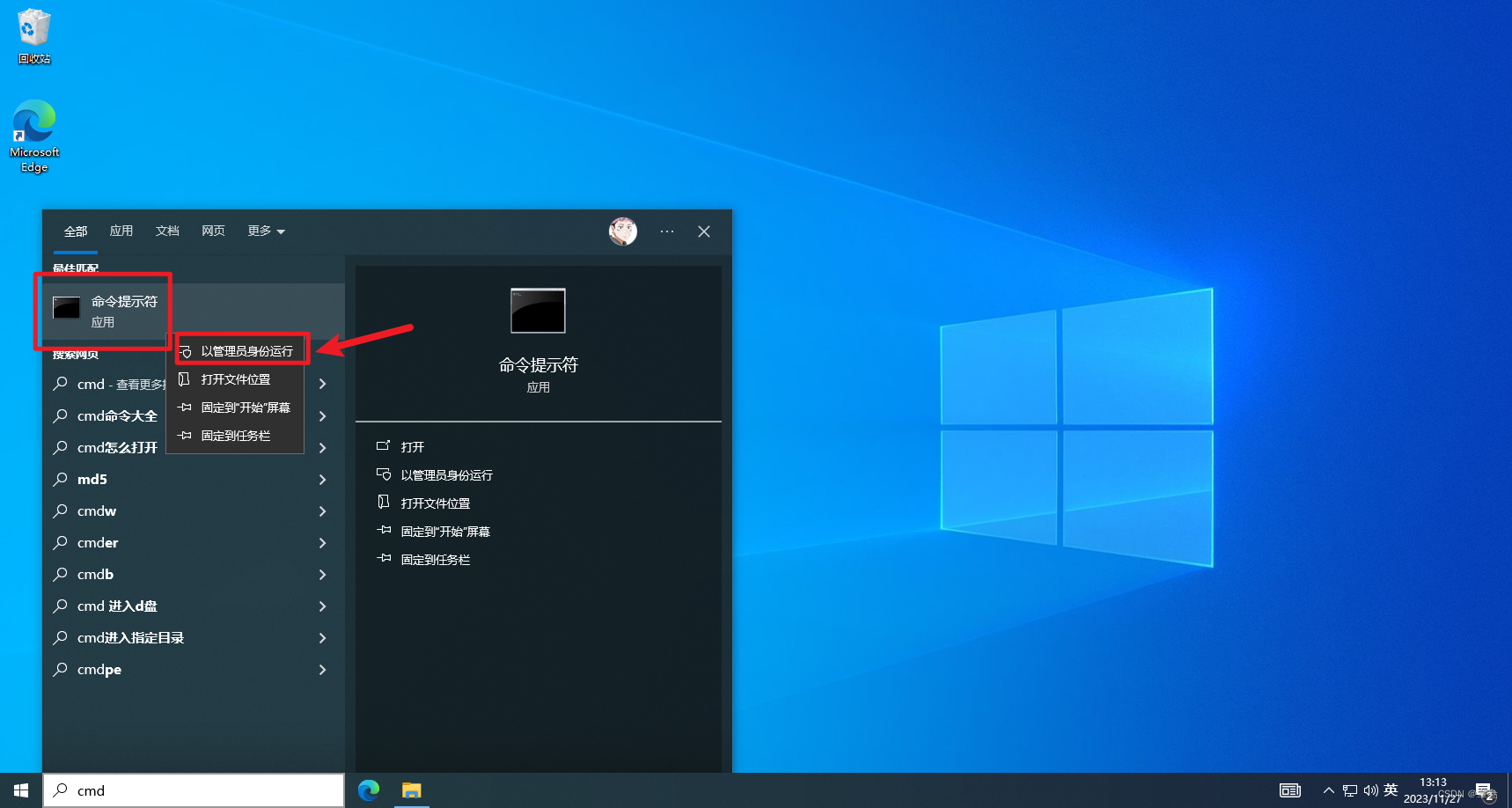

Windows + Q 搜索cmd

右键 选择以管理员身份运行

在这里 我把文件保存至C盘的根目录了 方便演示

接下来咱们通过命令的方式进入文件夹 输入 cd /pw +table 可以补全内容

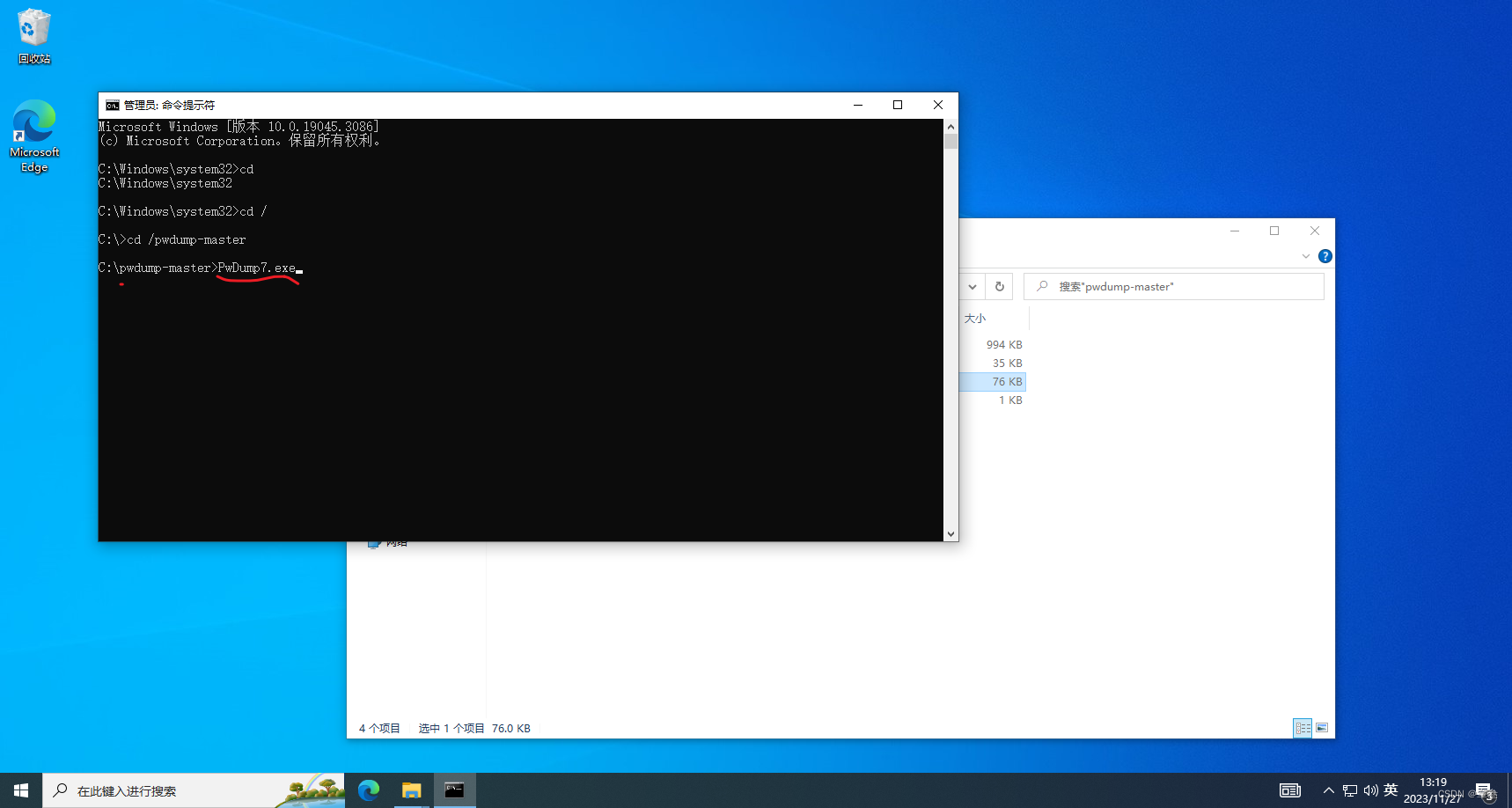

然后咱们找到PwDump7.exe 在命令栏里直接输入PwDump7.exe 即可运行 或者是 输入Pw+table键 补全内容

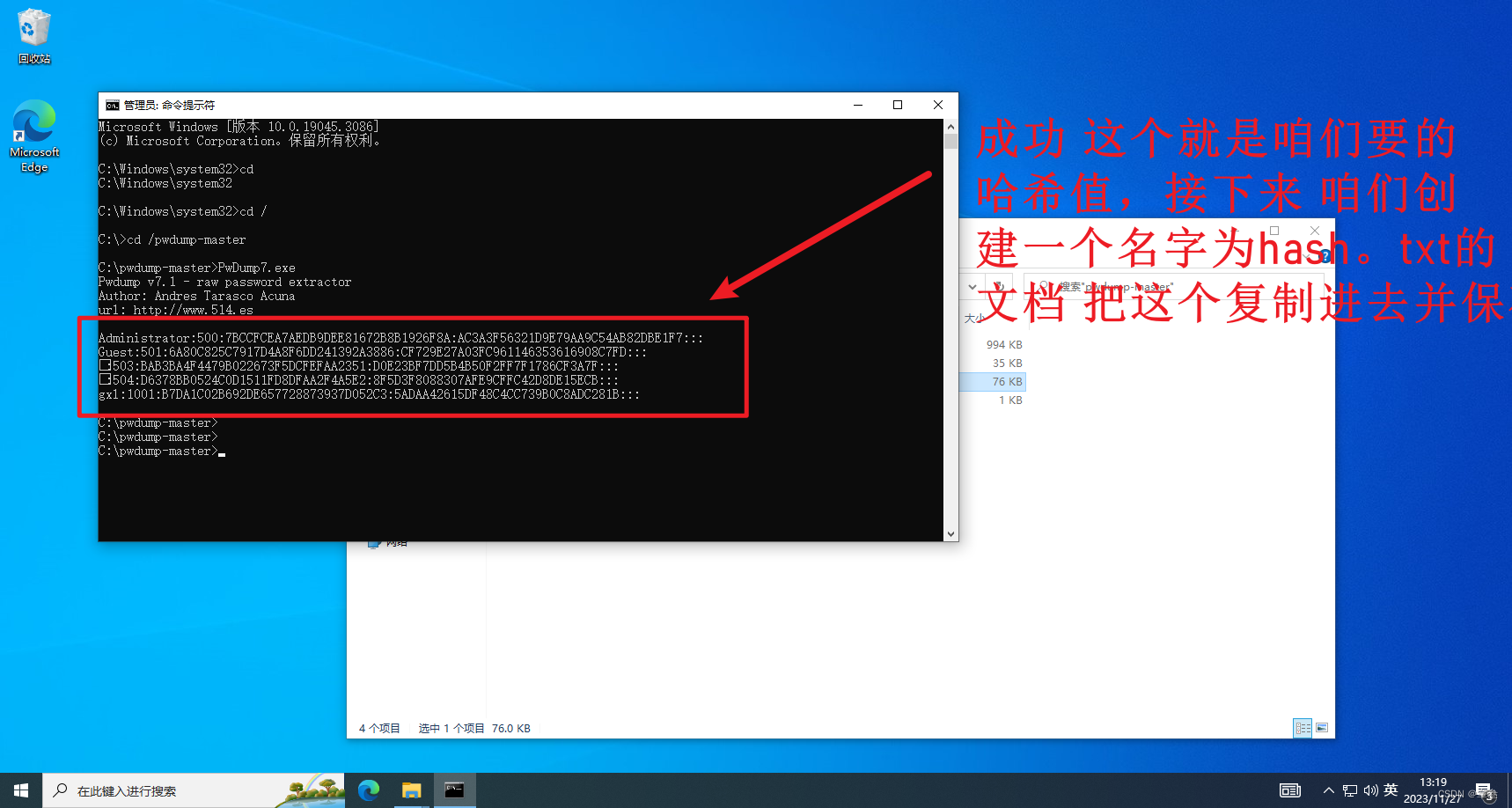

第三步

创建文件为hash.txt 的文档 并把刚刚生成的哈希值复制进去并保存

第四步

打开saminside

找到SAMINSIde.DIC

打开后会出现一个界面

咱们点左上角第二行 第一个

鼠标移动到上面

看到 从pwdump导入文件

然后咱们选中 刚刚咱们创建的叫hash.txt的文件 选中打开

接下来就会弹出saminside界面

在这个界面里 就会显示 咱们刚刚的哈希值 转换后的账户密码了