进行系统安全测试时,可以按照以下详细的步骤进行:

1、信息收集和分析:

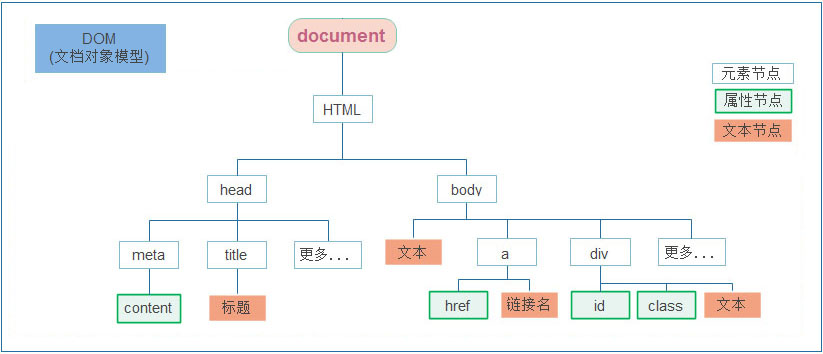

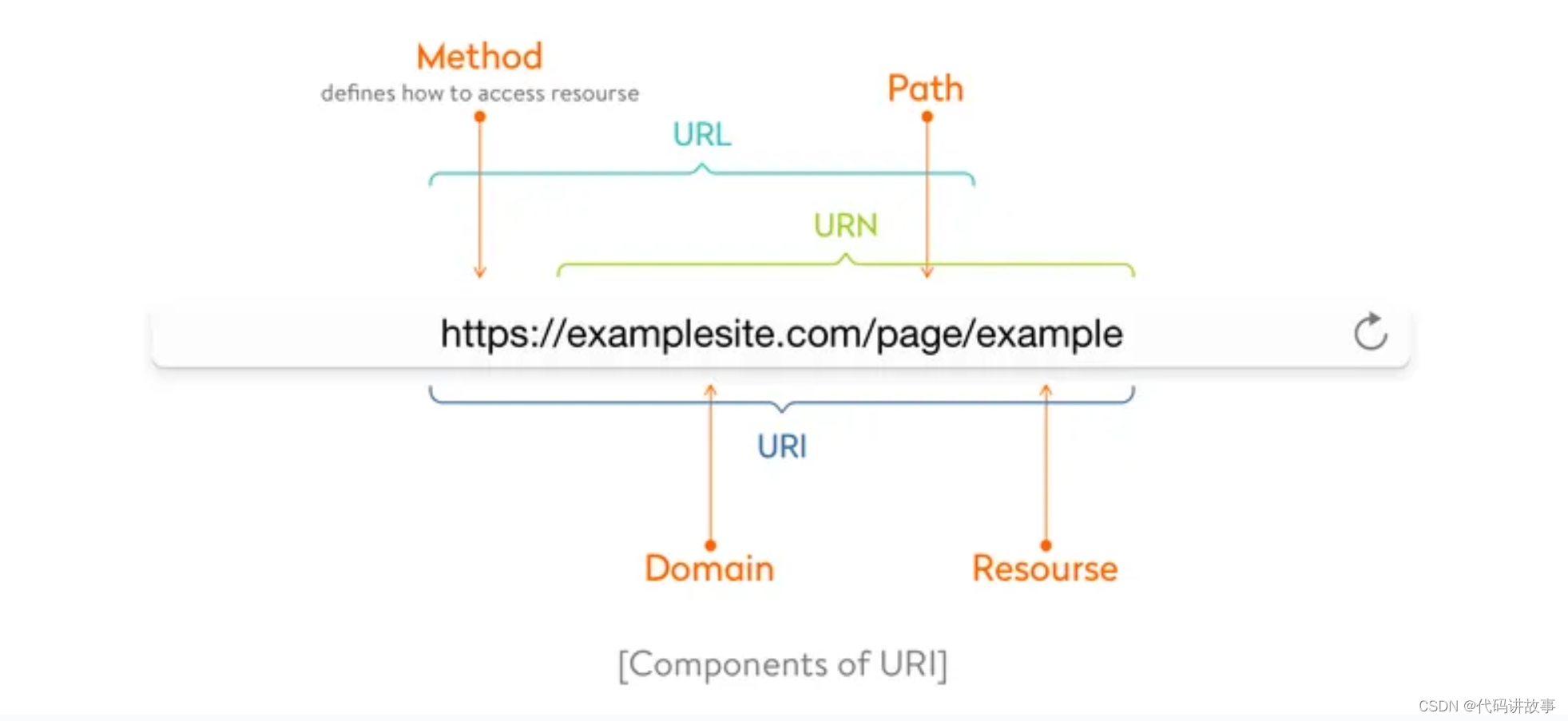

收集系统的相关信息,包括架构、部署环境、使用的框架和技术等。

分析系统的安全需求、威胁模型和安全策略等文档。

2、威胁建模和风险评估:

使用威胁建模工具(如STRIDE)对系统进行威胁建模,识别潜在的威胁和攻击面。

根据风险评估方法,确定威胁的严重程度和影响,为测试优先级提供依据。

3、渗透测试:

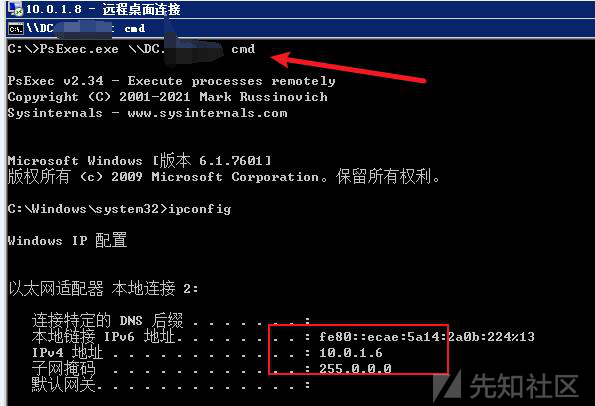

进行渗透测试,模拟攻击者的行为,测试系统的弱点和漏洞。

根据系统的特点选择合适的渗透测试方法,如网络渗透测试、应用层安全测试等。

使用渗透测试工具(如Metasploit Framework、Nessus等)识别系统的漏洞和安全薄弱点。

4、漏洞扫描:

使用自动化漏洞扫描工具,对系统进行全面的扫描。

扫描包括网络设备、操作系统、应用程序等主要组件,以识别可能存在的漏洞和安全配置问题。

对扫描结果进行分析和验证,确认漏洞的有效性和风险级别。

5、安全配置和硬化:

检查系统的安全配置,确保系统按照最佳实践进行安全设置。

强化系统的安全措施,包括网络防火墙、访问控制、日志监控等。

检查系统的访问权限和授权机制,确保只有授权的用户可以访问系统。

6、安全功能测试:

验证系统的安全功能,如身份验证、授权、加密等。

测试不同类型用户的权限管理是否有效,如管理员、普通用户、访客等。

确保系统在各种场景下都能正确地执行安全功能,并且有效地防止潜在的攻击。

7、安全日志分析:

分析系统的安全日志,识别异常活动和潜在的入侵尝试。

确保系统能够记录和监控安全事件,以支持后续的安全审查和故障排除。

8、漏洞修复与验证:

将测试过程中发现的漏洞和安全问题记录下来,并及时报告给开发团队。

协助开发人员进行漏洞修复,并对修复后的系统进行验证,确保漏洞得到解决。

9、安全测试报告:

撰写详细的安全测试报告,包括测试方法、结果和建议。

报告中应包含测试的范围、测试方法、发现的安全问题、风险评估和推荐的解决方案等信息。向开发人员、管理层和其他相关方提供报告。

10、测试重复和持续改进:

定期进行安全测试,以确保系统在动态的安全威胁环境下保持安全。

根据测试结果和反馈,改进测试策略和方法,提高测试的效果和效率。

Web攻击类型和相应的案例以及防御手段

1、XSS(跨站脚本攻击):

攻击案例:攻击者在一个论坛的评论中注入恶意的JavaScript代码,当其他用户浏览该页面时,恶意脚本会在他们的浏览器中执行,导致个人隐私信息泄露或会话劫持。

防御手段:对用户输入进行严格的验证和过滤,包括转义特殊字符和标签;使用CSP(内容安全策略)来限制页面中可执行的脚本;确保敏感信息使用HttpOnly标志,防止脚本获取到。

2、CSRF(跨站请求伪造):

攻击案例:攻击者在一封电子邮件中包含一个图片链接,当用户在登录状态下点击该链接时,会进行未经授权的资金转账操作。

防御手段:使用CSRF令牌(Token)验证,确保请求是由合法的用户发起的;检查Referer头部,确保请求来自合法的域名;限制敏感操作的HTTP方法(如只允许POST)。

3、SQL注入攻击:

攻击案例:攻击者在一个搜索框中输入恶意的SQL语句,绕过输入验证,并可任意操作数据库。例如,一个登录表单的用户名输入框存在SQL注入漏洞,攻击者输入 ’ OR ‘1’=‘1’;-- 作为用户名,绕过了登录验证,成功登录并获取管理员权限。

防御手段:使用参数化查询或预编译语句,确保用户输入不会被解释为可执行的SQL语句;对用户输入进行严格的验证和过滤,防止恶意SQL注入;限制数据库用户的权限,避免使用高权限账户执行常规操作。

4、文件上传漏洞:

攻击案例:攻击者上传包含恶意代码的文件,然后执行该文件,获取系统访问权限或执行其他恶意操作。例如,一个网站的文件上传功能存在漏洞,攻击者上传一个包含恶意代码的脚本文件,并在服务器上执行脚本,从而控制服务器。

防御手段:对上传文件进行严格的验证和过滤,包括文件类型、文件名、文件大小等进行检查;使用文件白名单,只允许上传和执行特定的文件类型;在上传文件保存的目录上设置正确的文件权限,避免恶意代码的执行;禁止执行上传文件的权限。

5、命令注入攻击:

攻击案例:攻击者在用户输入中注入恶意命令,以执行未经授权的操作。例如,一个通过命令行执行系统命令的功能存在漏洞,攻击者在输入中注入 ; rm -rf / 命令,导致文件系统中的所有数据被删除。

防御手段:对用户输入进行严格的验证和过滤,并避免将用户输入作为系统命令的一部分执行;使用参数化命令或调用系统调用接口以避免命令注入;限制应用程序的执行权限。

6、不安全的会话管理:

攻击案例:攻击者通过窃取会话Cookie或其他会话标识,冒充合法用户或劫持其会话。例如,一个网上银行应用的会话Cookie未设置为Secure标志,导致连接未加密,在公共Wi-Fi网络中被窃取,攻击者利用该Cookie登录并访问用户的账户。

防御手段:使用安全的Cookie属性,如Secure和HttpOnly,确保Cookie只通过加密连接传输,并防止脚本访问Cookie;实施强密码策略和令牌生成技术,使用强加密算法对敏感数据进行加密;定期更新会话密钥;使用HTTPS来加密会话

业务系统测试可能存在的安全问题

1、身份验证和访问控制问题:

使用弱密码,缺乏密码策略。

缺少双因素认证或弱双因素认证。

未及时禁用离职员工的访问权限。

防御措施:测试密码强度和策略,测试账户禁用和删除流程,测试双因素认证机制。

2、数据保护问题:

明文传输敏感数据。

使用弱加密算法或配置错误。

缺少访问控制或权限管理。

防御措施:测试数据传输是否使用加密,测试加密算法的安全性,测试访问控制和权限机制的有效性。

3、漏洞和配置问题:

未修复已知漏洞。

配置错误,如默认密码。

不正确的文件权限和文件夹访问控制。

防御措施:进行漏洞扫描和安全配置审查,测试已知漏洞是否得到修复,测试配置文件安全性。

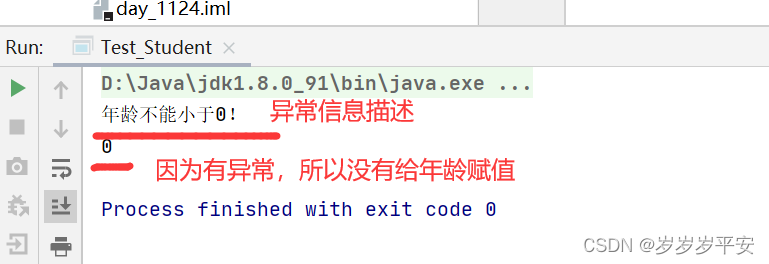

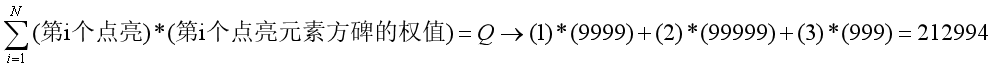

4、业务逻辑漏洞:

越权访问数据或执行操作。

逻辑错误导致系统漏洞。

非法输入未经正确验证。

防御措施:测试业务流程和操作的安全性,测试边界条件和错误处理,进行输入验证和过滤。

5、会话管理问题:

会话固定或劫持。

不恰当的会话超时设置。

会话标识未经适当保护。

防御措施:测试会话固定和劫持漏洞,测试会话超时设置的效果,测试会话标识的安全性。

6、文件上传和文件包含问题:

文件上传未验证和过滤。

允许执行上传文件的权限。

文件包含未经验证的用户输入。

防御措施:测试文件上传功能的安全性,测试文件访问权限,测试文件包含漏洞。

7、日志和监控问题:

缺乏完善的日志记录。

无法及时检测和响应安全事件。

不全面的监控系统和警报机制。

防御措施:测试日志记录和监控系统,测试检测和响应安全事件的能力,测试警报和通知机制。

通过全面梳理和测试这些安全问题,并采取相应的防御措施,可以提高系统的安全性,防止未经授权的访问、数据泄露和系统被利用的风险。

最后感谢每一个认真阅读我文章的人,礼尚往来总是要有的,虽然不是什么很值钱的东西,如果你用得到的话可以直接拿走:

这些资料,对于【软件测试】的朋友来说应该是最全面最完整的备战仓库,这个仓库也陪伴上万个测试工程师们走过最艰难的路程,希望也能帮助到你!