你们好,我的网工朋友。

今天想和你聊聊VPN。在VPN出现之前,企业分支之间的数据传输只能依靠现有物理网络(例如Internet)。

但由于Internet中存在多种不安全因素,报文容易被网络中的黑客窃取或篡改,最终造成数据泄密、重要数据被破坏等后果。

除了通过Internet,还可以通过搭建一条物理专网连接保证数据的安全传输,VPN应运而生。

今天就给你说说关于VPN你不得不知道的那些真相,满足一下很多小白网工的好奇心。

不过该学的技术,还是得学啊。

今日文章阅读福利:《VPN知识点-技术图谱》

私信我,发送暗号“VPN”,即可获取该知识点技术图谱,更简单清晰地把VPN技术梳理透。

01 什么是VPN?

VPN的英文全称是Virtual Private Network,这是一种虚拟专用网络,或者再通俗一点讲,VPN是一种中转服务。

在VPN出现之前,企业分支之间的数据传输只能依靠现有物理网络(例如Internet)。

但由于Internet中存在多种不安全因素,报文容易被网络中的黑客窃取或篡改,最终造成数据泄密、重要数据被破坏等后果。

除了通过Internet,还可以通过搭建一条物理专网连接保证数据的安全传输,VPN应运而生。

当我们的电脑接入VPN后,对外公网的IP地址就会发生改变。

所以有些人利用VPN把自己的IP,变成了国外的IP地址,就是咱们通俗说的翻墙。

VPN 是一种隐藏你的Internet 协议 (IP) 地址的服务。

这使你可以匿名浏览互联网,因为没有人可以将你的数据链接到你的IP地址。

要了解VPN的作用,只需分解“虚拟”、“私有”和“网络”这三个词:

VPN是“虚拟的”,因为它们是一种数字服务。你不需要电缆或硬件即可使用它们。

VPN是“私人的”,因为它们会加密你的连接并让你在没有政府、互联网服务提供商 (ISP)、网络犯罪分子和其他旁观者窥探的情况下浏览互联网。

VPN是“网络”,因为它们在你的设备、VPN服务器和互联网之间建立了安全连接。

2014-2016年期间,我国的VPN无论在技术或市场方面,均取得了井喷式的发展。

三年间,我国防火墙/VPN的市场规模分别达到了49.41亿元、63.47亿元和77.45亿元。

迅速膨胀的市场,也一度让行业出现了“乱象丛生”的问题。我国互联网网络接入服务市场面临难得的发展机遇,但无序发展的苗头也随之显现。

02 VPN关键技术点,我来告诉你

01 VPN关键技术:隧道技术

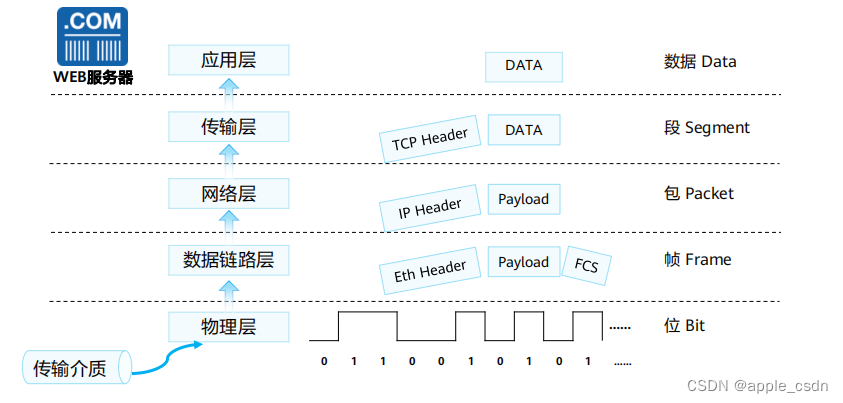

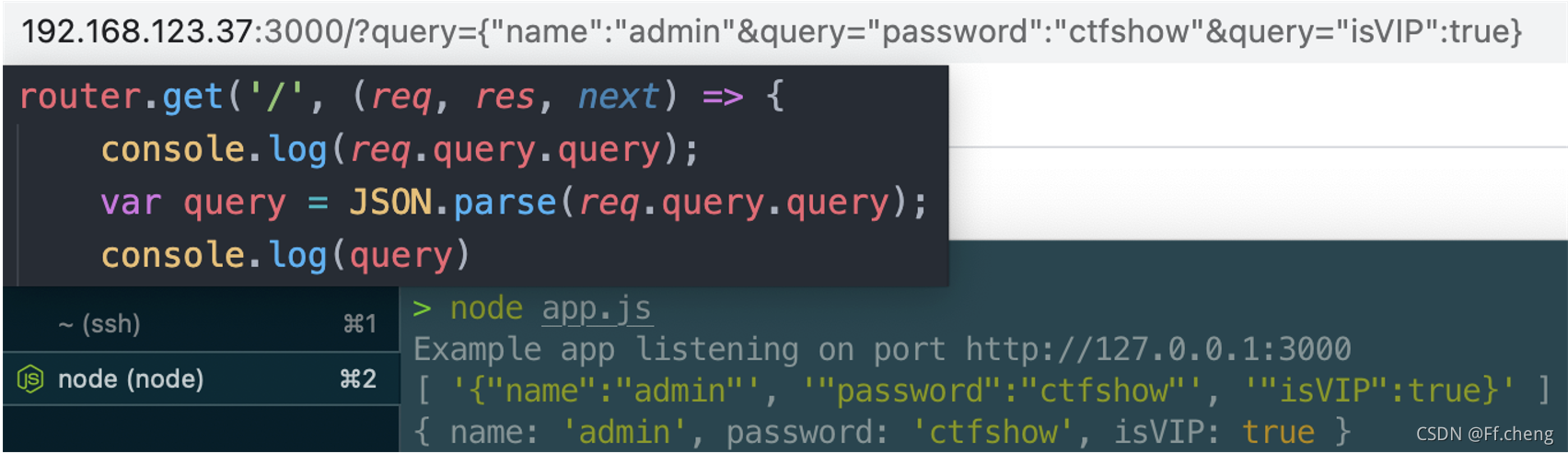

VPN技术的基本原理是利用隧道(Tunnel)技术,对传输报文进行封装,利用VPN骨干网建立专用数据传输通道,实现报文的安全传输。

位于隧道两端的VPN网关,通过对原始报文的“封装”和“解封装”,建立一个点到点的虚拟通信隧道。

隧道的功能就是在两个网络节点之间提供一条通路,使数据能够在这个通路上透明传输。

VPN隧道一般是指在VPN骨干网的VPN节点之间建立的用来传输VPN数据的虚拟连接。

隧道是构建VPN不可或缺的部分,用于把VPN数据从一个VPN节点透明传送到另一个上。

隧道通过隧道协议实现。

02 VPN关键技术:身份认证、数据加密与验证

身份认证、数据加密和认证技术可以有效保证VPN网络与数据的安全性:

1. 身份认证

可用于部署了远程接入VPN的场景,VPN网关对用户的身份进行认证,保证接入网络的都是合法用户而非恶意用户。也可以用于VPN网关之间对对方身份的认证。

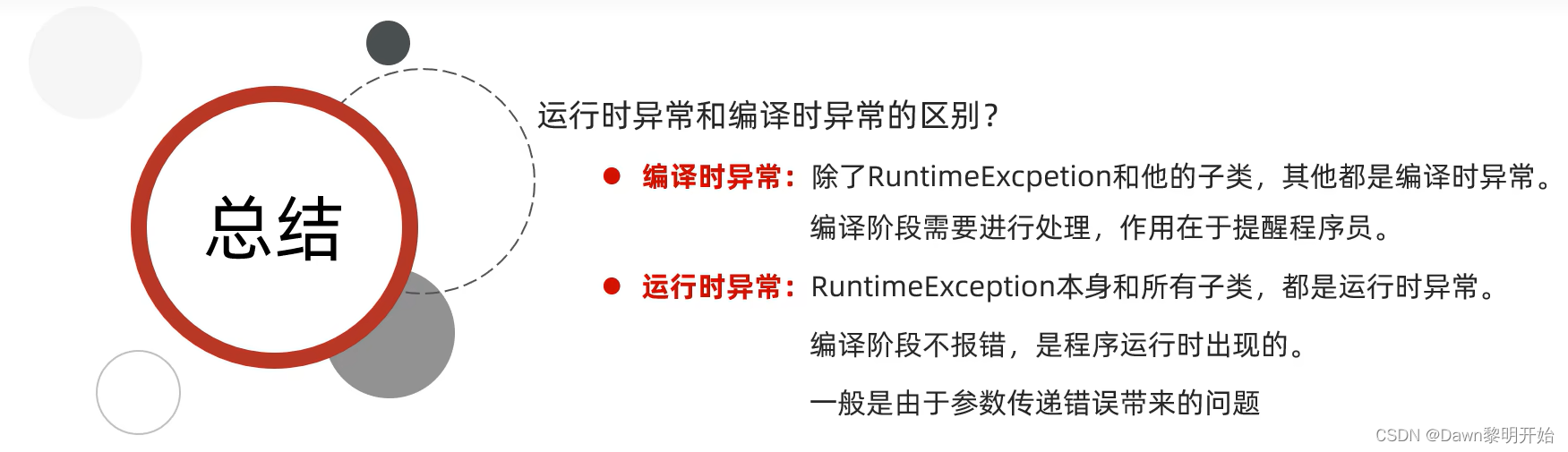

2. 数据加密

将明文通过加密变成密文,使得数据即使被黑客截获,黑客也无法获取其中的信息。

3. 数据验证

通过数据验证技术对报文的完整性和真伪进行检查,丢弃被伪造和被篡改的报文。

03 常见VPN技术—IPSec

IPSec(IP Security) VPN一般部署在企业出口设备之间,通过加密与验证等方式,实现了数据来源验证、数据加密、数据完整性保证和抗重放等功能。

- 数据来源验证:接收方验证发送方身份是否合法。

- 数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

- 数据完整性:接收方对接收的数据进行验证,以判定报文是否被篡改。

- 抗重放:接收方拒绝旧的或重复的数据包,防止恶意用户通过重复发送捕获到的数据包所进行的攻击。

04 常见VPN技术—GRE

通用路由封装协议(General Routing Encapsulation,GRE)是一种三层VPN封装技术。

GRE可以对某些网络层协议(如IPX、IPv4、IPv6等)的报文进行封装,使封装后的报文能够在另一种网络中(如IPv4)传输,从而解决了跨越异种网络的报文传输问题。

如图所示,通过在IPv4网络上建立GRE隧道,解决了两个IPv6网络的通信问题。

GRE还具备封装组播报文的能力。

由于动态路由协议中会使用组播报文,因此更多时候GRE会在需要传递组播路由数据的场景中被用到,这也是GRE被称为通用路由封装协议的原因。

05 常见VPN技术—L2TP

L2TP是虚拟私有拨号网VPDN(Virtual Private Dial-up Network)隧道协议的一种,它扩展了点到点协议PPP的应用,是一种在远程办公场景中为出差员工或企业分支远程访问企业内网资源提供接入服务的VPN。

L2TP组网架构中包括LAC(L2TP Access Concentrator,L2TP访问集中器)和LNS(L2TP Network Server,L2TP网络服务器)。

06 常见VPN技术—MPLS

MPLS是一种利用标签(Label)进行转发的技术,最初为了提高IP报文转发速率而被提出,现主要应用于VPN和流量工程、QoS等场景。

根据部署的不同,MPLS VPN可分为MPLS L2 VPN或者MPLS L3 VPN。

企业可以自建MPLS专网也可以通过租用运营商MPLS专网的方式获得MPLS VPN接入服务。

MPLS VPN网络一般由运营商搭建,VPN用户购买VPN服务来实现用户网络之间(图中的分公司和总公司)的路由传递、数据互通等。

基本的MPLS VPN网络架构由CE(Customer Edge)、PE(Provider Edge)和P(Provider)三部分组成。

03 使用VPN是否违法?

会问这些问题的人,应该是看到过这些新闻:

由于众所周知的原因,在中文互联网环境中,“VPN”是一个讳莫如深的词汇,如果你想要查询相关科普资料,都得去搜索它的中文正式译名“虚拟专用网络”才能收到。

这使得很多对网络知识一知半解的朋友,错误的会将“VPN”与“翻墙软件”简单画上了等号,造成了许多的误会和不便。

事实上,“VPN”只不过是一种网络通信技术,即在公用网络上建立专用网络,进行加密通讯。

而“翻墙软件”确实会用到这一项技术,但这项技术的应用远远不止这些,很多企业也会运用这一技术实现不同办公地点的远程访问,远程数据传输等。

我们经常说的“翻墙”违法,一般是指绕开我国的法律管制,浏览境外服务器的相关网页内容。

很多正经做这类服务的软件被误解为“翻墙”软件,比如贝锐的“蒲公英”,明明是一个正经的异地组网服务提供商,却因为早年名字里含有“VPN”就被误解到今天。

当然,翻墙是否违法也是分情况的。

官方文件这么说:

为了维护公平有序的市场秩序,促进行业的健康发展,也为了加强对计算机信息网络国际联网的管理,保障国际计算机信息交流的健康发展,其实我国就制定了《中华人民共和国计算机信息网络国际联网管理暂行规定》,其中规定了:

计算机信息网络直行国际联网,必须使用邮电部国家公用电信网提供的国际出入口信道。任何单位和个人不得自行建立或者使用其他信道进行国际联网。

如违反上述规定,公安机关会责令停止联网,给予警告,可以并处15000元以下的罚款;有违法所得的,没收违法所得。

而在2017年的1月,工信部发布了《关于清理规范互联网网络接入服务市场的通知》(以下简称“《通知》”)。

《通知》明确:未经电信主管部门批准,不得自行建立或租用专线(含虚拟专用网络VPN)等其他信道开展跨境经营活动。

民间可以使用的非法“梯子”越发稀少,跨国企业租用VPN逐步实现规范化管理。

其实政府也明确了对于VPN的监管态度和原则,即:

外贸企业、跨国企业因办公自用等原因,需要通过专线等方式跨境联网时,可以向依法设置国际通信出入口局的电信业务经营者租用。

根据《国际通信出入口局管理办法》第十九条企业可以向设置国际通信信道出入口的电信业务经营者申请,并且所申请的国际联网专线只能企业内部使用,不能用于经营电信业务。

总而言之:在我国的管理中VPN服务在民众当中属于“违法”行为,它是通过技术非法浏览境外服务器的相关网页。

但是外贸企业、跨国企业可以向政申请,进行合法使用。

如果你偷摸去了 一些不该去的网站,甚至是发表一些过激言论的话,那么不仅是员工,连带着公司也会收到处罚。

所以,大部分公司都会给自己的员工做几个简单的规定:

严禁利用公司账号资源,从事其他与工作无关的事情。

你可以自己想一下,如果你真干了这种事,估计离丢饭碗也不远了。

整理:老杨丨10年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部