数据渗透,例如黑客攻击和“渗透”,或未经授权的信息传输。

联邦调查局、国家安全局以及网络安全和基础设施安全局最近的联合报告证明,网络安全仍然是当今国防部门面临的两个最大的网络威胁。

所谓的零日攻击尤其有害,因为组织在攻击之前不知道该漏洞,因此有零日时间来解决或修补该缺陷。

渗透可能表现为内部数据的意外泄露、非法内容的无意传播,或者心怀不满的员工、邪恶行为者甚至危险的民族国家传播恶意软件。

虽然渗透通常以恶意软件、勒索软件或其他恶意负载的形式出现,但它也可能包括非法内容的渗透,这有可能使组织成为重大诉讼的焦点。

政府机构面临着保护机密和非机密网络之间信息传输的额外挑战。确保业务流程的连续性以及跨不同安全域的基于文件的传输的安全性至关重要,但这带来了固有的挑战。

随着恶意行为者的发展,即使是复杂的组织如果不将过滤作为其网络安全工作的一部分,也容易受到零日攻击。

当国家安全问题受到威胁时,风险会进一步加剧。这就是为什么美国国家安全局国家跨域战略与管理办公室的“提高标准”规范要求在将复杂文档类型从一个位置移动到另一个位置之前对其进行多次过滤。

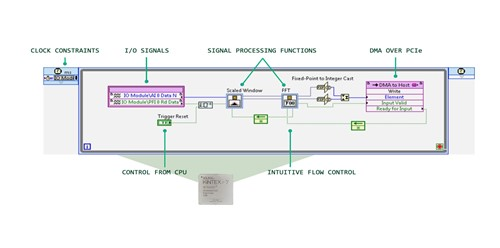

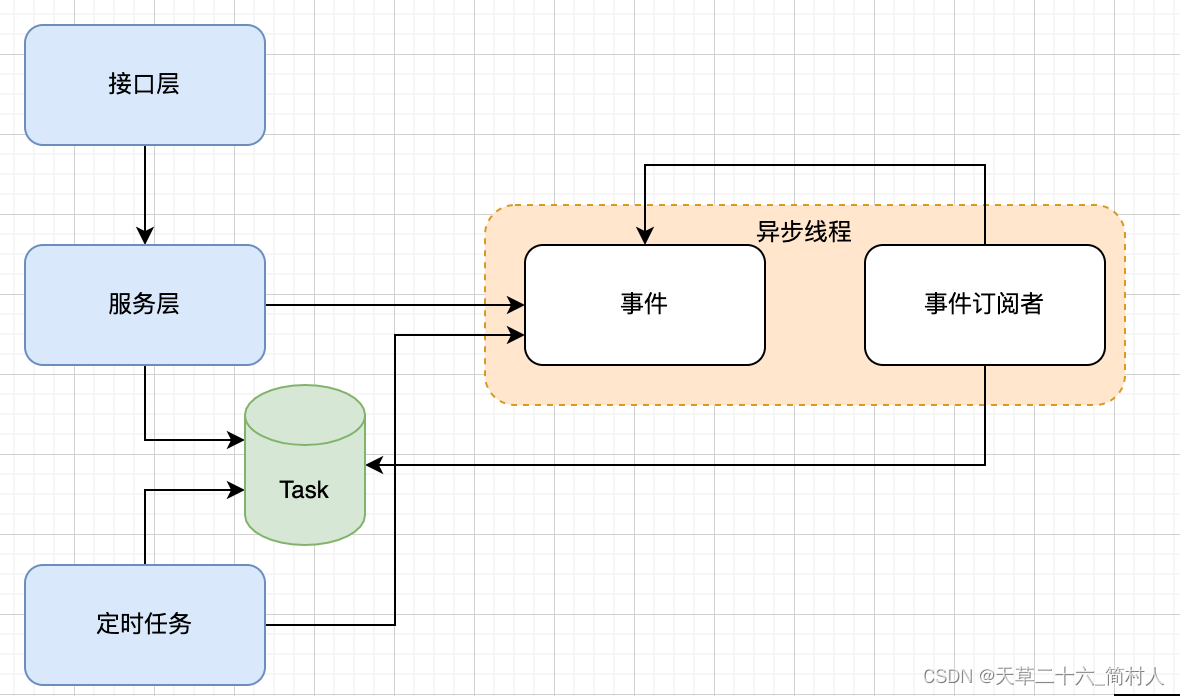

在网络领域,可以应用单个过滤器来满足特定需求。也可以组合具有相似或不同性质的多个过滤器来阻止渗透或渗漏威胁。

额外的安全层有助于提高组织的整体网络保障水平,不同网络复杂文件过滤器的组合可以将适当的分层网络架构转变为强大的网络堡垒。

单通道集成文件过滤的优点

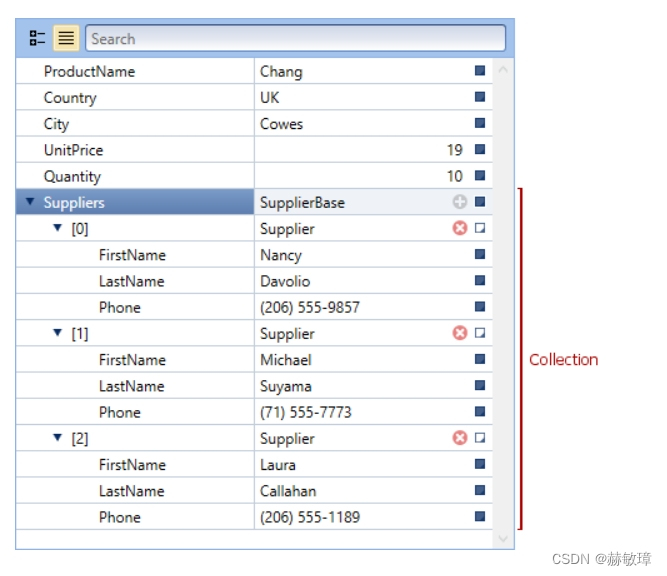

随着恶意软件和勒索软件攻击的增加,进入组织的非法内容也越来越普遍。非法内容可以是任何内容,从不受信任的组织或参与者的反向渠道通信到隐藏非法内容的文档。

非法内容可能隐藏在裁剪图像中、嵌入 Excel 文件中或伪装为 PowerPoint 文件中的 mp4,其中任何一种都可能对组织构成与恶意软件或勒索软件一样严重的威胁。

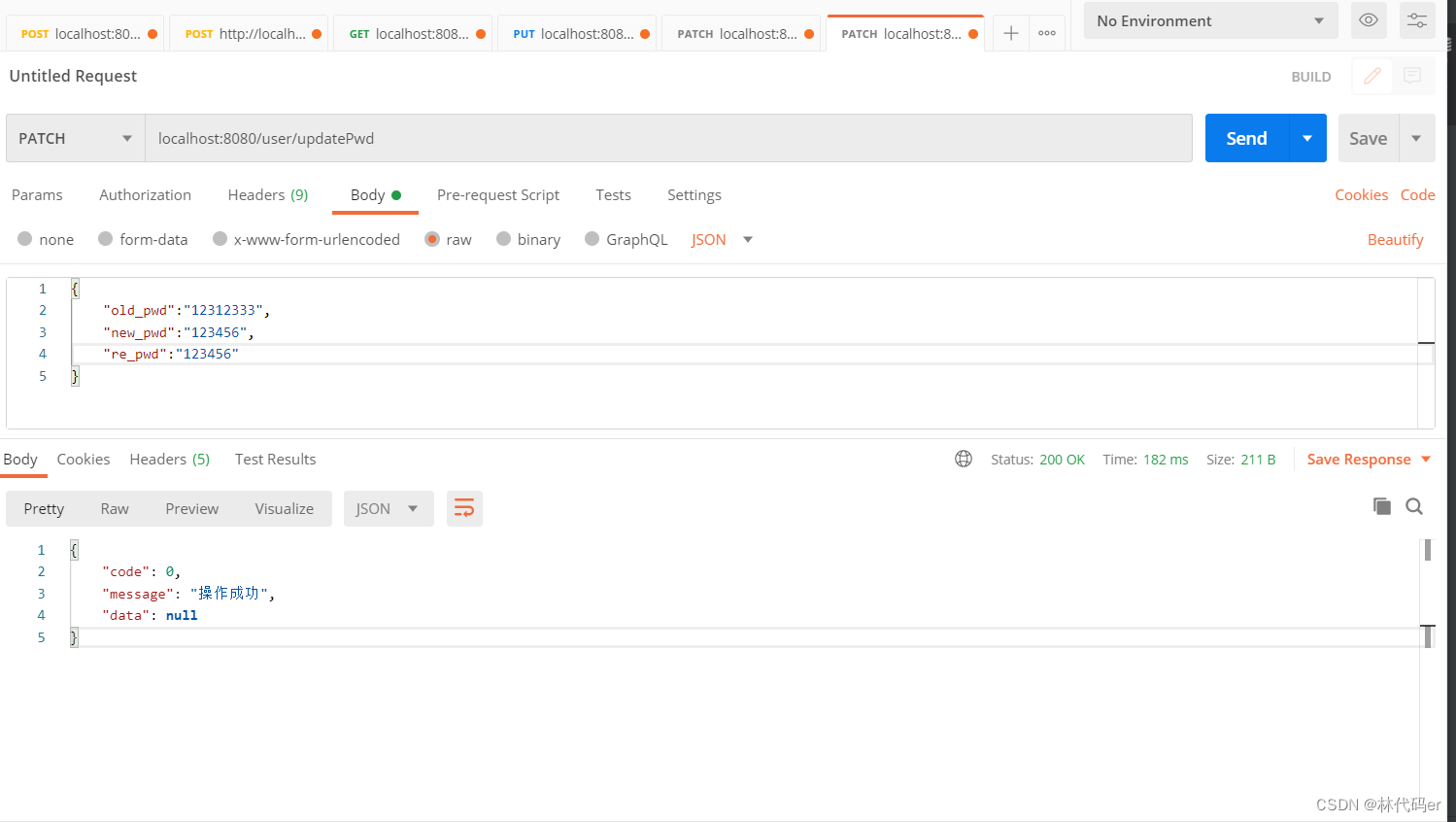

输入集成的单通道过滤,使组织能够在单通道中搜索并消除非法内容、恶意软件、勒索软件和其他基于文件的不良有效负载,而不是使用单独的产品。

鉴于拥有国家安全系统的政府机构的运营具有时间敏感性和关键性,组织应寻求集成的单通道解决方案,其中包括清除受感染文档的能力,而不会对组织的日常运营造成重大中断。

例如,集成的单通道过滤器可以在发送文件之前自动编辑或消除可能有害的内容,这比识别风险后仅隔离文件的过滤器更有利。

集成单通道过滤补充了下一代零信任安全架构(ZTA)。虽然向零信任的转变将为云计算和本地计算的未来带来好处,但它远不是网络攻击的万能解药。

ZTA 与任何其他良好的网络架构一样使用层。但是,认为数据一旦进入 ZTA 就安全的假设是不准确的。过滤恶意软件、勒索软件、病毒和非法内容仍然是必要的。

在进入零信任架构之前,数据需要保持原始状态,并在退出环境之前过滤掉潜在的泄露。

不存在 100% 网络安全的环境。在发生违规情况时,组织应考虑如何能够立即遏制传播并消除渗透者。这就是过滤发挥作用的地方。

作为 ZTA 政策决策点框架一部分的实时过滤是一种战略性且安全的方法,将在不中断日常运营的情况下改善机构的网络安全状况。

虽然对恶意软件或勒索软件的基本过滤有助于保持网络安全,但它可能会允许非法或不需要的内容进入。

对于已经采用过滤的组织来说,现在是重新评估他们如何通过在其网络架构中添加集成单通道过滤而受益的好时机。

必要时,安全团队可以从咨询行业安全专家和采购技术中受益,这些技术有助于减少工作量,从而释放时间和资源,从而使他们能够退后一步,评估和重新配置其安全实践。

各机构将发现,单通道集成文件过滤将很快成为其网络架构的核心组件,显著降低数据渗透或泄露的可能性,为机构 IT 人员节省时间,并保护关键任务的国家安全信息。