所谓透明,是指对使用者来说是未知的。当使用者在打开或编辑指定文件时,系统将自动对未加密的文件进行加密,对已加密的文件自动解密。文件在硬盘上是密文,在内存中是明文。一旦离开使用环境,由于应用程序无法得到自动解密的服务而无法打开,从而起来保护文件内容的效果。

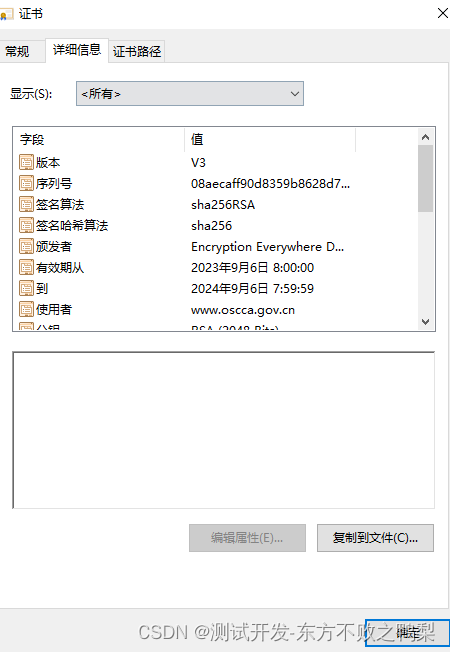

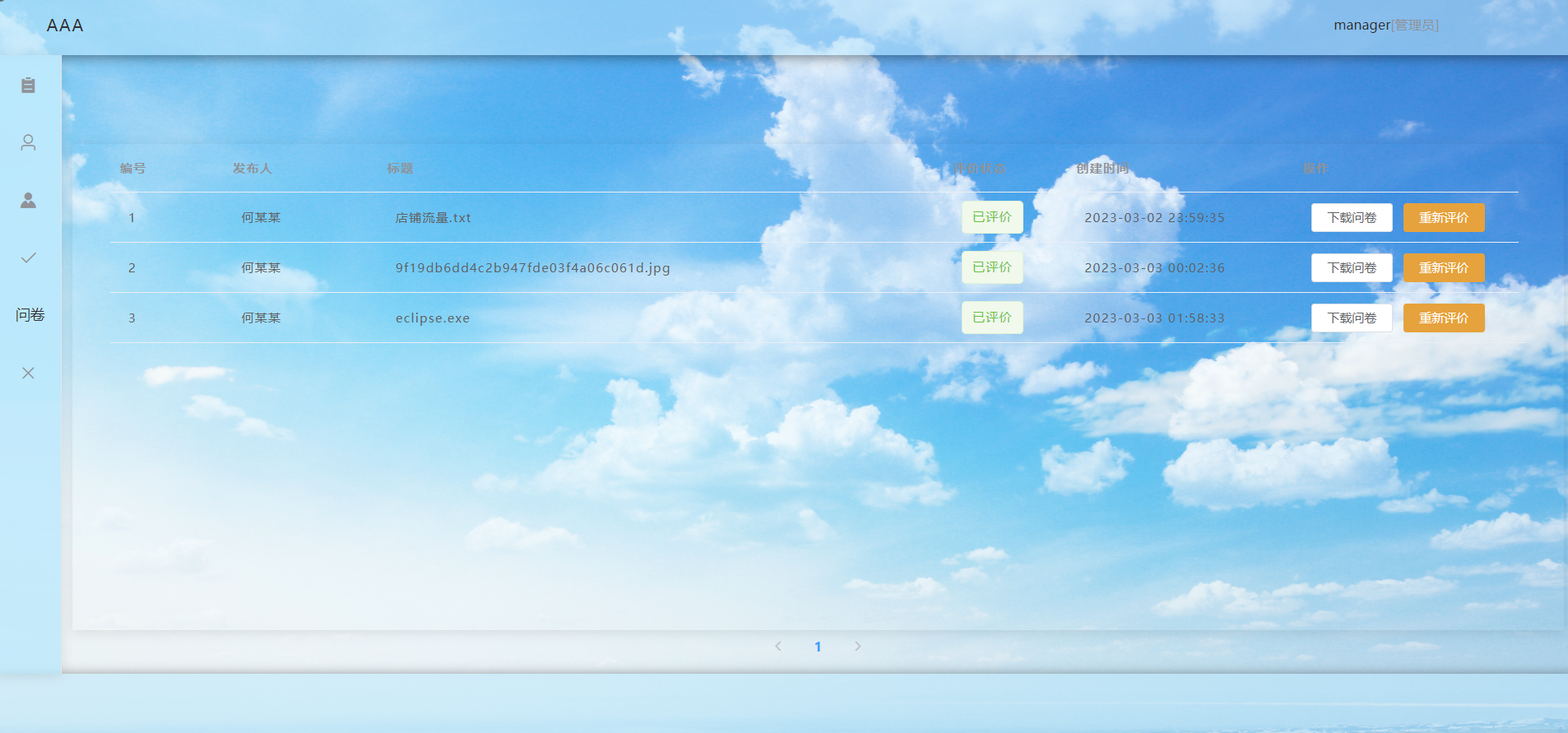

PC访问地址:

防止公司内部核心文件、文档、图纸、源代码、音视频等数据资料外泄![]() https://isite.baidu.com/site/wjz012xr/2eae091d-1b97-4276-90bc-6757c5dfedee

https://isite.baidu.com/site/wjz012xr/2eae091d-1b97-4276-90bc-6757c5dfedee

特点:

强制加密:安装系统后,所有指定类型文件都是强制加密的;

使用方便:不影响原有操作习惯,不需要限止端口;

于内无碍:内部交流时不需要作任何处理便能交流;

对外受阻:一旦文件离开使用环境,文件将自动失效,从而保护知识产权。

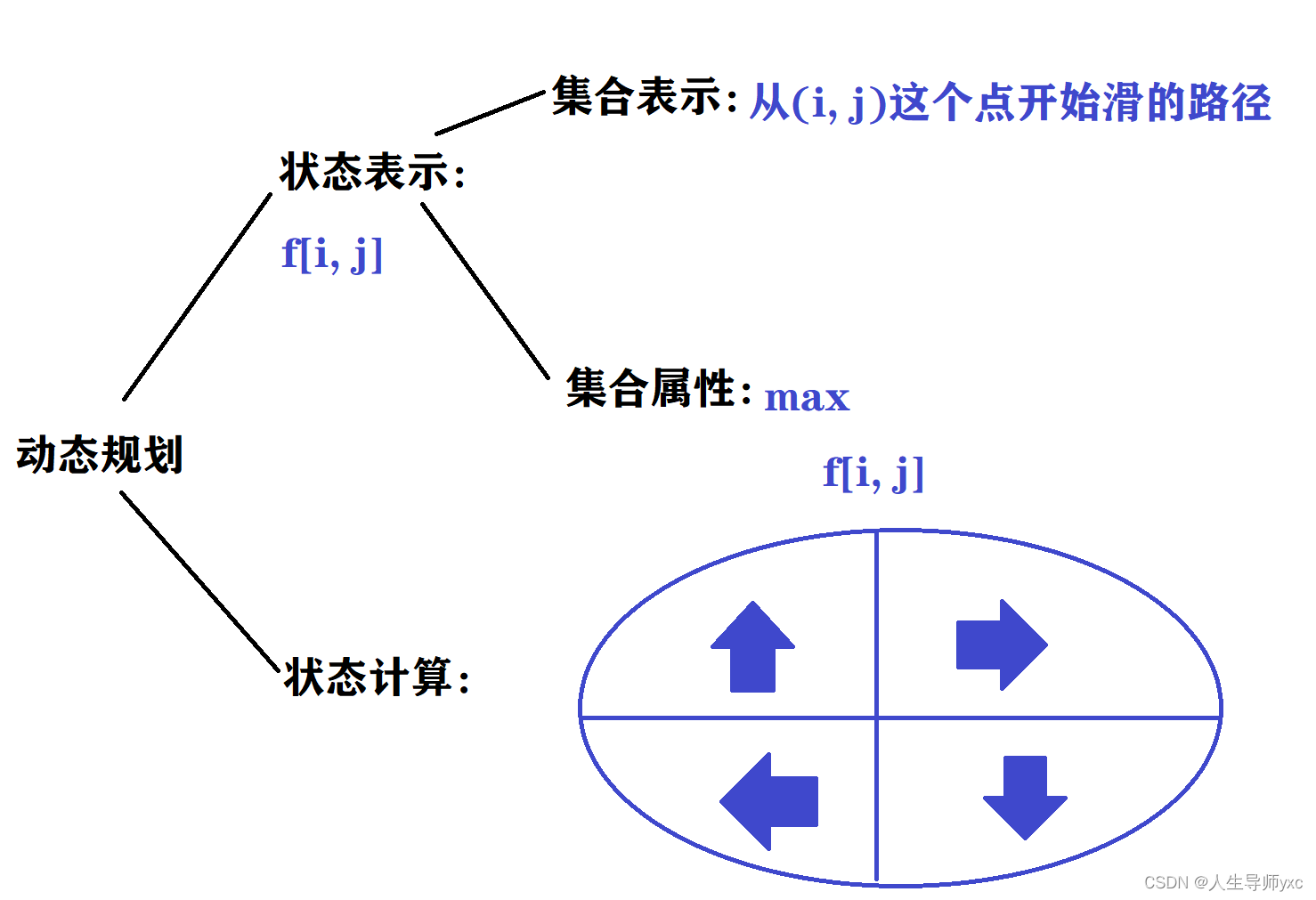

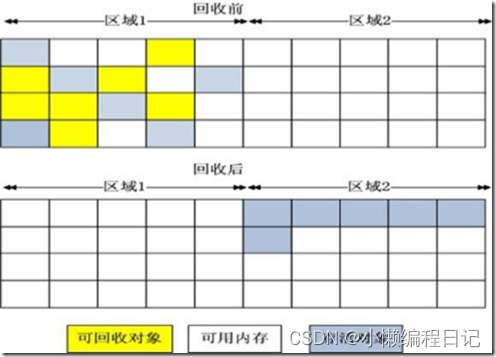

原理

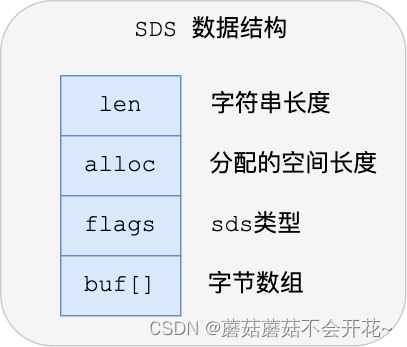

透明加密技术是与Windows 紧密结合的一种技术,它工作于 Windows 的底层。通过监控应用程序对文件的操作,在打开文件时自动对密文进行解密,在写文件时自动将内存中的明文加密写入存储介质。从而保证存储介质上的文件始终处于加密状态。

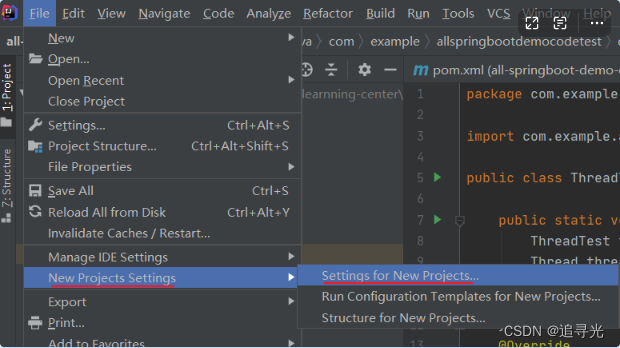

文档安全是一款专用于企业数据中心与办公网络有效隔离的嵌入式专用设备。采用链路加密的方式,实现客户端的准入,从文件在企业的使用流程入手,将数据泄露防护与企业现有 OA 系统、文件服务系统、ERP 系统、CRM 系统等企业应用系统结合,对通过网关的文档数据进行透明加解密工作,有效解决文档在脱离企业应用系统环境后的安全问题。为企业部署的所有应用系统提供有效的安全保障。

三重保护

信息防泄漏三重保护,不仅为防止信息通过U盘、Email等泄露提供解决方法,更大的意义在于,它能够帮助企业构建起完善的信息安全防护体系,使得企业可以实现“事前防御—事中控制—事后审计”的完整的信息防泄漏流程,从而达到信息安全目标的透明性、可控性和不可否认性的要求。

信息防泄漏三重保护包括详尽细致的操作审计、全面严格的操作授权和安全可靠的透明加密三部分。

l 详尽细致的操作审计是三重保护体系的基础,也是不可或缺的部分,它使得庞大复杂的信息系统变得透明,一切操作、行为都可见可查。

审计不仅可以用作事后审计以帮助追查责任,更能够帮助洞察到可能的危险趋向,还能够帮助发现未知的安全漏洞。

l 全面严格的操作授权从网络边界、外设边界以及桌面应用三方面实施全方位控制,达到信息安全目标中的“可控性”要求,防止对信息的不当使用和流传,使得文档不会轻易“看得到、改得了、发得出、带得走”。

l 安全可靠的透明加密为重要信息提供最有力的保护,它能够保证涉密信息无论何时何地都是加密状态,可信环境内,加密文档可正常使用,在非授信环境内则无法访问加密文档,在不改变用户操作习惯的同时最大限度保护信息安全。

第一重保护:详尽细致的操作审计

详细的审计是三重保护的基石,全面记录包括文档操作在内的一切程序操作,及时发现危险趋向,提供事后追踪证据!

文档全生命周期审计

完整而详细地将文档从创建之初到访问、修改、移动、复制、直至删除的全生命周期内的每一项操作信息记录下来,同时,记录共享文档被其它计算机修改、删除、改名等操作。

另外,对于修改、删除、打印、外发、解密等可能造成文档损失或外泄的相关操作,可以在相关操作发生前及时备份,有效防范文档被泄露、篡改和删除的风险。

文档传播全过程审计

细致记录文档通过打印机、外部设备、即时通讯工具、邮件等工具进行传播的过程,有效警惕重要资料被随意复制、移动造成外泄。

桌面行为全面审计

还拥有屏幕监视功能,能够对用户的行为进行全面且直观的审计。通过对屏幕进行监视,企业甚至可以了解到用户在ERP系统或者财务系统等信息系统中执行了哪些操作。

第二重保护:全面严格的操作授权

通过全面严格的第二重保护管控应用程序操作,防止信息通过U盘、Email等一切方式泄露,全面封堵可能泄密漏洞!

文档操作管控

控制用户对本地、网络等各种位置的文件甚至文件夹的操作权限,包括访问、复制、修改、删除等,防范非法的访问和操作,企业可以根据用户不同的部门和级别设置完善的文档操作权限。

移动存储管控

能够授予移动存储设备在企业内部的使用权限。可以禁止外来U盘在企业内部使用,做到外盘外用;同时还可对内部的移动盘进行整盘加密,使其只能在企业内部使用,在外部则无法读取,做到内盘内用。

终端设备规范

能够限制USB设备、刻录、蓝牙等各类外部设备的使用,有效防止信息通过外部设备外泄出去。

网络通讯控制

能够控制用户经由QQ、MSN、飞信等即时通讯工具和E-mail等网络应用发送机密文档,同时还能防止通过上传下载和非法外联等方式泄露信息。

网络准入控制

及时检测并阻断外来计算机非法接入企业内网从而窃取内部信息,同时还能防止内网计算机脱离企业监管,避免信息外泄。

桌面安全管理

设置安全管理策略,关闭不必要的共享,禁止修改网络属性,设定登录用户的密码策略和账户策略。

第三重保护:安全可靠的透明加密

透明加密作为最后一道最强防护盾,对重要文档自动加密,保证文档无论何时何地都处在加密状态,最大限度保护文档安全!

强制透明加密

能对电子文档进行强制性的透明加密,授信环境下加密文档可正常使用,非授信环境下加密文档则无法使用。同时,鉴于内部用户主动泄密的可能性,会在加密文档的使用过程中默认禁止截屏、打印,以及剪切、拖拽加密文档内容到QQ、Email等可能造成泄密的应用。

内部权限管理

对于多部门多层级的组织,提供了分部门、分级别的权限控制机制。根据文档所属部门和涉密程度贴上标签,拥有标签权限的用户才能够访问加密文档,控制涉密文档的传播范围,降低泄密风险。

文档外发管理

对于合作伙伴等需要访问涉密文档的外部用户,提供了加密文档阅读器,通过阅读器企业可以控制外发加密文档的阅读者、有效访问时间以及访问次数,从而有效避免文档外发后的二次泄密。

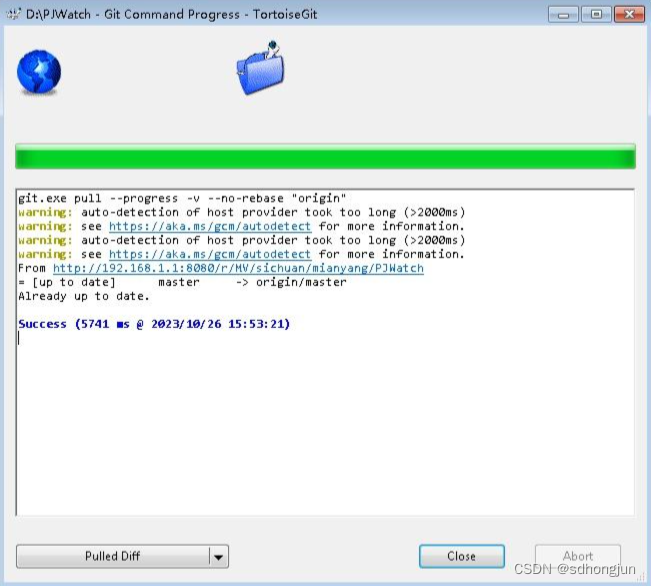

双备防护机制

采用备用服务器机制以应对各种软硬件及网络故障,保证加密系统持续不断的稳定运行。加密文档备份服务器可以对修改的加密文档实时备份,给客户多一份的安心保证。

试用下载:

天锐绿盾加密系统 透明加密软件 数据防泄密管理系统,电脑文档、图纸、源代码、音视频数据安全我们公司是信息安全产品与整体解决方案提供商。公司专注于信息安全领域产品研发,致力于为政府、军工等涉密单位及其它企事业单位提供专业的信息安全产品、顾问咨询和技术服务。 始终秉承“天道酬勤、锐意进取、研发创新、客户至上”的企业核心价值观,旗下的系列产品及解决方案已成功应用于数百万终端,产品在政府、军工、金融、制造、建筑设计、轻工纺织、教育、通讯等几十个领域得到广泛应用,占据领![]() https://www.drhchina.com/h-col-116.html

https://www.drhchina.com/h-col-116.html

保护公司内部核心文件数据、资料不外泄——@德人合科技提供技术支持及软件系统