导语:最近,一起涉及Roundcube Webmail的零日漏洞被俄罗斯黑客组织Winter Vivern利用,攻击了欧洲政府机构和智库。这一漏洞已经存在至少一个月,直到10月16日,Roundcube开发团队才发布了安全补丁来修复这个Stored Cross-Site Scripting (XSS)漏洞(CVE-2023-5631)。在这篇文章中,我们将详细介绍这次攻击的过程和影响。

攻击过程

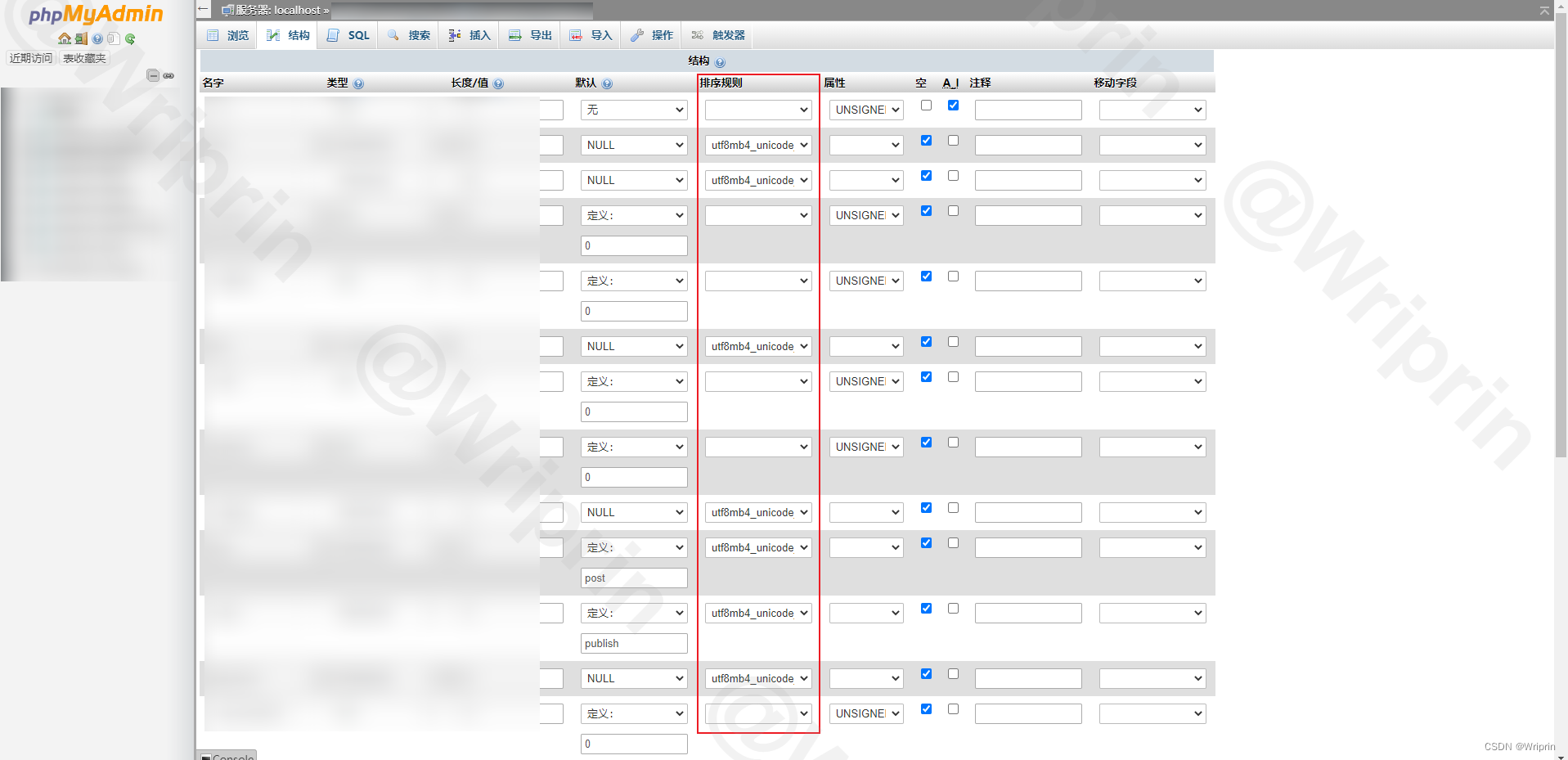

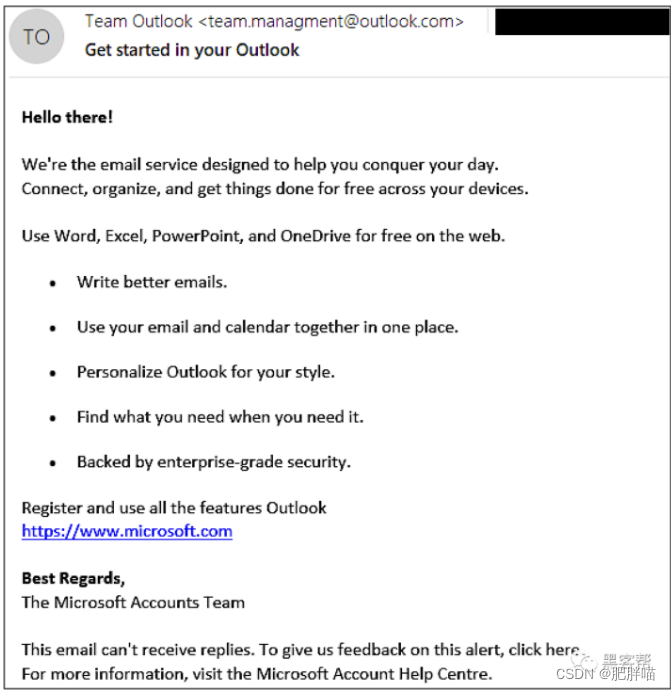

根据ESET研究人员的报告,俄罗斯黑客组织Winter Vivern(又称TA473)利用了Roundcube零日漏洞进行了一系列攻击。他们通过包含精心制作的SVG文档的HTML电子邮件欺骗受害者打开恶意邮件,从而自动触发第一阶段的攻击载荷。该载荷利用了Roundcube电子邮件服务器的漏洞,并最终注入JavaScript代码。攻击的最终目的是从被入侵的Webmail服务器中窃取电子邮件。

ESET表示:“通过发送一个特制的电子邮件消息,攻击者能够在Roundcube用户的浏览器窗口中加载任意JavaScript代码。除了在Web浏览器中查看消息之外,不需要任何手动干预。”他们进一步指出:“最终的JavaScript载荷能够列出当前Roundcube帐户中的文件夹和电子邮件,并将电子邮件消息导出到C&C服务器。”

Winter Vivern黑客组织

Winter Vivern黑客组织首次被发现是在2021年4月,其针对全球政府机构的攻击行动引起了广泛关注。他们的目标涵盖了印度、意大利、立陶宛、乌克兰和梵蒂冈等国家。根据SentinelLabs研究人员的调查,该组织的行动目标与白俄罗斯和俄罗斯政府的利益密切相关。

自2022年以来,Winter Vivern一直在积极攻击政府组织拥有的Zimbra和Roundcube电子邮件服务器。根据ESET的遥测数据,这些攻击包括在2023年8月至9月期间利用Roundcube XSS漏洞(CVE-2020-35730)。值得注意的是,俄罗斯军事情报机构GRU所属的APT28军事情报黑客组织曾利用同样的漏洞攻击乌克兰政府的Roundcube电子邮件服务器。

此外,俄罗斯网络间谍还利用Zimbra CVE-2022-27926 XSS漏洞攻击北约成员国,窃取属于北约官员、政府和军事人员的电子邮件。

ESET指出:“Winter Vivern利用Roundcube的零日漏洞提升了其攻击行动。此前,它一直使用已知的Roundcube和Zimbra漏洞,而这些漏洞的概念验证已经在网上公开。”他们进一步表示:“由于其持久性、定期进行的网络钓鱼活动以及许多面向互联网的应用程序没有定期更新而已知存在漏洞,Winter Vivern对欧洲政府构成了威胁。”

漏洞利用历史

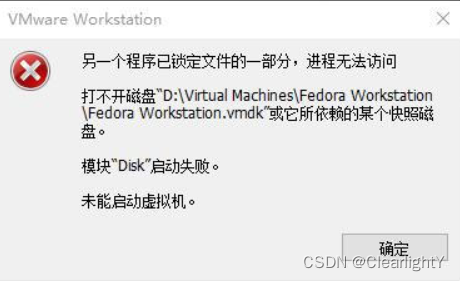

Winter Vivern黑客组织一直以来都善于利用各种漏洞进行攻击。在本次攻击之前,他们曾多次利用Roundcube和Zimbra的漏洞入侵政府机构的电子邮件服务器。

在2023年10月之前,ESET研究人员报告了Winter Vivern利用的Roundcube Webmail零日漏洞(CVE-2023-5631)。这一漏洞在Slovakia的网络安全公司ESET检测到俄罗斯黑客组织利用它进行现实世界的攻击后,才被Roundcube开发团队修复。

此外,Winter Vivern还曾利用Roundcube XSS漏洞(CVE-2020-35730)攻击政府机构的电子邮件服务器。这一漏洞同时被俄罗斯军事情报机构GRU所属的APT28黑客组织利用,入侵了乌克兰政府的Roundcube电子邮件服务器。

总结

Winter Vivern黑客组织利用Roundcube Webmail的零日漏洞成功攻击了欧洲政府机构和智库。他们通过发送包含精心制作的SVG文档的电子邮件,远程注入恶意JavaScript代码来窃取电子邮件。这次攻击揭示了政府机构在网络安全方面的薄弱环节,同时也提醒我们及时更新和修复应用程序的重要性。我们需要保持警惕,加强网络安全防护,以确保我们的敏感信息不会落入黑客手中。