2023年10月 第二周

一. 样本概况

✅ 案例1:DocuSign钓鱼

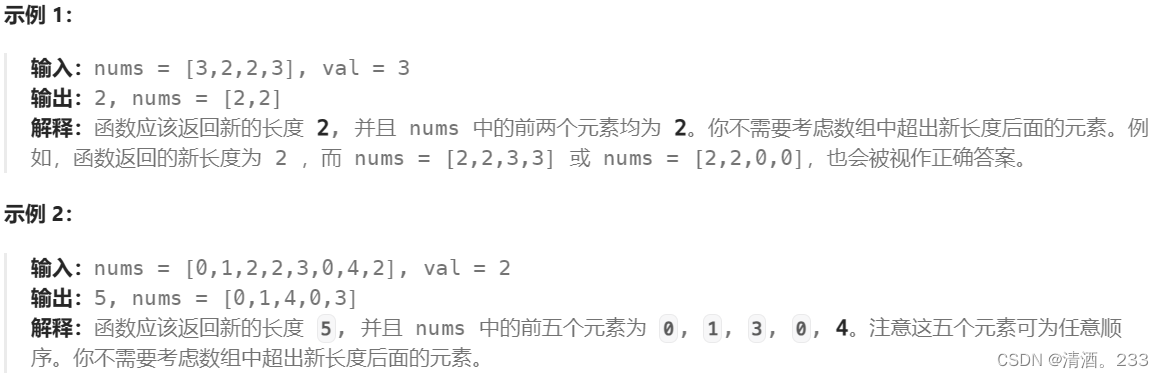

本周收到一封看似来自 DocuSign(DocuSign 是一种在企业环境中广泛使用的电子协议管理平台)的网络钓鱼电子邮件反馈。

如下图所示:

以上样本内容大体是说XX发送了一份文档需要审阅签字,配合上精心准备的与正常DocuSign邮件一模一样的正文内容,收件人极难察觉到这是一封钓鱼邮件,从而点击邮件中的“REVIEW DOCUMENT”链接,跳转到钓鱼界面,诱导用户输入自己的凭据。

其发送IP经查询来自荷兰阿姆斯特丹,存在垃圾邮件行为,判断为恶意IP地址。

需要注意的是,该钓鱼样本中的发件人邮件地址域名显示为“eumail.docusign.net”,该域名确实为DocuSign注册的安全域名,但DocuSign 针对垃圾邮件的常见安全错误配置有助于钓鱼邮件进入目标的收件箱。

天空卫士启发式规则库能够识别该类伪造DocuSign钓鱼类邮件,结合邮件的链接、发件人,能对该种钓鱼邮件进行识别检测并拦截。

✅ 案例2:领英钓鱼

该类钓鱼邮件也是一直泛滥,邮件内容如下:

该类钓鱼邮件伪造成来自Linkedin Business,但实际发件邮箱与Linkedin Business地址毫不相关。内容多为中英文的寻求商业合作、订单产品咨询等。

点击“接受邀请”后会跳转到钓鱼网站,Chrome浏览器已弹出安全提示:

以下是实际钓鱼页面:

可以看到“用户名”输入框已自动填充了邮箱地址,背景模糊。总的来讲,钓鱼界面还是比较容易分辨。

天空卫士启发式规则库已对可疑身份伪造有相对成熟的配套规则,并在不断优化当中,对该类钓鱼邮件有不错的拦截效果。

二. 防护建议

目前的钓鱼邮件已经越来越精准,针对特定人员、组织、公司,不再像以前那样广撒网。钓鱼攻击者会使用各种社会工程学手段,在钓鱼邮件中搭载恶意附件、钓鱼链接、各种欺骗性信息。防范这类邮件,要从多角度入手构筑系统化的防御体系,当然也要提高个人的安全防范意识。

文中所涉及部分样本IOC

URL

https[:][/][/]main.djwovpv718atc.amplifyapp.com/psdf.html#xx@xxxx.cnhttps[:][/][/]kiril-rnischeff.com/lin/BHALinkedin/index.html#Z2lkZW9uY29vcGVyQGhpaG9ub3IuY29t

供稿团队:

天空卫士安全响应中心邮件安全小组