网络安全价值量化是企业准确把握自身网络安全态势的前提,也是网络安全管理人员持续推动工作的有力支撑。网络安全行业发展迅速,其价值量化也在不断地演进,如何进行量化则一直都是企业和网络安全管理人员的挑战。近期,Fortinet 委托企业战略组(ESG)研究团队与Fortinet用户合作进行的收益量化分析可为诸多企业打样。

威胁加剧企业亟待量化网安价值解困

勒索软件肆虐,安全已经成为大部分组织最关心的问题。情况并不乐观,随着威胁数量和种类的增加以及攻击面的迅速扩大,组织自身遭受的攻击越来越频繁,而安全团队发现他们的工作比以往任何时候都更加困难。一方面很难培养和留住安全人才,另一方面尤其是在预算有限的情况下,组织和安全团队迫切需要知道哪些投资是有价值的,以最小化风险,并使安全团队能够更有效地使用他们所拥有的资源。

目前,对网络安全的评估基本上集中在漏洞扫描、渗透测试、安全策略等技术操作层面,抑或是更宽泛的合规性等领域,这些是企业安全部署需求的根基。而如果企业需要对自身网络安全投入的价值和有效性做出评估,不仅需要风险收益、投资回报等基础理论分析,更需要专业和深厚的网络安全基底来落地量化这些理论分析。

收益量化分析让部署前后价值看得见

为了使组织更清晰地了解网络安全投入价值所在, Fortinet 委托企业战略组(ESG)研究团队与Fortinet用户合作,以Fortinet Security Fabric 面向检测和响应的新型网络安全技术的价值评估为样板,为组织提供产品比较基准,共同进行 SecOps Fabric 组件“部署前”和“部署后”的收益量化分析。

该评估选取了一系列能够真实反映组织网络安全投入价值的标准行业指标,如平均检测时间(MTTD)和平均修复时间(MTTR),以准确评估组织自身网络安全态势。并选取了多个典型行业的头部代表企业作为评估调研的对象,涵盖一家全球饮料制造商、一家全球数字服务提供商、一家全球性保险公司和一家区域医疗保健服务提供商。

以下代表参数评估数据有力的验证了SecOps Fabric 组件“部署前”和“部署后”的显著差距:

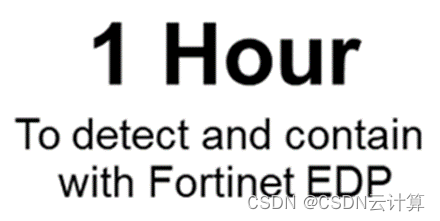

平均检测和控制时间

在投资各种 Fortinet 早期检测和防御(EDP)产品前,受访企业主要依赖以预防为主的安全工具集以及集中式安全监控功能。

受访者表示,假设足够幸运,在数据完全泄露前,攻击事件有迹可循的情况下,平均而言也需长达168小时才能成功检测出正在发生的安全事件。之后,验证该事件并采取初步威胁遏制措施还需耗费12小时。

而部署FortiEDR、FortiNDR、FortiSandbox、FortiDeceptor和FortiRecon等Fortinet旗下安全工具后,他们能够在一小时或更短时间内检测并遏制网络安全事件,多数情况下甚至几秒内即可快速遏制威胁。

正如一位受访者表示,支持更多高级功能的FortiEDR解决方案能够有效检测端点上的攻击行为,并在数毫秒内进行取证分析和威胁蔓延的有效控制,为安全团队节省更多时间进行全面调查和修复。

平均响应和修复时间

部署一个或多个Fortinet集中分析和响应自动化解决方案前,受访组织确定事件来源和范围的平均调查时间长达约6个小时。某些情况下,即便组织已部署其他提供商的早期检测技术,调查时间同样如此漫长。

至于平均修复时间,组织通常需耗费12小时之久才能恢复安全运行。暂且不算威胁告警和其他要求的处理时间,仅平均响应和修复时间已长达18小时。

受访企业表示,部署FortiSIEM、FortiSOAR、FortiXDR和FortiGuard托管检测和响应服务等工具后,其威胁调查和修复工作基本可在10分钟内完成。

当然,如此高效的防护成果离不开前期工作的部署,以确保各项技术和服务成功映射至组织流程。一位受访者指出,尤其在部署FortiSOAR后,流程处理速度明显加快,并且每一环节的衔接都非常无缝流畅。

综合数据显示,Fortinet培训和准备服务、早期检测和预防技术以及CARA工具和服务将检测和响应事件所需的总时间从几周或更长时间缩短到6分钟,提高了97%到99%,同时减少了误报,提高了检测复杂威胁的能力。模型预测,这可以帮助组织每年避免高达139万美元的损失风险。

但更重要的是,这些技术可以帮助现有的安全资源更有效地运行。与我们交谈的客户通常是负责保护大型组织的小型团队。Fortinet解决方案帮助他们以更大、更有能力的团队运作。我们发现,这些团队处理安全事件的时间减少了86%到99%,每周节省了191到220小时的安全操作时间,使他们能够提供更多的覆盖范围,同时花更多的时间深入调查复杂的威胁,提高团队的技能,最重要的是,避免了安全团队额外增加12到15人的需要。

追加网络安全投资的情形及理由

综合而言,用户可参照以下情形追加网络安全投资:

与基准进行比较:近期成功拦截网络安全事件时,检测和遏制入侵需多长时间?数天、数周、数小时还是数分钟内?

计算预期风险和成本节约成效:除了MTTD和MTTR指标获得改善外,ESG研究团队还基于已减少的金融网络风险数量,计算得出更快的检测和响应时间。您可根据风险或预期成本降低成效论证投资理由。

确定效率提升价值:ESG还将运营优化成果转化为等价值的员工队伍提升成果。例如,基于已部署技术,现在6名员工即可完成以往 12 名员工的工作任务。由此证明,提高工作效率可有效减少网络安全人员雇佣成本和人才招聘挑战。