C++(Qt)软件调试—linux使用dmesg定位程序崩溃位置(14)

文章目录

- C++(Qt)软件调试---linux使用dmesg定位程序崩溃位置(14)

- 1、前言

- 2、ELF文件

- 3、常用工具

- 4、使用dmesg定位异常位置

- 1.1 异常发生在可执行程序中

- 1.2 异常发生在动态库中

1、前言

在我们日常开发中,经常会遇见程序崩溃退出的情况,一般在linux下我们可以通过生成core文件来进行调试,定位出现异常位置,但是如果我们忘记了生成core文件或者程序在用户机器上运行没有生成core,就无法通过调试core文件定位异常,这时就可以使用dmesg中的信息帮助调试。

- 不同的系统中dmesg可能存在差异,例如在麒麟系统中我就没有发现在程序崩溃后的dmesg日志;

- 测试系统:ubuntu20.04

2、ELF文件

ELF(Executable and Linkable Format)是一种通用的二进制文件格式,主要用于在Unix和Linux系统中存储可执行程序、共享库、目标文件等。下面是对ELF文件的详细说明:

-

文件头(File Header):

- ELF文件以一个固定大小的文件头开始,包含了文件的基本信息,如文件类型、目标体系结构、入口点地址等。

-

程序头表(Program Header Table):

- 程序头表是一个表格,其中包含了关于ELF文件中各个程序段(段是一种内存分配单位)的描述信息,如段的类型、文件偏移、虚拟内存地址、大小等。

-

节头表(Section Header Table):

- 节头表包含了有关ELF文件中各个节(段内的逻辑分区,例如代码段、数据段)的描述信息,包括名称、类型、大小、偏移等。

.init(_init):init节通常指的是程序的初始化代码段,它是程序执行的起点,init节的入口点是程序的起始地址,也就是操作系统将开始执行的地方。这个入口点通常是可执行文件的文件头中指定的地址。- .text(代码节):这个节包含了程序的机器代码指令,即可执行代码部分。它是可执行文件中最重要的节之一。

- .data(数据节):数据节包含程序中的全局和静态变量,以及初始化的全局和静态变量的数据值。这些数据可以在程序的整个生命周期中被访问和修改。

- .rodata(只读数据节):这个节包含只读的数据,通常是常量、字符串字面值等。这些数据不能在运行时被修改。

- .bss(未初始化数据节):该节包含全局和静态变量的未初始化数据,也就是说,它们在程序加载时不会被初始化,而是在运行时初始化为零或空值。

- .plt(Procedure Linkage Table):用于延迟绑定动态链接的节,主要用于共享库。

- .got(Global Offset Table):全局偏移表包含了用于动态链接的全局变量和函数的地址。

- .debug(调试信息节):包含了调试信息,如符号表、源代码映射等,有助于调试和分析程序。

- .textrel(重定位节):包含了代码中需要进行动态重定位的信息,用于处理位置无关代码。

- .comment(注释节):包含了关于程序的注释信息,通常不会影响程序的执行。

- .strtab(字符串表节):包含了节名、符号名等字符串的表格,用于字符串的索引和查找。

- 节头表包含了有关ELF文件中各个节(段内的逻辑分区,例如代码段、数据段)的描述信息,包括名称、类型、大小、偏移等。

-

段数据(Section Data):

- ELF文件包含了各种段,其中包括代码段、数据段、只读段、只写段等,这些段包含了程序的实际数据和指令。

-

符号表(Symbol Table):

- 符号表存储了程序中定义和引用的符号(如函数和变量)的信息,包括符号名称、地址、大小等。它在调试和链接过程中非常有用。

-

重定位表(Relocation Table):

- 重定位表包含了需要在链接时进行地址修正的信息,以确保程序正确地在内存中加载和执行。

-

动态链接信息(Dynamic Linking Information):

- 如果ELF文件支持动态链接(共享库),则包含了动态链接信息,包括共享库的名称和相关信息。

-

字符串表(String Table):

- 字符串表存储了各种字符串,如符号名称、段名称等,这些字符串可以通过索引在ELF文件中引用。

-

版本信息(Version Information):

- 如果文件支持版本控制,包含了与版本相关的信息,以便在动态链接时选择正确的共享库版本。

-

其他信息:

- ELF文件还可以包含其他特定于目标体系结构和应用程序的信息,如程序入口点、对齐要求、文件权限等。

3、常用工具

- file:查看文件基本信息。

- ldd:查看一个可执行文件或共享库文件所依赖的动态链接库。

- nm:用于查看二进制可执行文件或共享库中符号信息的工具。

- strings :用于从二进制文件中提取可打印的字符序列,通常用于查找文件中的文本。

- strip:用于去除可执行文件中的符号表信息的 Linux 命令。

- readelf:显示有关ELF文件的信息。

- objdump:用于查看和分析可执行文件、目标文件和共享库的工具,通常与GNU Binutils一起提供。它能够提供有关这些文件的详细信息,包括程序代码、数据段、符号表、重定位表等等。

- netstat:用于显示网络连接、路由表、接口统计、Masquerade 连接等网络相关信息的命令行工具。

- ps:用于显示当前系统的进程信息。

- top/htop:用于监视系统进程的命令行工具,通常在Unix和类Unix系统中使用。它提供了关于系统中运行的进程的实时信息,包括CPU使用率、内存使用率、进程列表以及其他系统性能相关的信息。

- dmesg:用于查看和分析Linux操作系统内核消息的命令。它提供了有关系统启动、硬件检测、设备驱动程序加载和内核错误等信息的详细报告。

- addr2line:将地址转换为文件名和行号。

- tcpdump:一个强大的网络抓包工具,用于捕获和分析网络数据包。

4、使用dmesg定位异常位置

-

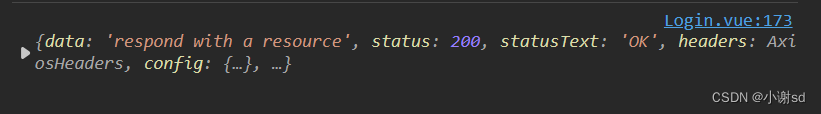

测试程序:C++、Qt

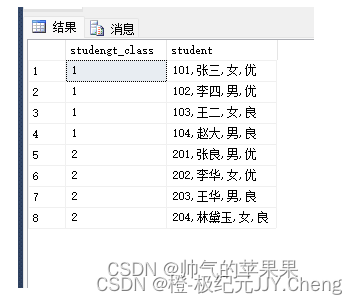

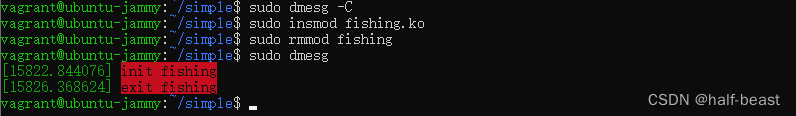

#include "widget.h" #include "ui_widget.h" Widget::Widget(QWidget *parent) : QWidget(parent) , ui(new Ui::Widget) { ui->setupUi(this); } Widget::~Widget() { delete ui; } void Widget::on_pushButton_clicked() { QWidget* w = nullptr; // w->show(); // 异常发生在动态库中 int* a = nullptr; *a = 10; // 异常发生在可执行程序中 }

1.1 异常发生在可执行程序中

-

执行程序并出现崩溃;

-

使用dmesg命令查看程序异常日志(有时需要使用sudo dmesg);

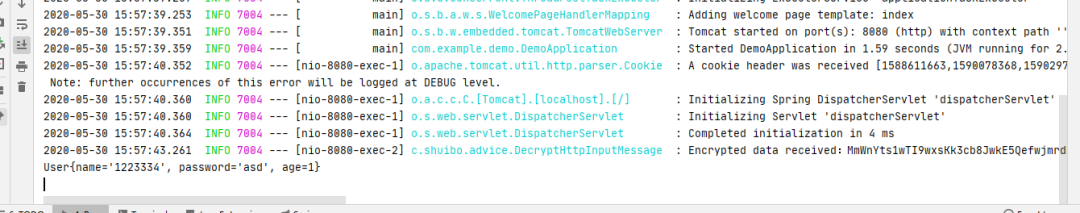

[44741.877559] untitled4[14899]: segfault at 0 ip 00005598c5d3b8e4 sp 00007ffd7505a2b8 error 6 in untitled4[5598c5d3b000+1000] [44741.877582] Code: ff ff ff 48 89 ef be 38 00 00 00 5d e9 c5 f9 ff ff 0f 1f 44 00 00 f3 0f 1e fa 48 83 ef 10 eb d6 66 0f 1f 44 00 00 f3 0f 1e fa <c7> 04 25 00 00 00 00 00 00 00 00 0f 0b 66 2e 0f 1f 84 00 00 00 00- untitled4[14899]:出现异常的程序和进程号;

- segfault at [地址]: segfault发生的内存地址。

- ip [指令指针地址]: 引起segfault的指令指针在虚拟内存中的地址。

- sp [栈指针地址]: 引起segfault的栈指针的地址。

- error [错误代码]: segfault的错误代码,通常以非零值表示错误。

- in [发生异常的文件] [文件加载进内存首地址+偏移量]: 引起segfault的二进制文件的路径和函数名称。

-

这里会用到两类地址;

- 内存地址: 内存地址是指计算机内存中的物理地址或虚拟地址,用于在运行时定位程序的指令、数据和堆栈等内容。内存地址是动态的,会随着程序的执行而变化,特别是在使用虚拟内存的系统中,操作系统会将内存地址映射到物理内存或磁盘上。内存地址是程序在运行时实际使用的地址,它们与物理内存或虚拟内存中的存储位置相对应。dmesg中记录的就是程序崩溃时指令指针在内存中的地址;

- 可执行文件中的地址: 可执行文件中的地址是编译后的程序的内部地址空间,通常用于编译器和链接器在构建可执行文件时确定代码、数据和符号的相对位置。这些地址在编译时和链接时分配,并在可执行文件中保存。它们通常是相对地址,用于在可执行文件内部定位数据和指令。可执行文件中的地址是静态的,不会随程序的执行而改变。

-

所以要使用dmesg的地址定位异常位置就需要将内存地址转换为可执行文件中的地址;

-

由于

init节的入口点是程序的起始地址,所以文件中的地址 = 指令指针地址 - 文件加载进内存首地址 + init节地址;-

可通过nm命令或者 objdump -p命令查看init节地址 ;

-

00005598c5d3b8e4 - 5598c5d3b000 + 3000 = 38E4 -

使用

addr2line -e 可执行程序 地址 -Cfi就可如下图所示得到出现异常的函数和所在文件、在文件中的行号。

-

注意:如果是使用Release模式编译的不包含调试符号则只能看到出现异常的函数,不能具体到文件和行号。

-

1.2 异常发生在动态库中

-

当异常出现在动态库中是dmesg日志信息如下所示;

[47072.125853] untitled4[15938]: segfault at 28 ip 00007f885dca8f7e sp 00007ffe035bc640 error 4 in libQt5Widgets.so.5.12.5[7f885db0e000+61d000] [47072.125882] Code: 48 89 df be 01 00 00 00 5b 48 8b 40 68 ff e0 90 66 90 66 2e 0f 1f 84 00 00 00 00 00 48 8b 05 b1 ec 6a 00 53 48 89 fb 48 8b 38 <48> 8b 43 28 8b 70 0c 48 8b 07 ff 90 a8 00 00 00 83 f8 04 74 2d 83 -

由于可执行程序和动态库的堆栈是相互独立的,并不是在同一个堆栈,所以当异常出现在动态库中时dmesg日志信息中的地址是动态库在内存中的地址;

-

所以

文件中的地址 = 指令指针地址 - 文件加载进内存首地址; -

00007f885dca8f7e - 7f885db0e000 = 19AF7E -

使用

ldd查看动态库路径;

-

使用

addr2line -e 动态库 地址 -Cfi就可如下图所示得到出现异常的函数和所在文件、在文件中的行号。

{__/}

(̷ ̷´̷ ̷^̷ ̷`̷)̷◞~❤

| ⫘ |