任务实施:

E117-经典赛题-主机发现与信息收集

任务环境说明:

服务器场景:p9_bt5-1(用户名:root;密码:toor)

服务器场景操作系统:Back Track five

kali Linux 192.168.32.123

服务器场景:p9_ws03-5(用户名:administrator;密码:123456)

服务器场景操作系统:Microsoft Windows2003 Server 192.168.32.122

=========================================================================

实战

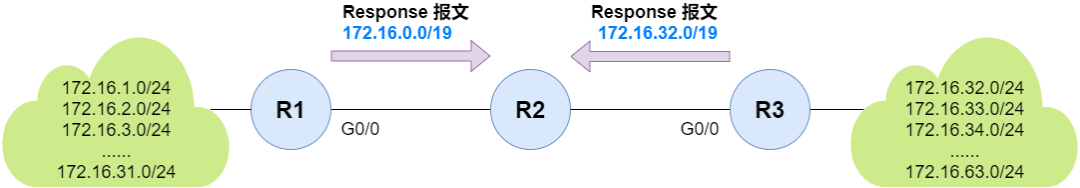

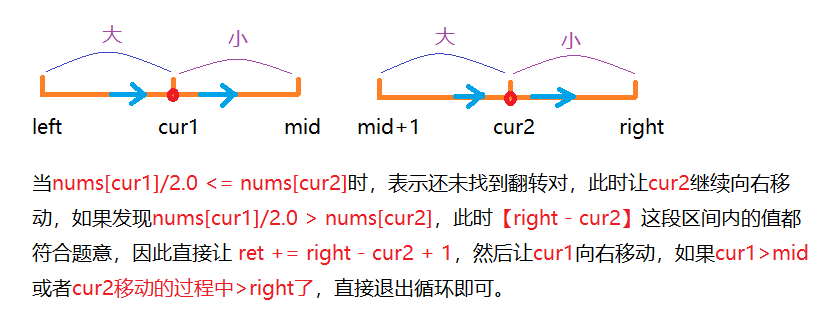

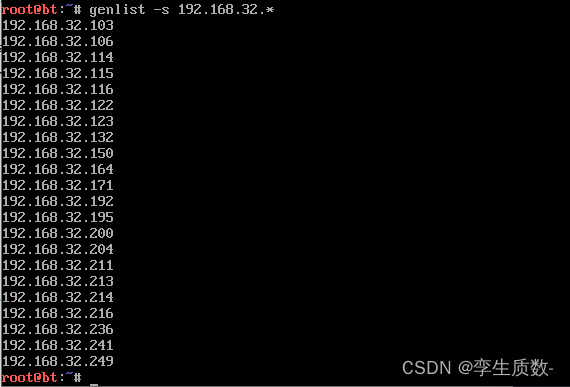

通过本地PC中渗透测试平台BT5使用fping对服务器场景server2003所在网段(例如:172.16.101.0/24)进行主机发现扫描,并将必须要使用的参数作为FLAG提交;

fping -g 192.168.32.0/24

本题提交Flag:【 g 】

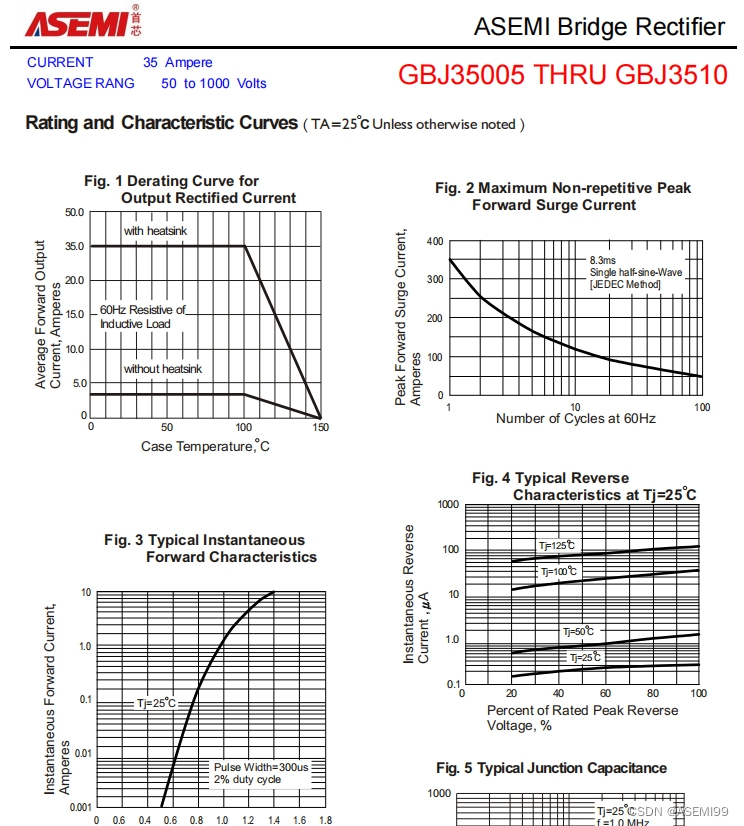

通过本地PC中渗透测试平台BT5使用genlist对服务器场景server2003所在网段进行主机存活扫描, 并将必须要使用的参数作为FLAG提交;

genlist -s 192.168.32.*

本题提交Flag:【 s 】

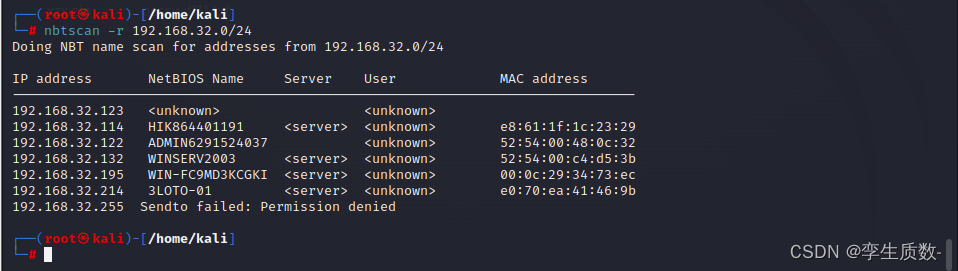

在通过本地PC中渗透测试平台BT5使用nbtscan对服务器场景server2003所在网段进搜索扫描,获取目标的MAC地址等信息,并将必须要使用的参数作为FLAG提交;

nbtscan -r 192.168.32.0/24

本题提交Flag:【 r 】

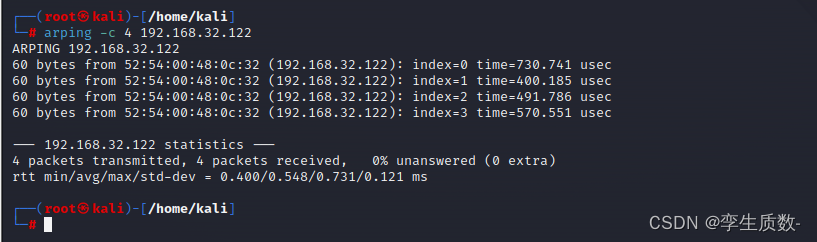

假设服务器场景server2003设置了防火墙无法进行ping检测,通过PC中渗透测试平台BT5使用arping检测主机连通性扫描(发送请求数据包数量为4个),并将该操作使用的命令中固定不变的字符串作为FLAG提交;

本题提交Flag:【 arping -c 】

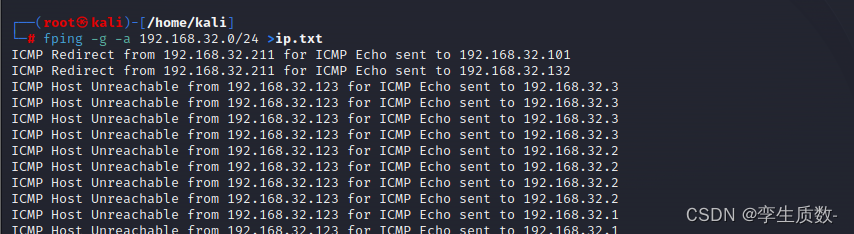

通过本地PC中渗透测试平台BT5使用fping对服务器场景server2003所在网段进行存活性扫描,且要把最终扫描的存活主机输出到文件ip.txt中,并将该操作使用的命令中必须要使用的参数作为FLAG提交(各参数之间用英文逗号分割,例a,b);

使用命令fping -g -a 172.16.1.0/24 >ip.txt来扫描内网存活主机

fping -g -a 192.168.32.0/24 >ip.txt

本题提交Flag:【 g,a 】

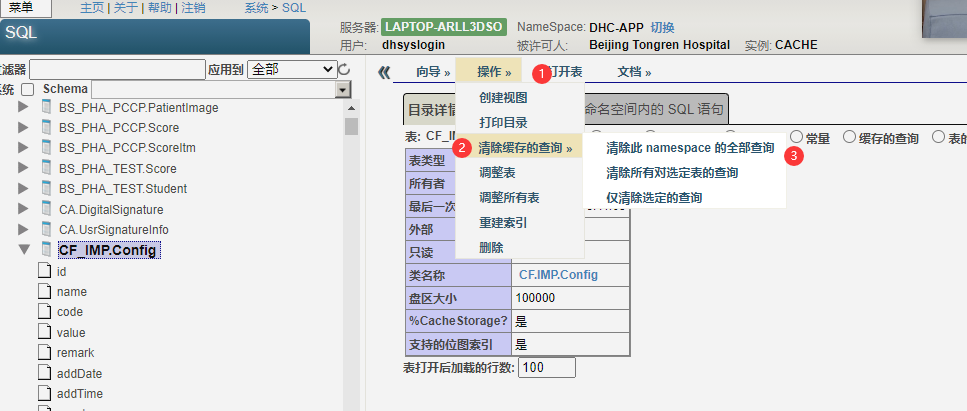

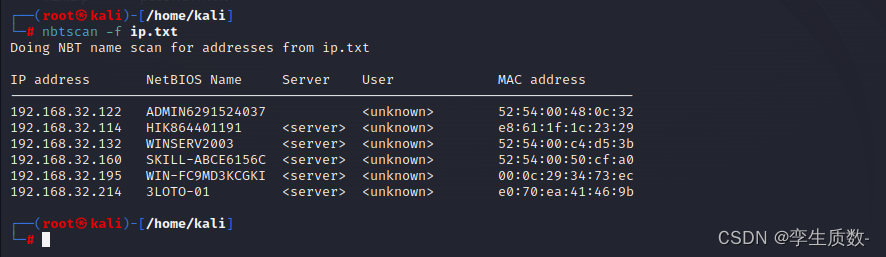

通过本地PC中渗透测试平台BT5使用nbtscan从第5题的ip.txt文件中读取IP扫描主机信息MAC地址等信息,并将该操作使用的命令中固定不变的字符串作为FLAG提交;

使用命令nbtscan -f ip.txt来对刚生成的主机列表文件中的主机进行主机信息收集

nbtscan -f ip.txt

本题提交Flag:【 nbtscan -f ip.txt 】

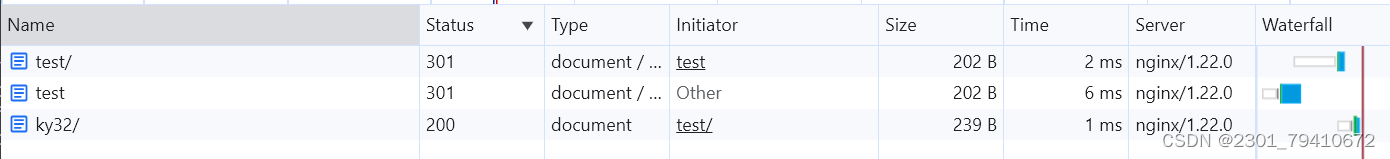

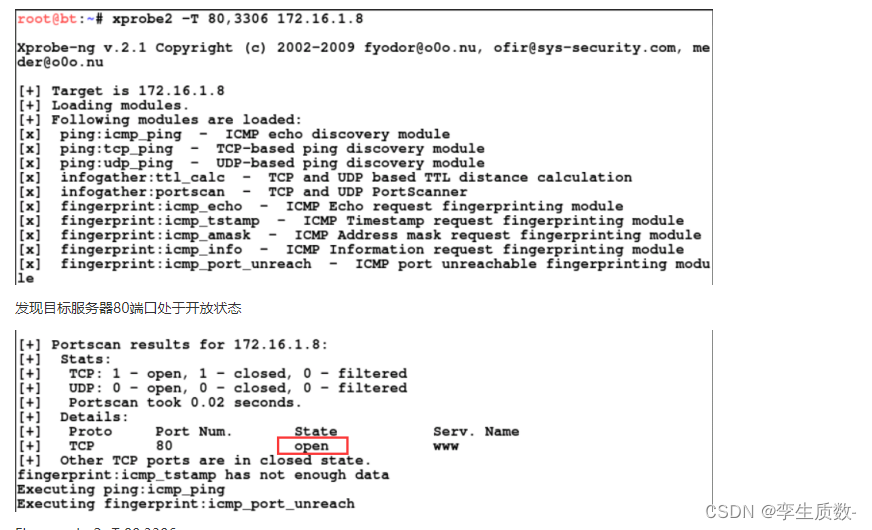

通过本地PC中渗透测试平台BT5使用xprobe2对服务器场景server2003进行TCP扫描,仅扫描靶机80,3306端口的开放情况(端口之间以英文格式下逗号分隔),并将该操作使用的命令中固定不变的字符串作为FLAG提交;

使用命令xprobe2 -T 80,3306 172.16.1.8扫描特定端口开放状态

xprobe2 -T 80,,3306 192.168.32.122

本题提交Flag:【 xprobe2 -T 80,3306 】

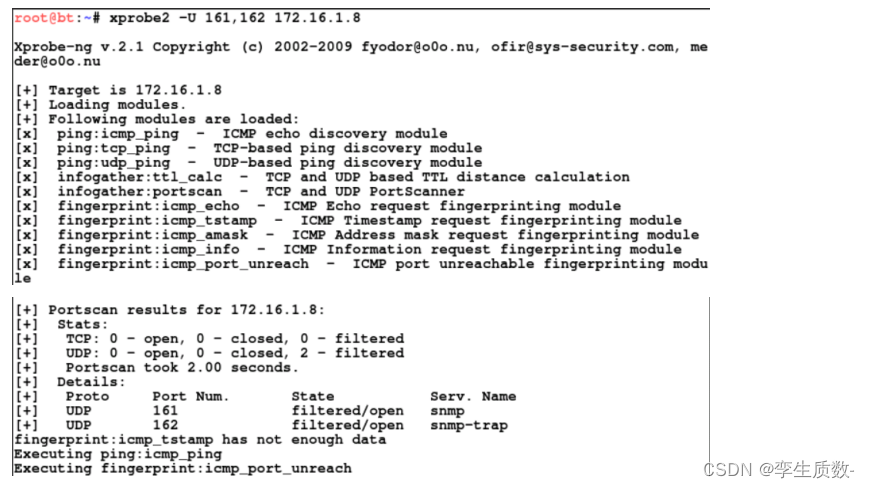

通过本地PC中渗透测试平台BT5使用xprobe2对服务器场景server2003进行UDP扫描,仅扫描靶机161,162端口的开放情况(端口之间以英文格式下逗号分隔),并将该操作使用的命令中固定不变的字符串作为FLAG提交。

xprobe2 -U 161,162 192.168.32.122

本题提交Flag:【 xprobe2 -U 161,162 】

实验结束,关闭虚拟机。