基于意图的网络是一种网络技术,它根据业务意图(来自网络管理员的服务请求)配置 IT 基础架构,无需任何人工干预,它不断提供关键的网络见解,并不断调整硬件配置以确保满足意图,它将网络从以设备为中心转变为以业务为中心的模型。

基于意图的网络(IBN)利用机器学习(ML)分析和 IT 自动化的强大功能,在各个可能方面增强 IT 基础架构的敏捷性。简单来说,IBNS是一个自我驱动的网络系统。

基于意图的网络软件(IBNS)如何工作

IBNS根据四项基本原则开展工作

- 意图翻译:业务意图将转换为策略(配置更改),该策略是可操作的服务请求。

- 政策实施情况:网络管理员批准新策略,并由软件实施。

- 连续数据分析: IBNS 审核网络基础设施的故障和性能。

- 通过实时报告保证:IBNS 通过关键网络洞察报告性能。

基于意图的网络解决方案与软件定义的网络解决方案有何不同

基于意图的网络管理背后的理念已经存在多年,就像SDN一样。尽管这两种技术在许多方面相互借鉴,但它们的基本思想有所不同。

软件定义网络(SDN)

软件定义网络 (SDN) 是一种 IT 基础架构,其中所有硬件都由中央软件控制台配置。SDN 旨在借助软件应用程序控制 IT 基础架构,但 SDN 以设备为中心的模型运行,例如从特定接口导出流数据。

基于意图的网络(IBN)

IBN的目标是创建一个自治网络,IBN只需要业务意图,因此,它可以制定和执行策略,相应地配置网络,并不断检查和调整网络性能。利用机器学习与网络编排的认知是IBN独特的销售主张(USP),最重要的是,IBN以业务为中心的模式运营。

SDN主要研究设备应该如何运行。另一方面,IBN 致力于如何实现服务请求 — 通过自动识别资源并配置它们来实现意图。

为什么需要基于意图的网络(IBN)

IBNS可以为组织提供很多东西,包括:

- 巨大的可扩展性

- 提高安全性

- 最大的灵活性

- 多供应商硬件管理

通过网络自动化管理数以千计的硬件可以大大减少平均修复时间 (MTTR)。它使 IT 基础架构更加灵活,帮助 IT 管理员以更少的资源处理复杂的服务请求。

IBNS为企业节省了时间和资源,这是所有企业级组织需要考虑的重要因素。

如何提高 IT 基础架构的敏捷性

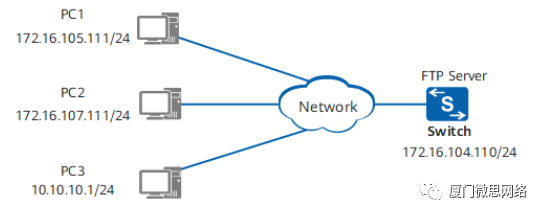

可以使用 OpManager 使您的IT基础架构更加敏捷,OpManager是一个全面的网络监控系统,可主动监控服务器,交换机,路由器,防火墙以及具有IP并连接到网络的任何内容,获得 360° 网络可视性。

- 物理和虚拟设备监控

- 网络流量分析

- 网络配置管理

- 防火墙日志分析和管理

- 交换机端口和 IP 地址管理