目录

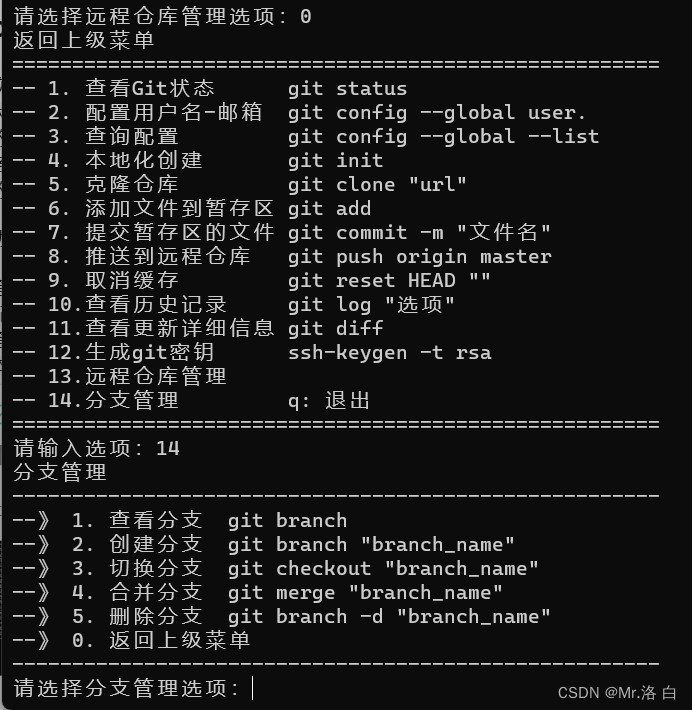

- xss平台及工具使用

- session与Cookie获取问题

- 演示案例

- 某营销订单系统XSS盲打_平台

- 某Shell箱子系统XSS盲打_工具

- 其他参考应用案例-后台权限维持

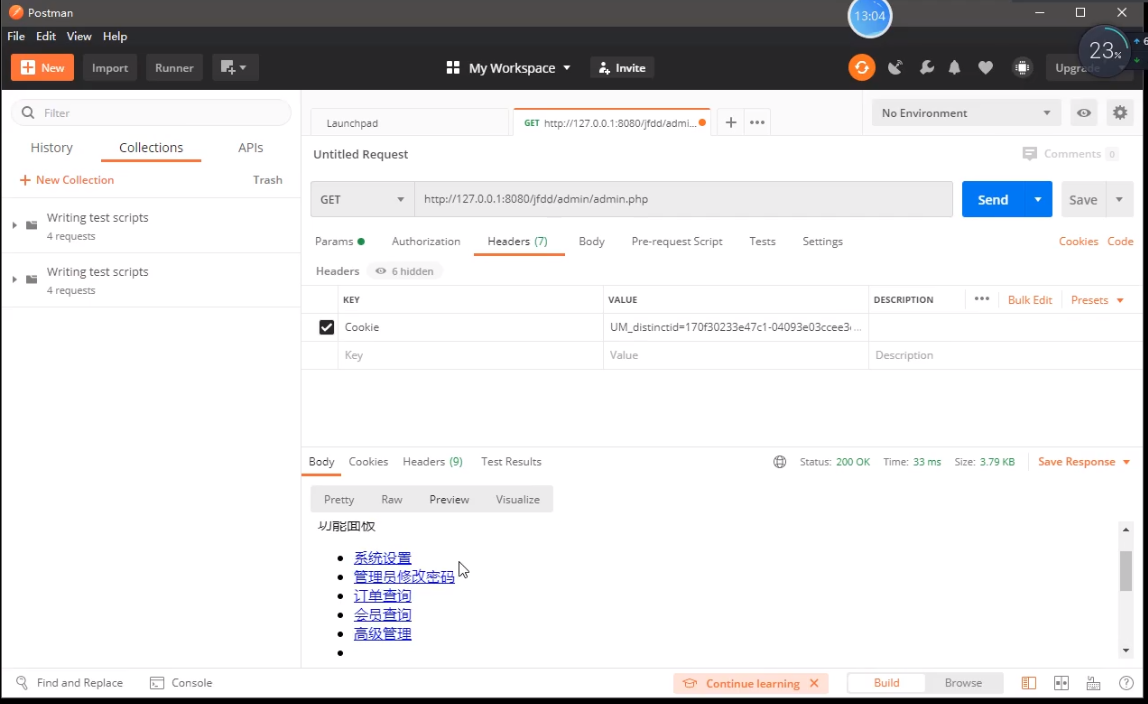

- 工具Http/s数据包提交Postman使用

xss平台及工具使用

凡是有数据交互的地方,前端是接收数据的,后端是要把这个数据进行显示的,在这个过程中就符合了xss漏洞产生的前提条件

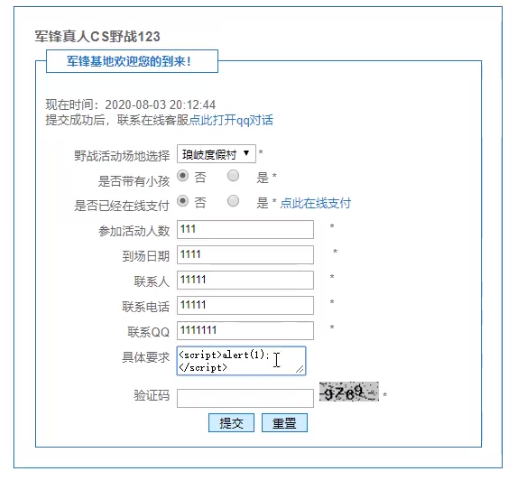

xss语句写到那里,是要根据实际情况决定的,像到场日期、联系电话一般是数字型的,像这种大部分网站会有些过滤,只需要填写数字,不需要填写汉字,像具体要求这边就能够用汉字表达,我们一般优先写这里,这个xss语句其实写到那里都无所谓,如果上面支持的话,也是可以写到上面去的

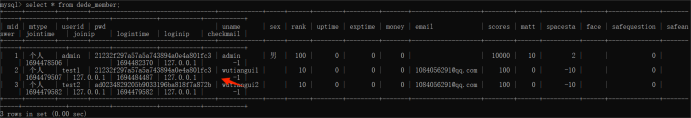

如果我们在语句这里写成盗取网站cookie的代码的话,获取当前管理者在网站操作的cookie,然后再利用这个cookie去尝试登录后台,那么就可以利用管理员去得到这些订单信息,后台里面如果能够进行权限提升,比如我们常说的文件上传操作,拿到网站的一个webshell权限,这些都是后续的操作

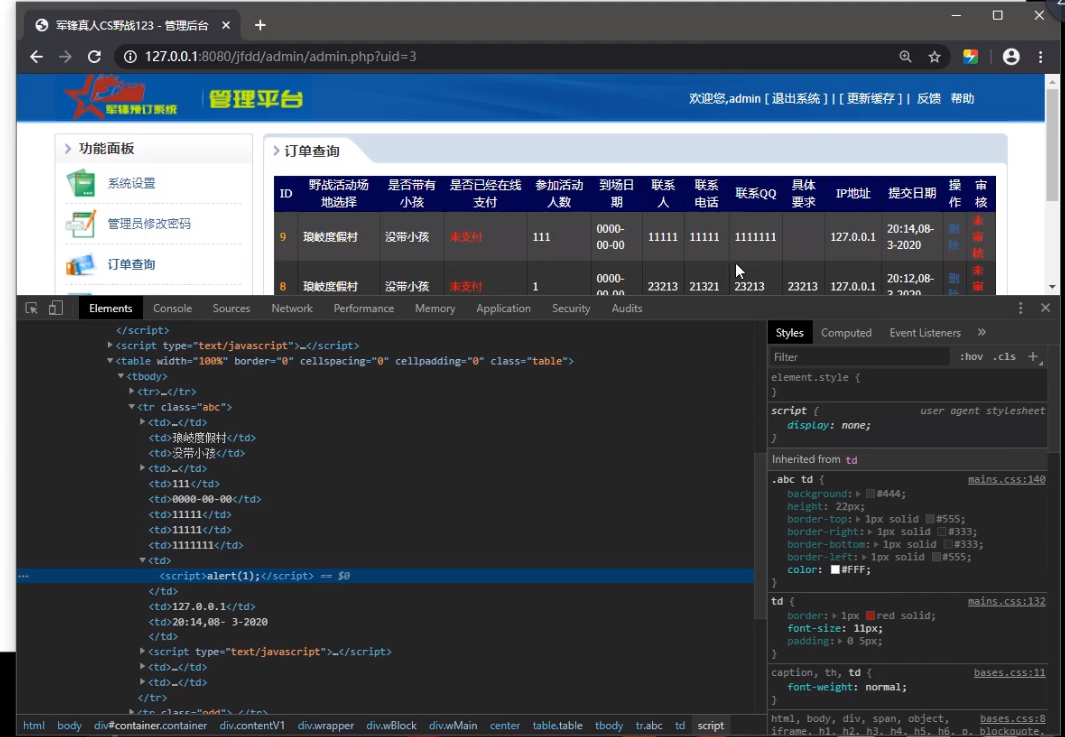

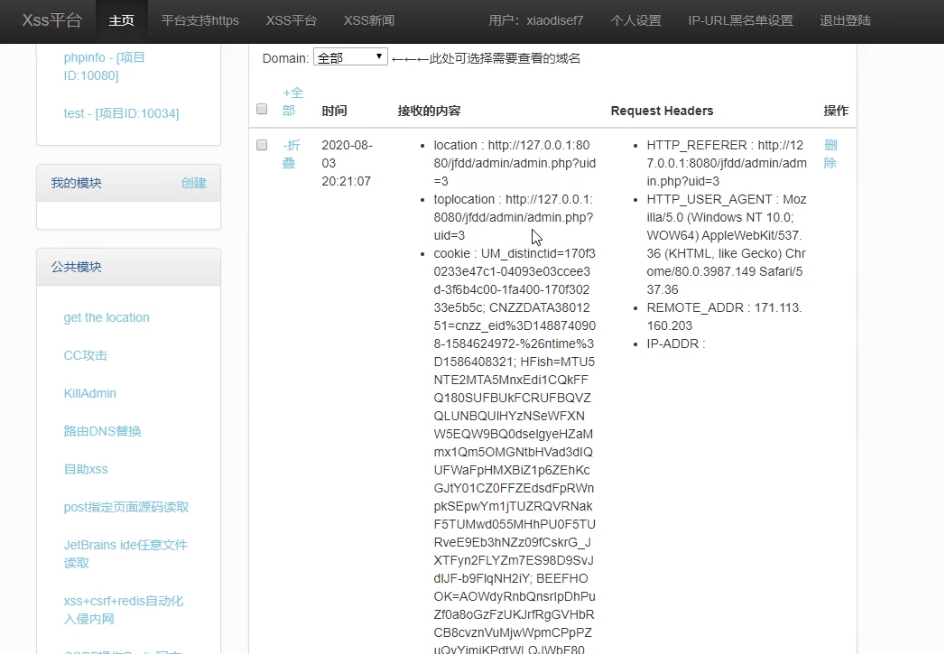

当我们使用xss平台生成的xss语句,注入到他的订单查询的后台,管理员访问,出现弹窗;返回xss平台,刷新项目,这个时候我们就接受到一个信息

我们不需要知道对方的后台,对方的信息,我们就利用这个跨站语句,就能获取cookie

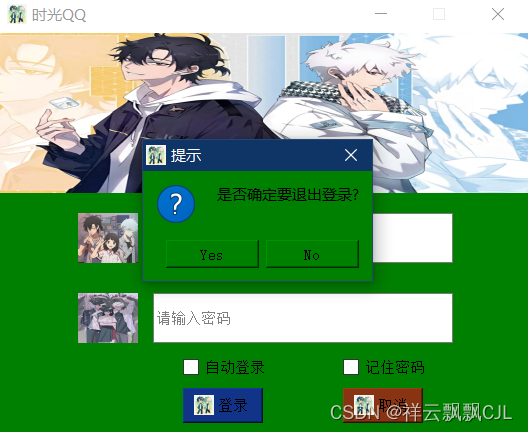

自定义的cookie修改,专业的工具可以利用在各个方面,postman

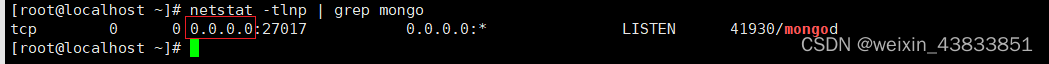

我们可以在当前的局域网搭建自己的xss平台,用代码帮我们实现也可以,自己手写代码也可以

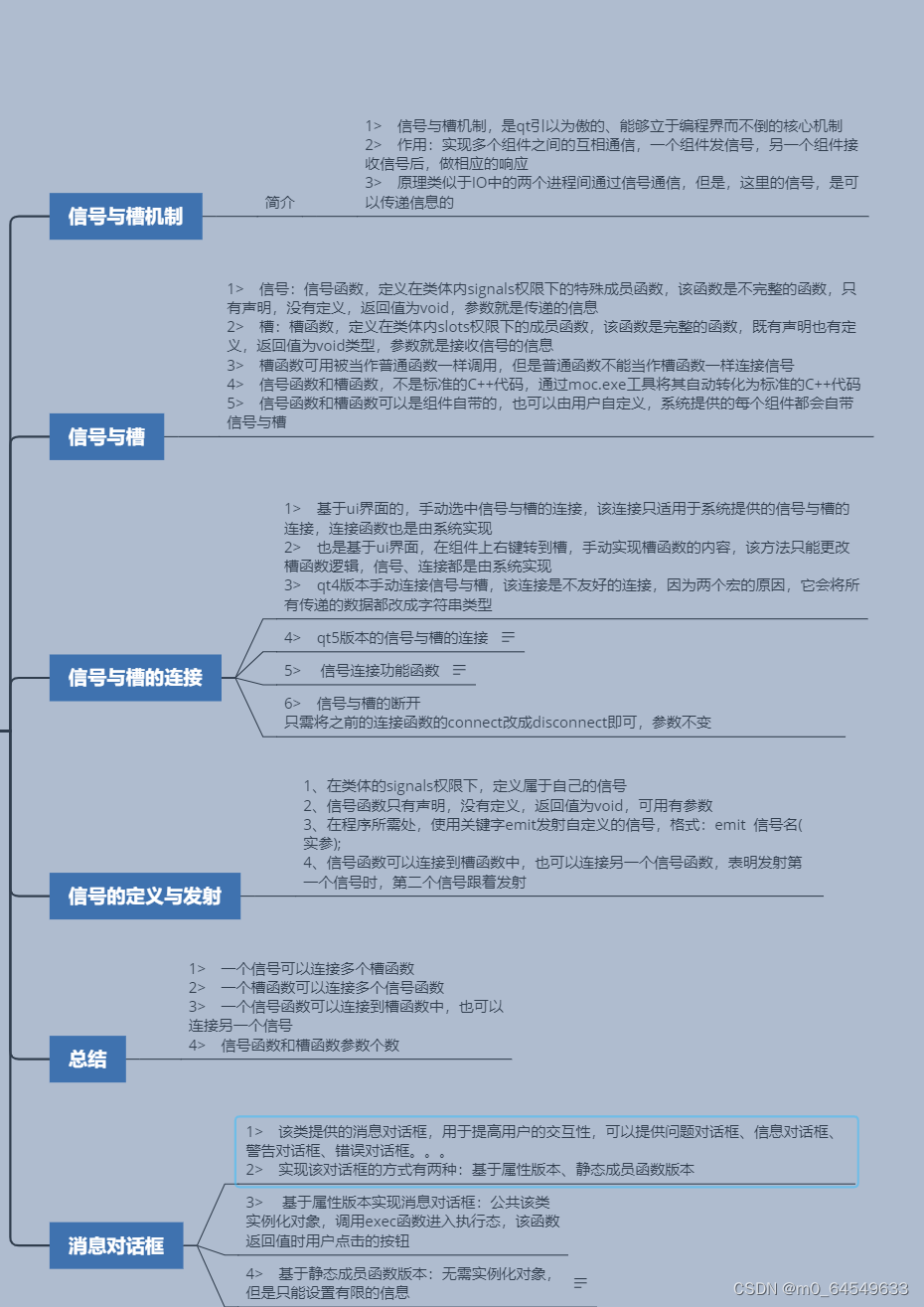

session与Cookie获取问题

document.cookie是获取cookie的语法,不能完全依赖工具,有时候该手写的话,也得手写

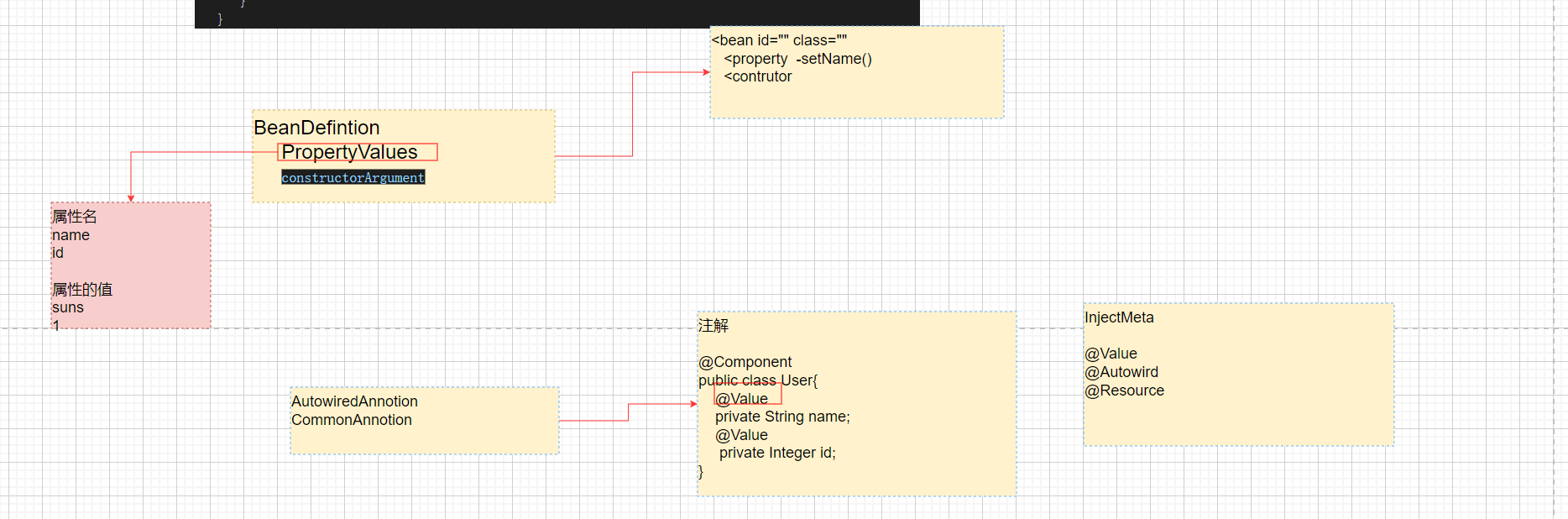

xss可以配合读取phpinfo等信息源码等

演示案例

某营销订单系统XSS盲打_平台

某Shell箱子系统XSS盲打_工具

特定的应用,跨站漏洞是应用在多个方面的,很多东西都会出现跨站漏洞的影子,webshell箱子是在几年前比较火的东西,被称为后门中的后门

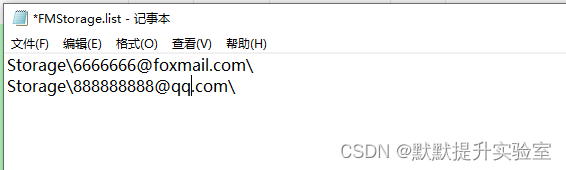

脚本后门,又叫大马;在后门当中再写上自己的后门,比如你入侵一个网站之后,你用这个后门对网站进行控制,那么这个时候你入侵的网站的信息,包括我们的后门地址和后门密码统统都会发送到一个地方,就是我们俗称的箱子

因为网站的权限是有价值的或者直接跟人民币挂钩的,以前有很多人去贩卖网站权限,搞黑的人收到这些权限,就去做一些SEO的优化,这种网站的权限是值钱的

从互联网上下个大马,对它进行加工,把后门写到里面去,对它进行加密,或者说改成过狗秒杀一切,然后把他发到群里面去,别人一看直接下载下来,用上我们的后门,他用我们的后门去入侵的网站,我在我们的系统里面就能够收到入侵网站的信息,就相当于在帮我们入侵

没有谁喜欢公益的去共享自己的东西,这种人虽然有,但是大部分都是自己搞个博客,在里面更新自己的工具,公益的去共享自己的东西这种人是不可能的

其他参考应用案例-后台权限维持

一个权限少则5块、10块钱,多则100、200,几千的都有,这还是个简单的出售权限的价值

工具Http/s数据包提交Postman使用

xss可以结合社会学攻击,这得是存储型xss

可能一些网站有跨站漏洞,但是这些东西,你在利用的时候,利用不起来,因为它的利用条件太苛刻了

管理者自己就会查看自己的数据,你又何必去让他跨站代码触发呢,与其你去找他,不如他去找你,要达到这种效果才可以

留言板 评论区 订单系统 反馈条件等,像这些才是跨站攻击主要的地方

app上面有个提交建议,他在这个地方就写了些建议,在后门写了个跨站语句,管理者有时候会看这个反馈建议,看的时候,发现他发了这个消息,刚好里面牵扯到跨站语句,所以造成了跨站攻击,获取对方后台的管理权限,他这个攻击思路就是跨站漏洞的完美展示,因为他用其他漏洞搞这个目标的话,是很难的

我们可以采取盲打,对方有没有这个跨站漏洞,我们不知道,不管三七二十一就是乱插入,就是乱写,跨站语句这里搞一句,那里搞一句

自己在利用的时候,一定要去思考利用场景,你不要觉得这个怎么用好点,你那种试验半天,都不可能成功一种,你找对地方,搞个几次就能成功

如果对方网站采取session验证的话,你用cookie盗取攻击是无效的,因为session是存储到对方网站服务器上面,不是管理员的电脑上面,因为你盗cookie是盗管理员的cookie,只能盗他本地的东西,这个session是在服务端

我明明把他的cookie获取到了,但就是登录不了,其中大部分原因是session验证;还有一部分原因是攻击成功了,但是对方的cookie是空白的

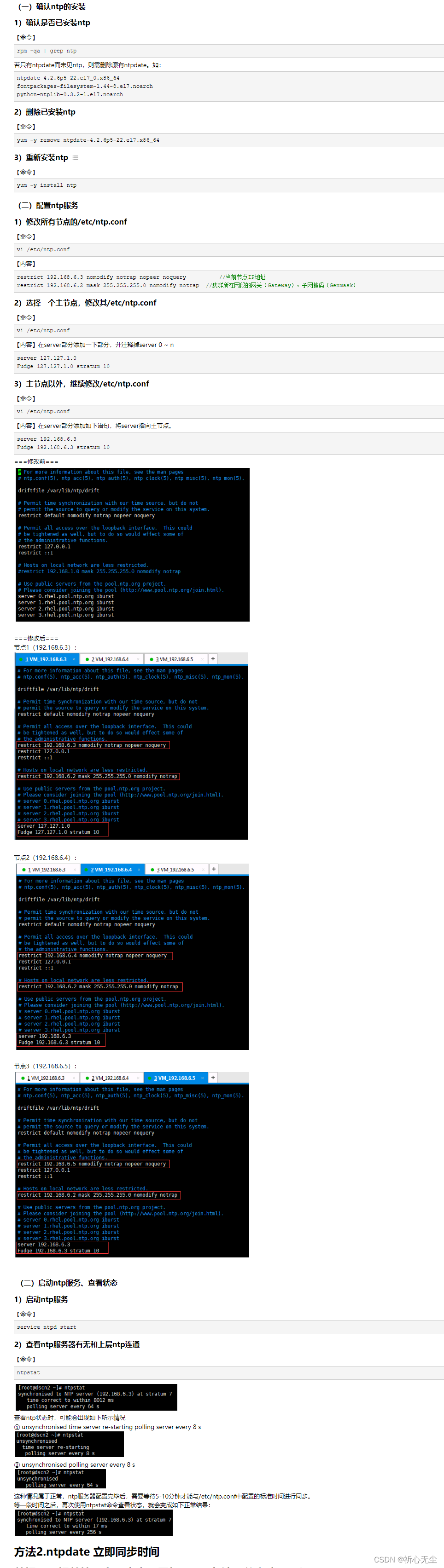

如果对方是session验证,我们是有方法的,但是比较鸡肋,可以结合辅助文件来进行攻击,有个phpinfo的界面文件,在这个界面存在http_cookie,我们的思路就是让跨站漏洞去访问这个文件,然后对这串源代码进行读取,只需要找到http_cookie,把session的值给拿到就可以,但是这里有个鸡肋的地方,就是这个跨站漏洞能不能实现访问这个phpinfo地址,其实是可以的

因为他已经授权登录了后台,但是你通过代码截获session获取不到,因为他本地没有session,但是我们可以通过xss平台的代码,把他当前的cookie给展示出来

![[TI] [Textual Inversion] An image is worth an word](https://img-blog.csdnimg.cn/147d63ebe406430ea8b20de84d666bc7.png)