一、网络安全

1.概念

网络安全从其本质上讲就是网络上的信息安全,指网络系统的硬件、软件及数据受到保护。不遭受破坏、更改、泄露,系统可靠正常地运行,网络服务不中断。

(1)基本特征

网络安全根据其本质的界定,应具有以下基本特征:

① 机密性

是指信息不泄露给非授权的个人、实体和过程,或供其使用的特性。 在网络系统的各个层次上都有不同的机密性及相应的防范措施。

② 完整性

是指信息未经授权不能被修改、不被破坏、不被插入、不延迟、不乱序和不丢失的特性。

③ 可用性

是指合法用户访问并能按要求顺序使用信息的特性(即保证合法用户在需要时可以访问到信息及相关资料)。

(2)网络攻击四类:

中断(攻击计算机)、介入(破坏机密性)、篡改(破坏完整性)、假造(破坏真实性)。

2.网络安全威胁

(1)窃听

在广播式网络系统中,每个节点都可以读取网上传播的数据,如搭线窃听,安装通信监视器和读取网上的信息等。网络体系结构允许监视器接受网上传输的所有数据帧而不考虑帧的传输目标地址,这种特性使得偷听网上的数据或非授权的访问很容易而且不易发现。

(2)假冒

当一个实体假扮成另一个实体进行网络活动时就发生假冒。

(3)重放

重复一份报文或报文的一部分,以便产生一个授权的效果。

(4)流量分析

通过对网上的信息流的观察和分析推断出网上传输的有用信息,例如有无传输、传输的数量、方向和频率等。由于报文信息不能加密,所以即使数据进行了加密处理,也可以进行有效的流量分析。

(5)数据完整性破坏

有意或无意地修改或破坏信息系统,或者在非授权和不能监视的方式下对数据进行修改。

(6)拒绝服务(DOS)

当一个授权的实体不能获得应有的对网络资源的访问或紧急操作被延迟是,就发生了拒绝服务。 同一时间大量请求,服务器崩溃。 DDOS:多个DOS组合在一起攻击某个平台。根据IP地址对一些数据包进行过滤,进行伪造,以此获取更高权限。SYN Flooding攻击属于DDOS.

(7)资源的非授权使用

及与所定义的安全策略不一致的使用。

(8)陷阱和特洛伊木马(木马病毒前缀Trojan)

通过替换系统的合法程序,或者在合法程序里插入恶意的代码,以实现非授权进程,从而达到某种特定的目的。

(9)病毒

蠕虫病毒(worm前缀)、DOS病毒、宏病毒(Macro前缀)、脚本病毒(前缀VBS\JS\script)、格式化重启病毒(Harm.Deifile)、Joke病毒(疯狂点击鼠标,但不会对其他文件有害) 随着人们对计算机系统和网络依赖程度的增加,计算机病毒已经构成对计算机系统和网络的严重威胁。

(10)诽谤

利用计算机信息系统的广泛互连性和匿名性,散步错误的消息以达到诋毁某个对象的形象和知名度的目的。

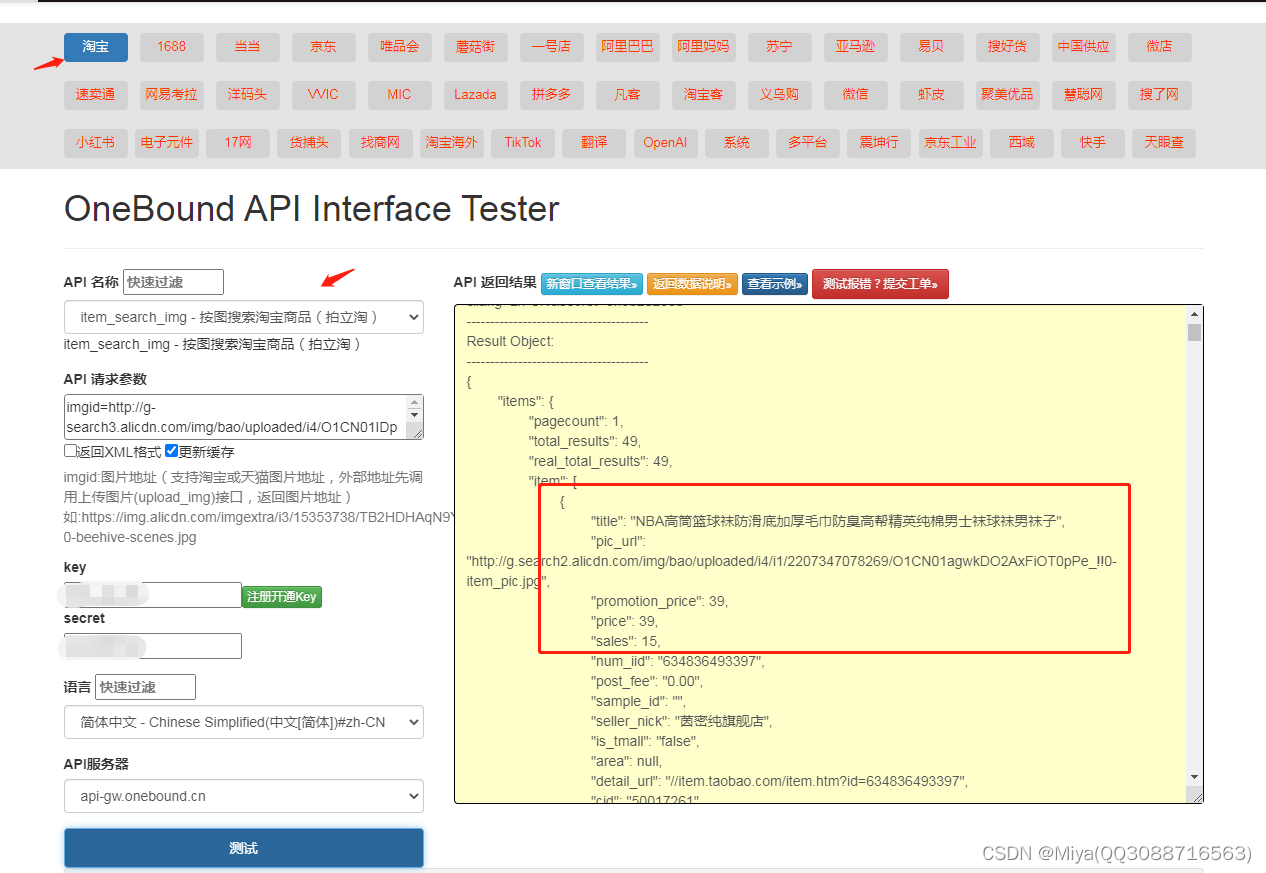

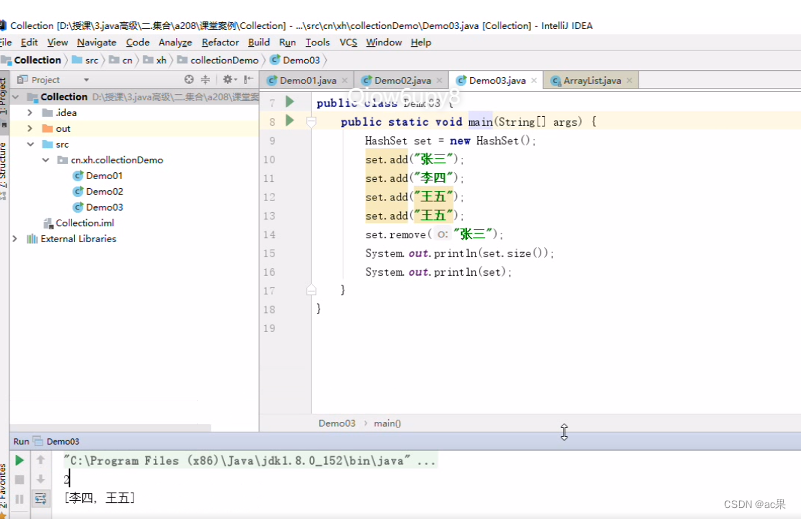

网络安全威胁例1.png

选 ABCD。

3.基本安全技术

- 数据加密

- 数字签名

- 身份认证

- 防火墙

- 内容检查

(1)信息数据的五大安全特性

- 保密性

- 完整性

- 可用性

- 可控性

- 可审查性

二、信息加密技术

1.经典加密技术

① 替换加密

② 换位加密

③ 一次性填充

2.对称加密算法(共享密钥算法)

(1)DES :数据加密标准

明文占有64位,密钥64位(56位有效的,8位是奇偶校验位)

(2)3DES :三重数据加密标准

第1、3次加密用的同一个DES,密钥长度128位(112有效,16位奇偶校验位), 第2次用的是另外的DES。总共密钥长192位,168位有效。

(3)IDEA:国际数据加密算法

明文64位,密钥128位,密文64位。 加密密钥 = 解密密钥 ,用于大数据量的加密解密。

(4)RC4:流加密算法第四版

流密码->ssl协议->IEEE802.11 WEP协议。密钥长度可变。 RC5:分组大小 ;密钥长度;加密轮数

(5)AES:高级加密标准

支持 128、192、256位三种密钥长度,可以通过软件或硬件实现。

3.非对称加密算法(难点记住公式,RSA算法流程)

(1)RSA(最常用的公钥算法)

用作加密时,用公钥加密,用私钥解密。 用作数字签名时,用私钥加密,用公钥解密。

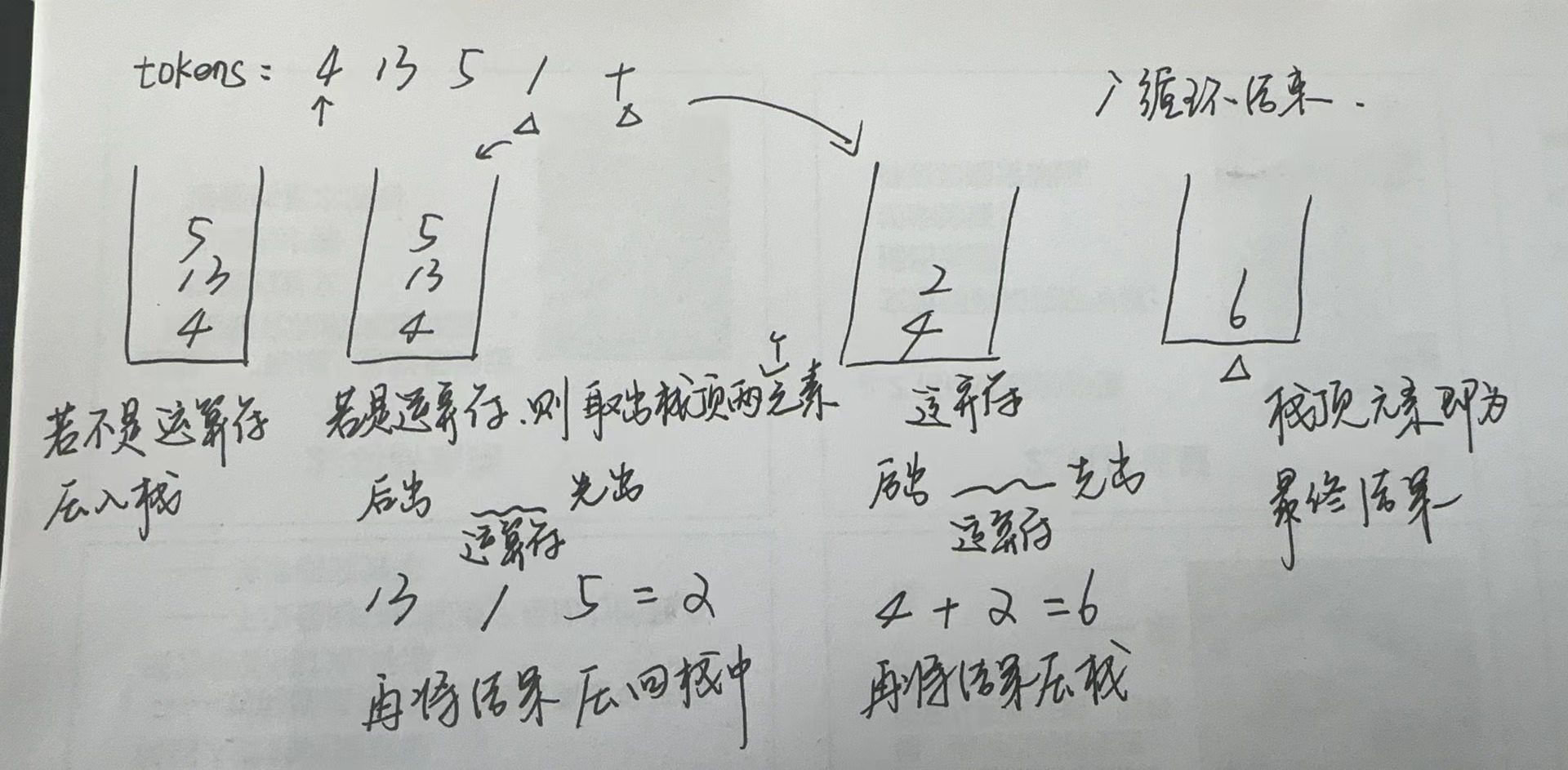

① RSA算法流程

1)选取两个大素数 p 和 q

2)n = p*q,z = (p-1)(q-1)

3)选择 d 与 z 互质

4)选择 e,使 e*d = 1(mod)z

5)e 为公钥,d为私钥。

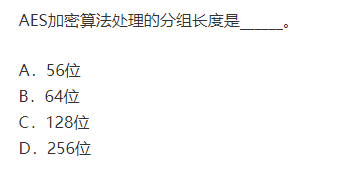

三、数字签名(加密算法分组长度)(重点是表格)

实现数字签名的主要技术是非对称密钥加密技术。 数字签名技术是将摘要用发送者的私钥加密,与原文一起传送给接收者。接收者只有用发送者的公钥才能解密被加密的摘要,然后用Hash函数对收到的原文产生一个摘要,与解密的摘要对比,如果相同,则说明收到的信息是完整的,在传输过程中没有被修改,否则,就是被修改过,不是原信息。同时,也证明发送者发送了信息,防止了发送者的抵赖。 数字签名并不能保证信息在传输过程中不被截获。

1.数字签名技术的作用

- 接收方可以验证消息来源

- 发送方不能否认发送过消息

- 接收者不能编造或改写消息,更不能伪造签名。

2.两种方式

数字签名一般是用两种方式:

- 基于第三方的加密认证

- 公钥加密数字签名认证

3.报文摘要算法

使用最广泛的报文摘要算法是 MD5,MD5算法具有单向性(即不可逆)。

(1)基本思想

报文摘要算法MD5的基本思想就是用足够复杂的方法把报文位充分“弄乱”,使得每一个输出位都受到每一个输入位的影响。具体的操作分成下列步骤:

①分组和填充:

把明文报文按512位分组,最后要填充一定长度的“1000…”,使得报文长度=448 (mod512)

②附加:

域后加上64位的报文长度字段,整个明文恰好为512的整数倍。

③初始化:

置4个32位长的缓冲区ABCD分别为:A=01234567 B=89ABCDEF C=FEDCBA98 D=76543210

④处理:

用4个不同的基本逻辑函数(F,G,H,I)进行4轮处理,每一轮以ABCD 和当前512位的块为输入,处理后送入ABCD (128位),产生128位的报文摘要。

4.安全散列算法(SHA)

现在常用的是 SHA-1,同样不可逆,运算速度比 MD5 慢,但SHA-1的报文更长,更利于对抗暴破和野蛮攻击。

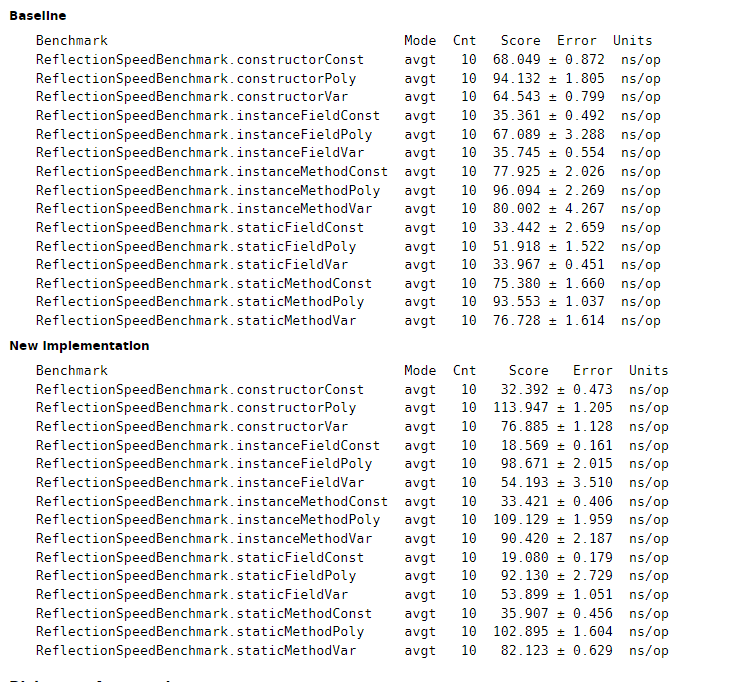

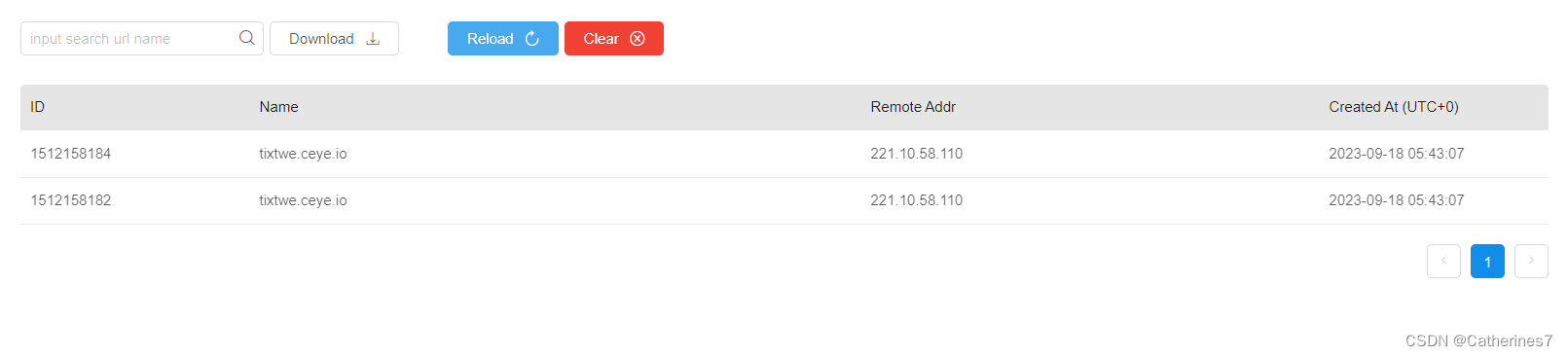

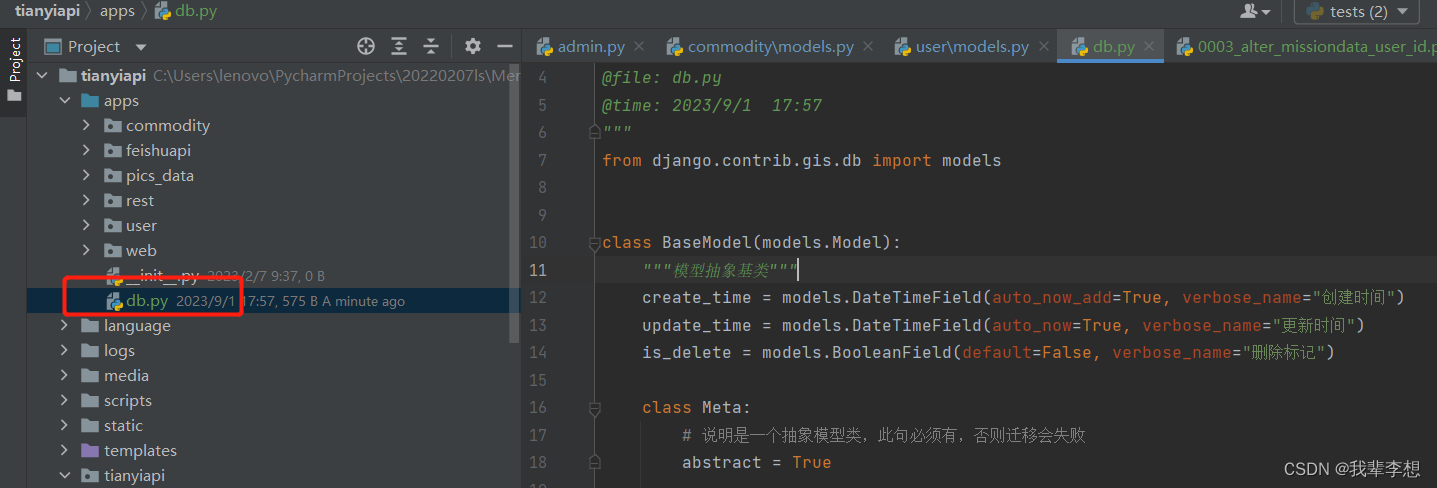

5.各类型密钥、分组长度

记住对应分组长度、密钥长度(密钥位数越长,破译的困难也越大,安全性越高,组合个数是2的密钥长度次幂)。

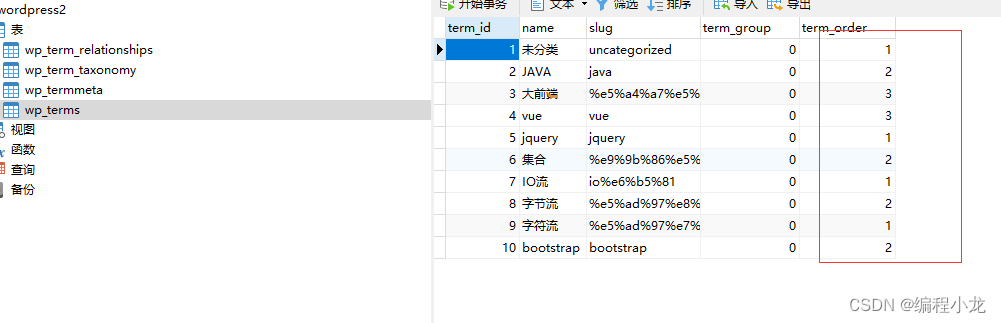

数字签名2.png

加密算法分组长度.png

高级加密标准(AES)[评析] AES加密算法的密钥长度是128、192或256位,分组长度为128位,选 C。

四、密钥管理

美国信息保障技术框架(IATF)中主要有 3 种技术进行密钥管理:

1.KMI技术:

密钥管理基础结构,假定一个密钥分发管理中心(KDC),适用于封闭内网系统。

2.PKI技术:

公钥基础结构,不依赖秘密信道的密钥分发技术,适用于开放的外网。

3.SPK:

适用于规模化专用网。

如果你对网络安全入门感兴趣,那么你点击这里👉CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

如果你对网络安全感兴趣,学习资源免费分享,保证100%免费!!!(嘿客入门教程)

👉网安(嘿客)全套学习视频👈

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

👉网安(嘿客红蓝对抗)所有方向的学习路线****👈

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉 学习资料工具包👈

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

👉面试题资料👈

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

👉嘿客必备开发工具👈

工欲善其事必先利其器。学习嘿客常用的开发软件都在这里了,给大家节省了很多时间。

这份完整版的网络安全(嘿客)全套学习资料,朋友们如果需要点击下方链接也可扫描下方微信二v码获取网络工程师全套资料【保证100%免费】