BUU Ezsql

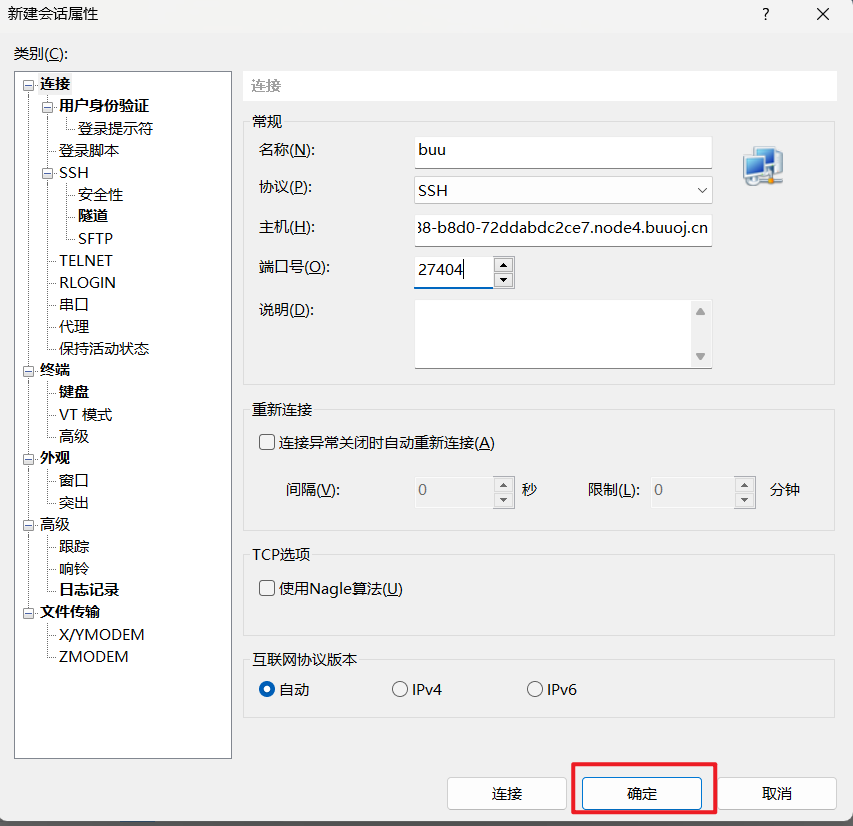

首先连接上ssh。输入账号密码。

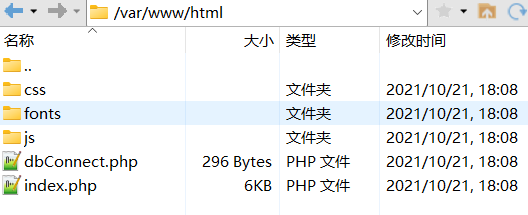

到/var/www/html目录下,源码在里面。

主要是看index.php文件。

<?php

error_reporting(0);

include 'dbConnect.php';

$username = $_GET['username'];

$password = $_GET['password'];

if (isset($_GET['username']) && isset($_GET['password'])) {

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

$result = $mysqli->query($sql);

if (!$result)

die(mysqli_error($mysqli));

$data = $result->fetch_all(); // 从结果集中获取所有数据

if (!empty($data)) {

echo '登录成功!';

} else {

echo "用户名或密码错误";

}

}

?>

"SELECT * FROM users WHERE username = '$username' AND password = '$password'"很明显的sql注入。修复方式有两种。

方法一:用addslashes() 函数过滤

addslashes() 函数返回在预定义字符之前添加反斜杠的字符串。

预定义字符是:

- 单引号(')

- 双引号(")

- 反斜杠(\)

- NULL

该函数可用于为存储在数据库中的字符串以及数据库查询语句准备字符串。

代码中修改部分:

$username = $_GET['username'];

$password = $_GET['password'];

$username = addslashes($username);

$password = addslashes($password);

if (isset($_GET['username']) && isset($_GET['password'])) {

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

方法二:上WAF

WAF源码:

$blacklist=['-','+','#','\"','\'','select','sleep',' '];

代码中修改部分:

$username = $_GET['username'];

$password = $_GET['password'];

$blacklist=['-','+','#','\"','\'','select','sleep',' '];

$username = str_replace($blacklist,'',$username);

$password = str_replace($blacklist,'',$password);

if (isset($_GET['username']) && isset($_GET['password'])) {

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

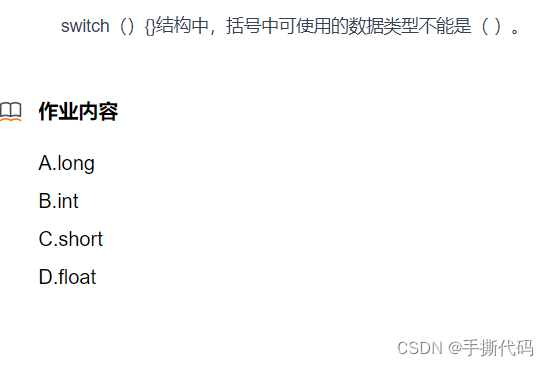

这里貌似还有功能检测,不能直接preg_match正则匹配不执行if。所以采用了黑名单+字符替换。

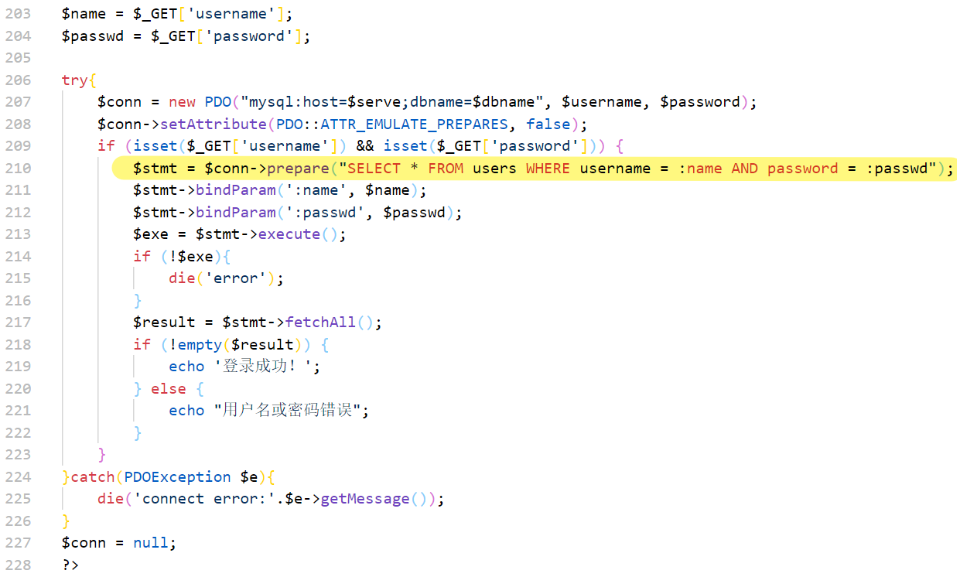

方法三:预处理

预处理算是sql里面的通防了。

原来源码:

<?php

error_reporting(0);

include 'dbConnect.php';

$username = $_GET['username'];

$password = $_GET['password'];

if (isset($_GET['username']) && isset($_GET['password'])) {

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

$result = $mysqli->query($sql);

if (!$result)

die(mysqli_error($mysqli));

$data = $result->fetch_all(); // 从结果集中获取所有数据

if (!empty($data)) {

echo '登录成功!';

} else {

echo "用户名或密码错误";

}

}

?>

mysql 预处理(来自amiaaaz师傅的博客)

PDO 预处理(来自amiaaaz师傅的博客)

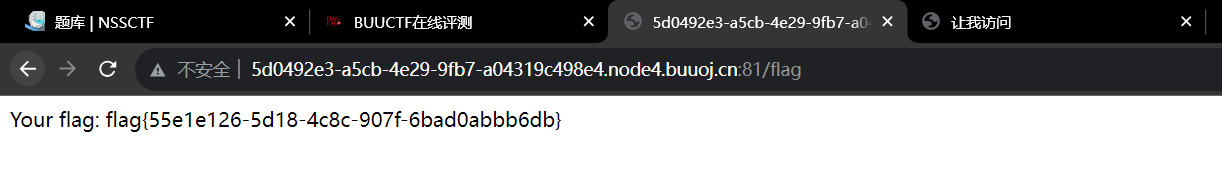

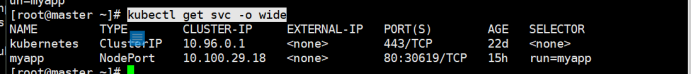

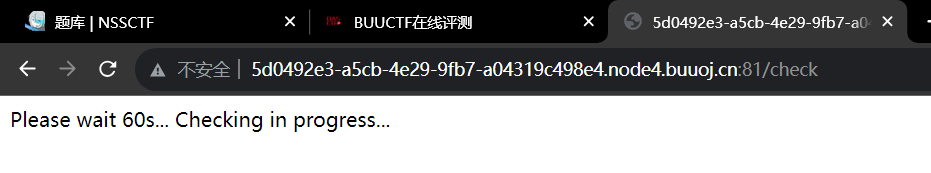

修复完成后访问check地址的/check路由。

稍微等一会后访问check地址的/flag路由。返回flag就是修复成功。