什么是 SQL 注入攻击,SQL 注入攻击的原理是什么

SQL 注入攻击是一种常见的网络安全漏洞,攻击者可以通过注入恶意 SQL 语句来攻击 Web 应用程序。本篇文章将介绍 SQL 注入攻击的原理和如何防范 SQL 注入攻击,并提供一些代码示例。

什么是 SQL 注入攻击

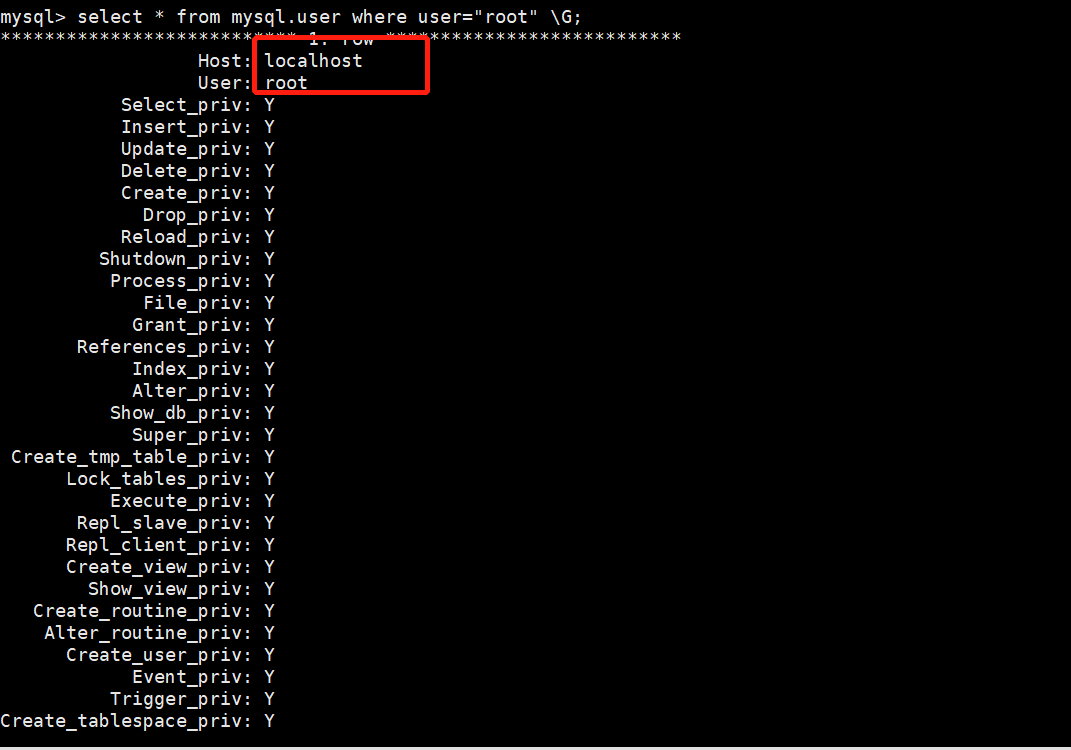

SQL 注入攻击是一种利用 Web 应用程序中的 SQL 语句输入漏洞的攻击方式。攻击者可以通过在 Web 应用程序中输入恶意 SQL 语句来获取敏感数据、更改数据或执行其他恶意操作。SQL 注入攻击通常发生在 Web 应用程序中使用用户输入的数据来构建 SQL 语句的情况下。

例如,一个 Web 应用程序可能会在数据库中执行以下 SQL 语句来验证用户的登录信息:

SELECT * FROM users WHERE username = 'user' AND password = 'password'

攻击者可以通过在用户名或密码字段中输入恶意 SQL 代码来进行攻击。例如,以下是一个恶意 SQL 代码的示例:

' OR 1=1 --

将这个恶意 SQL 代码注入到用户名或密码字段中,将会导致 SQL 语句变成以下形式:

SELECT * FROM users WHERE username = '' OR 1=1 --' AND password = 'password'

这个 SQL 语句将会返回所有用户的信息,因为 OR 1=1 条件始终为真。通过这种方式,攻击者可以绕过用户身份验证,获取所有用户的信息。

SQL 注入攻击的原理

SQL 注入攻击的原理是利用 Web 应用程序中的输入漏洞,将恶意 SQL 代码注入到 SQL 查询中,从而执行恶意操作。攻击者可以通过输入恶意 SQL 代码来绕过 Web 应用程序的身份验证、获取敏感数据或更改数据。

SQL 注入攻击通常发生在 Web 应用程序中使用用户输入的数据来构建 SQL 语句的情况下。攻击者可以在用户输入的数据中注入恶意 SQL 代码,从而将恶意代码注入到 SQL 查询中。由于 Web 应用程序没有正确过滤用户输入的数据,因此恶意 SQL 代码将被执行,从而导致 SQL 注入攻击。

例如,以下是一个基于 PHP 的 SQL 注入攻击代码的示例:

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

$result = mysql_query($sql);

if (mysql_num_rows($result) == 1) {

echo 'Login successful';

} else {

echo 'Login failed';

}

攻击者可以在用户名或密码字段中注入恶意 SQL 代码,从而执行恶意操作。例如,以下是一个恶意 SQL 代码的示例:

' OR 1=1 --

将这个恶意 SQL 代码注入到用户名或密码字段中,将会导致 SQL 语句变成以下形式:

SELECT * FROM users WHERE username = '' OR 1=1 --' AND password = 'password'

这个 SQL 语句将会返回所有用户的信息,因为 OR 1=1 条件始终为真。通过这种方式,攻击者可以绕过用户身份验证,获取所有用户的信息。

防范 SQL 注入攻击的措施

为了防范 SQL 注入攻击,可以采取以下措施:

1. 使用参数化查询

参数化查询是一种将参数传递给 SQL 查询的方法,而不是将参数直接拼接到 SQL 查询中。参数化查询可以防止 SQL 注入攻击,因为参数值是在执行查询之前进行编码的,从而防止恶意 SQL 代码被注入到查询中。以下是一个基于 PHP 的参数化查询的示例:

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username = ? AND password = ?";

$stmt = $conn->prepare($sql);

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

$result = $stmt->get_result();

if ($result->num_rows == 1) {

echo 'Login successful';

} else {

echo 'Login failed';

}

在这个示例中,使用了 bind_param() 方法来将参数传递给 SQL 查询。这种方式可以防止恶意 SQL 代码被注入到查询中。

2. 对用户输入的数据进行过滤和验证

另一种防范 SQL 注入攻击的措施是对用户输入的数据进行过滤和验证。可以使用正则表达式或其他技术来限制用户输入的数据,以确保输入的数据符合预期的格式和类型。例如,可以限制用户名只能包含字母和数字,以及限制密码长度和字符集。

3. 使用安全的编程技术

使用安全的编程技术可以帮助防止 SQL 注入攻击。例如,可以使用绑定变量、存储过程和视图来限制用户对数据库的直接访问。此外,还应该避免使用动态 SQL 查询和直接拼接 SQL 查询字符串的方式,这些方式容易引发 SQL 注入攻击。

代码示例

以下是一个基于 PHP 的 SQL 注入攻击的示例代码:

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username = '$username' AND password = '$password'";

$result = mysql_query($sql);

if (mysql_num_rows($result) == 1) {

echo 'Login successful';

} else {

echo 'Login failed';

}

为了防范 SQL 注入攻击,可以使用参数化查询的方式来重写这个代码:

$username = $_POST['username'];

$password = $_POST['password'];

$sql = "SELECT * FROM users WHERE username = ? AND password = ?";

$stmt = $conn->prepare($sql);

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

$result = $stmt->get_result();

if ($result->num_rows == 1) {

echo 'Login successful';

} else {

echo 'Login failed';

}

在这个示例中,使用了参数化查询的方式来防范 SQL 注入攻击。通过对用户输入的数据进行过滤和验证,以及使用安全的编程技术,可以进一步提高应用程序的安全性。

结论

SQL 注入攻击是一种常见的网络安全漏洞,攻击者可以通过注入恶意 SQL 语句来攻击 Web 应用程序。为了防范 SQL 注入攻击,可以使用参数化查询、对用户输入的数据进行过滤和验证,以及使用安全的编程技术。通过采取这些措施,可以提高应用程序的安全性,防止 SQL 注入攻击。